Le risque de mots de passe bancaires en ligne faibles – Krebs sur la sécurité

Si vous optez pour une banque en ligne et que vous choisissez des mots de passe faibles ou réutilisés, il y a de bonnes chances que votre compte soit encombré par des cyber-attaques, même si votre banque offre une authentification multifactorielle dans le cadre de sa procédure de connexion. Cette histoire parle de la manière dont les escrocs abusent de plus en plus de services d'agrégation financière tiers tels que Mint, Plaid, Yodlee., YNAB et d’autres pour surveiller et vider les comptes de consommateurs en ligne.

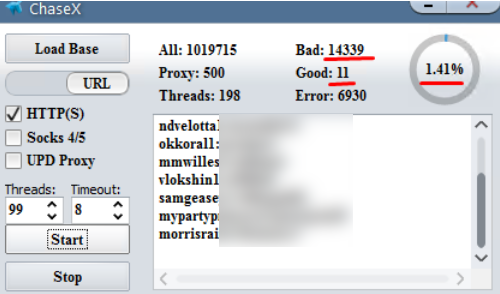

Les escrocs explorent en permanence les sites Web des banques pour trouver des comptes clients protégés par des mots de passe faibles ou recyclés. Le plus souvent, l'attaquant utilisera des listes d'adresses e-mail et de mots de passe volés en masse sur des sites piratés, puis utilisera ces mêmes informations d'identification pour voir s'ils permettent l'accès en ligne à des comptes de plusieurs banques.

Une capture d'écran d'un outil de vérification de mot de passe utilisé pour cibler les clients de Chase Bank qui réutilisent les mots de passe d'autres sites. Image: Maintien de la sécurité.

À partir de là, les voleurs peuvent extraire la liste des connexions réussies et les alimenter dans des applications qui s'appuient sur des interfaces de programmation d'applications (API) de l'un des nombreux agrégateurs de données financières personnelles, qui aident les utilisateurs à suivre leurs soldes, leurs budgets et leurs dépenses dans plusieurs banques.

Un certain nombre de banques qui offrent aux clients une authentification multi-facteurs – telle qu'un code à usage unique envoyé par SMS ou par une application – ont choisi de donner à ces agrégateurs la possibilité d'afficher des soldes et des transactions récentes sans exiger que le service d'agrégateur fournisse ce service. deuxième facteur. C’est ce qu’affirme Brian Costello, vice-président de la stratégie de données chez Yodlee, l’une des plus grandes plates-formes d’agrégation financière.

Costello a déclaré que même si certaines banques ont mis en œuvre des processus qui passent par des invites d'authentification multi-facteurs (MFA) lorsque les consommateurs souhaitent lier des services d'agrégation, beaucoup ne l'ont pas fait.

"Parce que nous sommes devenus une sorte de quantité connue auprès des banques, nous avons mis en place la désactivation de l'AMF avec beaucoup d'entre elles", a déclaré Costello. «Beaucoup d’entre eux se substituent à une adresse IP ou à un agent de Yodlee, car les banques s’appuient de tout temps sur notre position en matière de sécurité pour les aider.»

Une telle reconnaissance aide à jeter les bases d’attaques ultérieures: si les voleurs peuvent accéder à un compte bancaire via un service de regroupement ou une API, ils peuvent consulter le (s) solde (s) du client et décider quels clients méritent d’être ciblés.

Ce ciblage peut se produire de deux manières au moins. La première consiste à utiliser des attaques de phishing pour accéder à ce second facteur d’authentification, ce qui peut être beaucoup plus convaincant lorsque les attaquants ont accès à des informations spécifiques sur le compte du client, telles que des transactions récentes ou des numéros de compte (même des numéros de compte partiels).

Le deuxième consiste en un échange de carte SIM non autorisé, une forme de fraude dans laquelle des fraudeurs corrompent ou trompent les employés de magasins de téléphonie mobile en leur demandant de prendre le contrôle du numéro de téléphone de la cible et de transférer tous les textes et tous les appels vers le périphérique mobile de l’attaquant.

Mais au-delà du ciblage des clients pour les prises de contrôle de compte, les données disponibles via des agrégateurs financiers permettent un type de fraude beaucoup plus insidieux: Possibilité de lier le (s) compte (s) bancaire (s) de la cible à d’autres comptes contrôlés par les attaquants.

C'est parce que Pay Pal, Zelleet un certain nombre d’autres institutions financières en ligne pures permettent aux clients de lier des comptes en vérifiant la valeur des microdépôts. Par exemple, si vous souhaitez pouvoir transférer des fonds entre PayPal et un compte bancaire, la société enverra d’abord quelques dépôts minuscules, généralement quelques centimes, au compte que vous souhaitez associer. Ce n'est qu'après avoir vérifié ces montants exacts que la demande de lien de compte sera accordée.

Alex Holden est le fondateur et le responsable de la technologie de Hold Security, une société de conseil en sécurité basée à Milwaukee. Holden et son équipe surveillent de près les forums sur la cybercriminalité. Il a déclaré que la société avait vu un certain nombre de cybercriminels discuter de la façon dont les agrégateurs financiers étaient utiles pour cibler les victimes potentielles.

Holden a déclaré qu’il n’était pas rare que des voleurs de ces communautés revendent l’accès au solde de compte bancaire et aux informations sur les transactions à des escrocs spécialisés dans la récupération de ces informations.

"Le prix de ces détails est souvent très bon marché, juste une fraction de la valeur monétaire du compte, car ils ne vendent pas un accès" final "au compte", a déclaré Holden. "Si le compte est actif, les pirates peuvent passer à l'étape suivante pour le phishing 2FA ou l'ingénierie sociale, ou pour lier les comptes à un autre."

Actuellement, les principaux agrégateurs et / ou applications qui utilisent ces plates-formes stockent des identifiants de banque et se connectent de manière interactive à des comptes consommateurs pour synchroniser périodiquement les données de transaction. Mais la plupart des plates-formes d’agrégation financière se tournent progressivement vers la norme OAuth pour les connexions, ce qui peut donner aux banques une meilleure capacité à appliquer leurs propres systèmes de détection des fraudes et de scoring des transactions lorsque les systèmes et les applications des agrégateurs sont initialement liés à un compte bancaire.

Selon Don Cardinal, directeur général de la société Échange de données financières (FDX), qui cherche à unir le secteur financier autour d’un environnement commun, interopérable et norme libre de redevances pour un accès sécurisé des consommateurs et des entreprises à leurs données financières.

«C’est là que nous allons», a déclaré Cardinal. «De la manière dont cela fonctionne aujourd'hui, vous, l'agrégateur ou l'application, stocke les informations d'identification cryptées et les présente à la banque. Nous nous dirigeons vers [an account linking process] qui charge de manière interactive le site Web de la banque, vous vous y connectez et le site attribue à l’agrégateur un jeton OAuth. Dans ce processus d’octroi de jetons, tous les contrôles de la banque en matière de fraude sont alors directement adressés au consommateur. "

Alissa Knight, analyste senior chez Aite Group, une société d’analyses financière et technologique, a déclaré que de telles attaques mettent en évidence la nécessité de se débarrasser complètement des mots de passe. Jusque-là, a-t-elle ajouté, davantage de consommateurs devraient tirer pleinement parti de la plus puissante option d'authentification multi-facteurs proposée par leur banque et envisager d'utiliser un gestionnaire de mots de passe, qui aide les utilisateurs à choisir et à conserver des mots de passe forts et uniques pour chaque site Web. site.

"Ce sont juste plus de données empiriques sur le fait que les mots de passe doivent simplement disparaître", a déclaré Knight. "Pour l'instant, toutes les précautions standard que nous donnons aux consommateurs depuis des années sont toujours valables: choisissez des mots de passe forts, évitez de les utiliser à nouveau et procurez-vous un gestionnaire de mots de passe."

Les gestionnaires de mots de passe les plus populaires incluent 1Password, Dashlane, LastPass et Keepass. Wired.com a récemment publié un article intéressant qui décompose chacun de ces éléments en fonction du prix, des caractéristiques et de la convivialité.

Tags: 2FA, Groupe Aite, Alex Holden, Alissa Knight, Brian Costello, Échange de données financières, Sécurité des transactions, Monnaie, Paypal, Plaid, YNAB, Yodlee, Zelle

Cet article a été publié le lundi 5 août 2019 à 10h04 dans la catégorie Dernières mises en garde, La tempête à venir.

Vous pouvez suivre les commentaires de cette entrée via le flux RSS 2.0.

Vous pouvez passer à la fin et laisser un commentaire. Le ping n'est actuellement pas autorisé.