Rencontrez Bluetana, le fléau des écumoires à pompe – Krebs on Security

“Bluetana, "Une nouvelle application mobile à la recherche d’écrémeurs de cartes de paiement basés sur Bluetooth cachés dans des pompes à essence, aide la police et les employés de l’État à localiser plus rapidement et avec précision les stations-service compromises dans le pays, selon une étude publiée cette semaine. Les données recueillies au cours de l'enquête révèlent également des détails fascinants qui pourraient aider à expliquer pourquoi ces pompes à skimmers sont si lucratives et si omniprésentes.

La nouvelle application, qui est maintenant utilisée par les agences de plusieurs États, est l’invention d’informaticiens de la Université de Californie à San Diego et le Université de l'Illinois Urbana-Champaign, qui disent avoir développé le logiciel en parallèle avec les apports techniques du Service secret américain (l'agence fédérale le plus souvent appelée pour enquêter sur les anneaux d'écrémage des pompes).

L’application du scanner de pompe Bluetooth «Bluetana» en action.

Les pompes à essence sont une cible constante des voleurs de skimmer pour plusieurs raisons. Elles ne sont généralement pas surveillées et, dans trop de cas, une poignée de clés maîtresses ouvrira un grand nombre de pompes dans une variété de stations-service.

Les dispositifs d’écrémage peuvent ensuite être connectés aux composants électroniques à l’intérieur des pompes en quelques secondes. Etant connectés à l’alimentation interne de la pompe, les écrémeurs peuvent fonctionner indéfiniment sans nécessiter des piles de courte durée.

Et de plus en plus, ces récupérateurs de pompe sont conçus pour relayer les données de carte volées et les codes PIN via la technologie sans fil Bluetooth, ce qui signifie que les voleurs qui les installent peuvent télécharger périodiquement des données de carte volées simplement en se connectant à une pompe compromise et en s'y connectant à distance à partir d'un périphérique compatible Bluetooth. appareil mobile ou ordinateur portable.

Selon l'étude, quelque 44 volontaires – principalement des responsables de l'application de la loi et des employés de l'État – ont été équipés de Bluetana au cours d'une expérience d'une année visant à tester l'efficacité de l'application de numérisation.

Les chercheurs ont déclaré que leurs volontaires avaient effectué des analyses Bluetooth dans 1 185 stations-service réparties dans six États et que Bluetana avait détecté un total de 64 skimmers dans quatre de ces États. Les forces de l'ordre ont ensuite récupéré tous les skimmers, dont deux qui auraient été oubliés lors des inspections manuelles de sécurité des pompes six mois plus tôt.

Alors que plusieurs autres applications Android conçues pour rechercher des écumeurs à pompe sont déjà disponibles, les chercheurs ont expliqué que Bluetana avait été développé dans le but d'éliminer les faux positifs que certaines de ces applications pourraient ne pas distinguer.

«La technologie Bluetooth utilisée dans ces écrémeurs est également utilisée pour les produits légitimes couramment vus aux stations-service et à proximité, tels que les panneaux de limitation de vitesse, les capteurs météorologiques et les systèmes de suivi de flotte», a déclaré Nishant Bhaskar, UC San Diego Ph.D. étudiant et auteur principal de l'étude. "Ces produits peuvent être confondus avec les écumeurs par les applications de détection existantes."

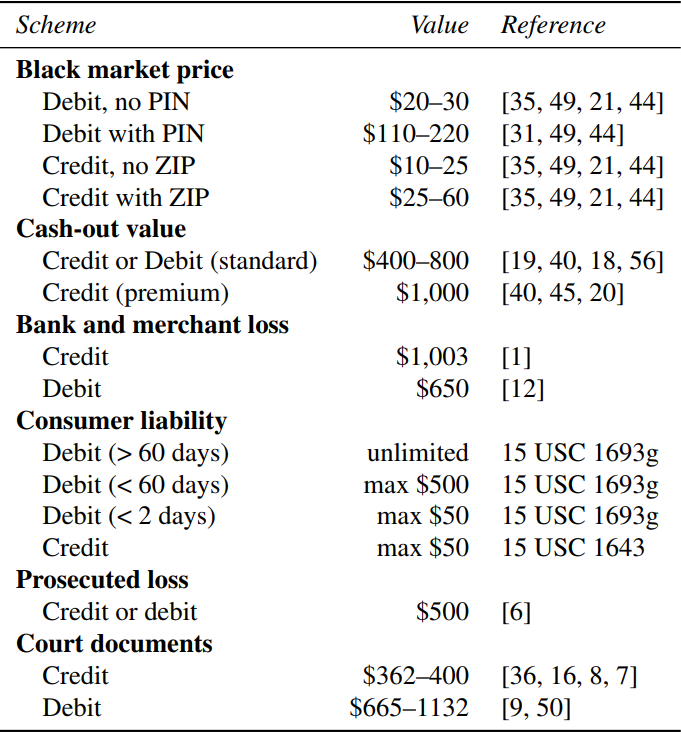

Valeur du marché noir

L'étude sur les récupérateurs de carburant aide également à expliquer la rapidité avec laquelle ces dispositifs cachés peuvent générer des profits énormes pour les gangs organisés qui les déploient généralement. Les chercheurs ont découvert que les skimmers de leur application avaient collecté chaque jour des données sur environ 20 à 25 cartes de paiement, réparties de manière égale entre les cartes de débit et les cartes de crédit (bien qu'ils aient noté les estimations des sociétés de prévention des fraudes de paiement et des services secrets qui situaient le chiffre moyen à 50- 100 cartes par jour par machine compromise).

Les universitaires ont également étudié des documents judiciaires révélant que les fraudeurs de skimmer n'étaient souvent en mesure de «retirer» les cartes volées, soit en les vendant sur le marché noir, soit en les utilisant pour des achats frauduleux, un peu moins de la moitié du temps. Cela peut être dû au fait que les récupérateurs ont parfois mal lu les données de la carte, les limites journalières de retrait ou les alertes à la fraude de la banque émettrice.

«Sur la base des chiffres précédents, nous estimons que la fourchette des revenus quotidiens d'un skimmer est de 4 253 dollars (25 cartes par jour, un encaissement de 362 dollars par carte et un taux de réussite de 47%), et notre estimation maximale est de 63 638 dollars (100 cartes par jour et par jour, 1 354 USD d'encaissement par carte et un taux de réussite des encaissements de 47%) ", note l'étude.

Ce n'est pas un mauvais choix dans les deux cas, compte tenu du coût de production de ces écumeurs d'environ 25 $.

Ces estimations de bénéfices supposent une répartition uniforme de l'utilisation des cartes de crédit et de débit entre les clients d'une pompe en panne: plus les clients paient avec une carte de débit, plus le stratagème criminel peut devenir rentable. Armés de vos codes PIN et de vos données de carte de débit, les voleurs de skimmer ou les acheteurs de cartes volées peuvent cloner votre carte et retirer de l'argent de votre compte au guichet automatique.

"La disponibilité d'un code PIN avec une carte de débit volée en particulier peut augmenter sa valeur cinq fois sur le marché noir", ont écrit les chercheurs.

Cela met en évidence un avertissement que KrebsOnSecurity a relayé aux lecteurs dans de nombreux articles précédents sur les attaques à la pompe: L'utilisation d'une carte de débit à la pompe peut être beaucoup plus risquée que de payer en espèces ou par carte de crédit.

La valeur du marché noir, l’impact sur les consommateurs et les banques et la responsabilité associée aux différents types de fraude par carte.

Et comme le graphique ci-dessus l'illustre, il existe différentes protections juridiques pour les transactions frauduleuses sur cartes de débit et sur cartes de crédit. Avec une carte de crédit, votre perte maximale sur toutes les transactions que vous déclarez frauduleuses est de 50 $; avec une carte de débit, cette protection ne s'étend que dans les deux jours suivant la transaction non autorisée. Par la suite, la responsabilité maximale du consommateur peut augmenter à 500 USD dans les 60 jours et à un montant illimité après 60 jours.

En pratique, l'émetteur de votre banque ou de votre carte de débit peut toujours renoncer à des obligations supplémentaires, et beaucoup le font. Mais même dans ce cas, le fait de vider votre compte chèque d’espèces pendant que votre banque trie la situation peut encore être un énorme problème et créer des problèmes secondaires (chèques sans provision, par exemple).

Il est intéressant de noter que cet avis contre l'utilisation de cartes de débit à la pompe va souvent à l'encontre des messages transmis par les propriétaires de stations-service, dont beaucoup proposent des prix plus bas pour les transactions en espèces ou par carte de débit. C’est parce que les transactions par carte de crédit sont généralement plus coûteuses à traiter.

Bluetana ne sera pas rendu public. Les chercheurs ont déclaré que la principale raison en est mise en évidence dans les principaux résultats de l'étude.

«Il existe de nombreux appareils légitimes à proximité des stations-service qui ressemblent exactement aux écrémeurs dans les balayages Bluetooth», a déclaré le professeur adjoint d'UCSD. Aaron Schulman, dans un email à KrebsOnSecurity. «Le signalement des périphériques suspects dans Bluetana n’est qu’un moyen de notifier aux inspecteurs qu’ils doivent collecter davantage de données autour de la station-service pour déterminer si les transmissions Bluetooth semblent émaner d’un périphérique situé à l’intérieur des pompes. Si tel est le cas, ils peuvent alors ouvrir la porte de la pompe et vérifier que la force du signal augmente, puis commencer leur inspection visuelle du skimmer. ”

Un des meilleurs conseils pour éviter les écumeurs de carte carburant est de privilégier les stations-service dotées de fonctions de sécurité actualisées, telles que des clés personnalisées pour chaque pompe, un meilleur compartimentage des composants individuels dans la machine et des protections anti-sabotage qui arrêtent physiquement une pompe si la machine est mal utilisé.

Comment pouvez-vous repérer une station-service avec ces fonctionnalités mises à jour, demandez-vous? Comme nous l’avons mentionné dans l’histoire de l’été dernier, Comment éviter les écumeurs de cartes aux pompes, ces nouveaux modèles de machines disposent généralement d’une fente d’acceptation de cartes horizontale ainsi que d’un clavier métallique surélevé. En revanche, les anciennes pompes moins sécurisées ont généralement un lecteur de carte vertical, un clavier plat à membrane.

Les pompes à carburant les plus récentes et les plus inviolables comprennent des serrures à clé spécifiques à la pompe, des claviers métalliques surélevés et des lecteurs de carte horizontaux.

Les chercheurs présenteront leurs travaux sur Bluetana plus tard aujourd'hui à la conférence USENIX Security 2019 à Santa Clara, en Californie. Une copie de leur document est disponible ici (PDF).

Si vous avez aimé cette histoire, consultez ma série sur tout ce qui concerne skimmer: All About Skimmers. Vous recherchez plus d'informations sur l'écrémage des pompes à carburant? Jetez un coup d'œil à certaines de ces histoires.

Tags: Aaron Schulman, Bluetana, Nishant Bhaskar, écumeurs à pompe, services secrets américains, université de Californie à San Diego, université de l'Illinois à Urbana-Champaign, USENIX

Cet article a été publié le mercredi 14 août 2019 à 08h25 et est classé dans A Little Sunshine, All About Skimmers.

Vous pouvez suivre les commentaires de cette entrée via le flux RSS 2.0.

Vous pouvez passer à la fin et laisser un commentaire. Le ping n'est actuellement pas autorisé.