Surveillance vidéo et cybersécurité (deuxième partie): les …

Contenus

Le géant chinois de la surveillance, Hikvision, a vendu des milliers de caméras de sécurité en Afrique du Sud. Bientôt, la banlieue de Joburg connaîtra une augmentation sans précédent de sa présence. Mais leurs produits, ainsi que Huawei et ZTE, font l’objet d’une interdiction aux États-Unis à la suite de la crainte grandissante du cyberespionnage en Chine. Cependant, contrairement aux États-Unis, l’Agence de sécurité d’État d’Afrique du Sud – avec son propre passé louche – entretient des relations étroites avec les forces de sécurité chinoises. Daily Maverick a approfondi les détails de l'interdiction imposée par les États-Unis et a découvert des conséquences inquiétantes pour les Sud-Africains.

Voir la partie 1 ici

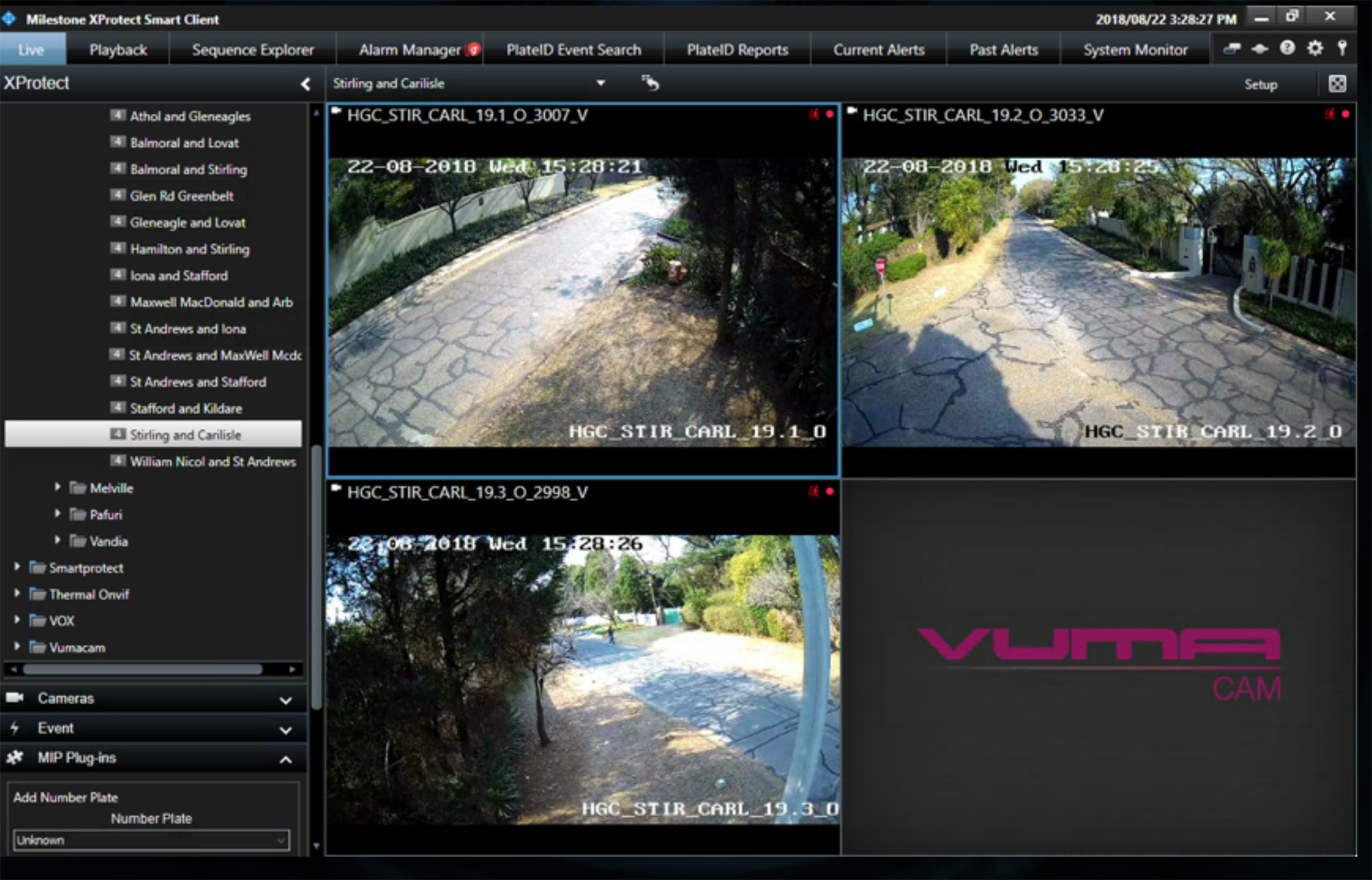

Hanghzhou Hikvision Digital Technologies est une entreprise de plusieurs milliards de rands qui a dominé le marché mondial de la vidéosurveillance au cours des cinq dernières années. Elle continue également de percer sur le continent africain, et plus particulièrement en Afrique du Sud: le fournisseur de services de vidéosurveillance Vumacam envisage de déployer 15 000 caméras dans Johannesburg en 2019.

Mais à l’étranger, la société chinoise a rencontré une opposition farouche. En août 2018, les États-Unis ont adopté la loi sur l'autorisation de la défense nationale John S McCain (NDAA) pour l'exercice 2019. La NDAA réglemente les dépenses du gouvernement américain en activités de défense nationale et est soumise à un vote annuel du Congrès américain. La loi de 2019 contient une phrase générale interdisant aux agences gouvernementales américaines d'utiliser du matériel de télécommunication et de vidéosurveillance fabriqué par des sociétés «détenues ou contrôlées par le gouvernement chinois ou autrement connectées à ce dernier».

La législation mentionne aussi explicitement Hikvision, stipulant que les équipements de surveillance vidéo et de télécommunication de la société ne peuvent plus être utilisés ou achetés «à des fins de sécurité publique, de sécurité des installations gouvernementales, de surveillance de la sécurité physique des infrastructures critiques et à d'autres fins de sécurité nationale». .

Outre Hikvision, la loi de 2019 interdit l'achat et l'utilisation de technologies de télécommunication et de surveillance par plusieurs autres fabricants chinois. Il s'agit notamment de Hytera Communications Corporation, de Dahua Technology Company, de Huawei Technologies Company et de ZTE Corporation. Les produits de filiales ou de sociétés affiliées de ces entités sont également interdits.

L'interdiction des produits chinois, même si elle alimentait les tirs de la guerre commerciale, n'était pas une décision impulsive du président Donald Trump, fondée sur son aversion pour la Chine. La loi a été débattue tout au long de 2018 et a été votée par la Chambre des représentants des États-Unis et par le Sénat avant que le président ne l'ait promulguée.

Mais la suspicion américaine vis-à-vis de la technologie chinoise remonte beaucoup plus loin.

En 2012, le Comité spécial permanent du renseignement de la Chambre des représentants des États-Unis a examiné les menaces pesant sur la sécurité nationale des États-Unis par Huawei et ZTE.

Le comité a déclaré dans son rapport final à ce sujet que «Huawei et ZTE offrent aux agences de renseignement chinois de nombreuses opportunités d'insérer des implants matériels ou logiciels malveillants dans des composants et systèmes de télécommunications critiques» aux États-Unis. La crainte était que la Chine puisse voler aux États-Unis des informations confidentielles et des secrets commerciaux militaires et commerciaux. Le comité a également averti que la Chine pourrait interférer avec toute infrastructure américaine critique reposant sur des systèmes de contrôle informatisés, tels que les réseaux électriques, les systèmes bancaires, les réseaux financiers ou les canaux de transport ferroviaire et maritime.

Le comité était particulièrement préoccupé par le degré de contrôle du gouvernement chinois sur les opérations des sociétés. Ni Huawei ni ZTE ne pouvaient dissiper les craintes que la République populaire n'exerce d'influence directe sur leur gestion. Par exemple, les deux sociétés ont admis que le parti communiste au pouvoir en Chine avait mis en place un comité du parti au sein de la société. Aucune des deux sociétés n’a pu expliquer de manière satisfaisante aux autorités américaines le rôle joué par les comités du parti. Huawei appartient à ses employés mais reçoit régulièrement des subventions du gouvernement. Une entreprise appartenant au gouvernement chinois est l'actionnaire majoritaire de ZTE.

Au moment de l'audience, la confiance entre les deux superpuissances était particulièrement faible. Dans un rapport de 2011 au Congrès américain intitulé Des espions étrangers volent les secrets économiques américains dans le cyberespace, Le Bureau du contre-espionnage national a constaté que «les acteurs chinois sont les auteurs d'espionnage économique les plus actifs et les plus persistants au monde».

Bien qu'il n'y ait jamais eu de preuve explicite de piratage des systèmes américains par le gouvernement chinois, le Comité spécial du renseignement a constaté que «le volume, l'ampleur et la sophistication» des cyberattaques en provenance de Chine «indiquent souvent l'implication de l'État».

En fin de compte, les États-Unis ont interdit à leurs agences gouvernementales d'utiliser du matériel ou des composants Huawei ou ZTE. En mars 2019, Huawei a poursuivi les États-Unis en justice pour interdiction. Le président américain, Guo Ping, a déclaré que «le Congrès américain a à plusieurs reprises échoué à produire des preuves à l'appui de ses restrictions sur les produits Huawei. Nous sommes obligés d'engager cette action en justice en dernier recours ».

L'interdiction de Hikvision intervient à un moment où les cyberattaques chinoises contre les États-Unis se sont multipliées. En 2015, le président chinois Xi Jinping puis le président américain Barack Obama ont accepté que les deux gouvernements s'abstiendraient de cyberespionnage à motivation commerciale. La cyberguerre a nettement diminué, mais les cyberattaques chinoises sont en augmentation, apparemment proportionnelles aux tensions de la guerre commerciale.

Dans un rapport En décembre 2018, le Département de la justice des États-Unis a déclaré au Comité sénatorial américain de la magistrature que, entre 2011 et 2018, la Chine avait été impliquée dans plus de 90% des cas d'espionnage économique présumé commis par un État ou bénéficiant à un État. Plus des deux tiers des affaires du département concernant des vols de secrets d’affaires étaient liées à la Chine. Le ministère a déclaré la menace chinoise comme une priorité. Ce type d'espionnage a entraîné la perte de milliers d'emplois et de milliards de dollars aux États-Unis.

En réalité, cependant, il est extrêmement difficile de détecter et de prouver le piratage informatique parrainé par les États. La Chine et les États-Unis s’accusent depuis longtemps de s’accuser mutuellement d’espionnage cybernétique.

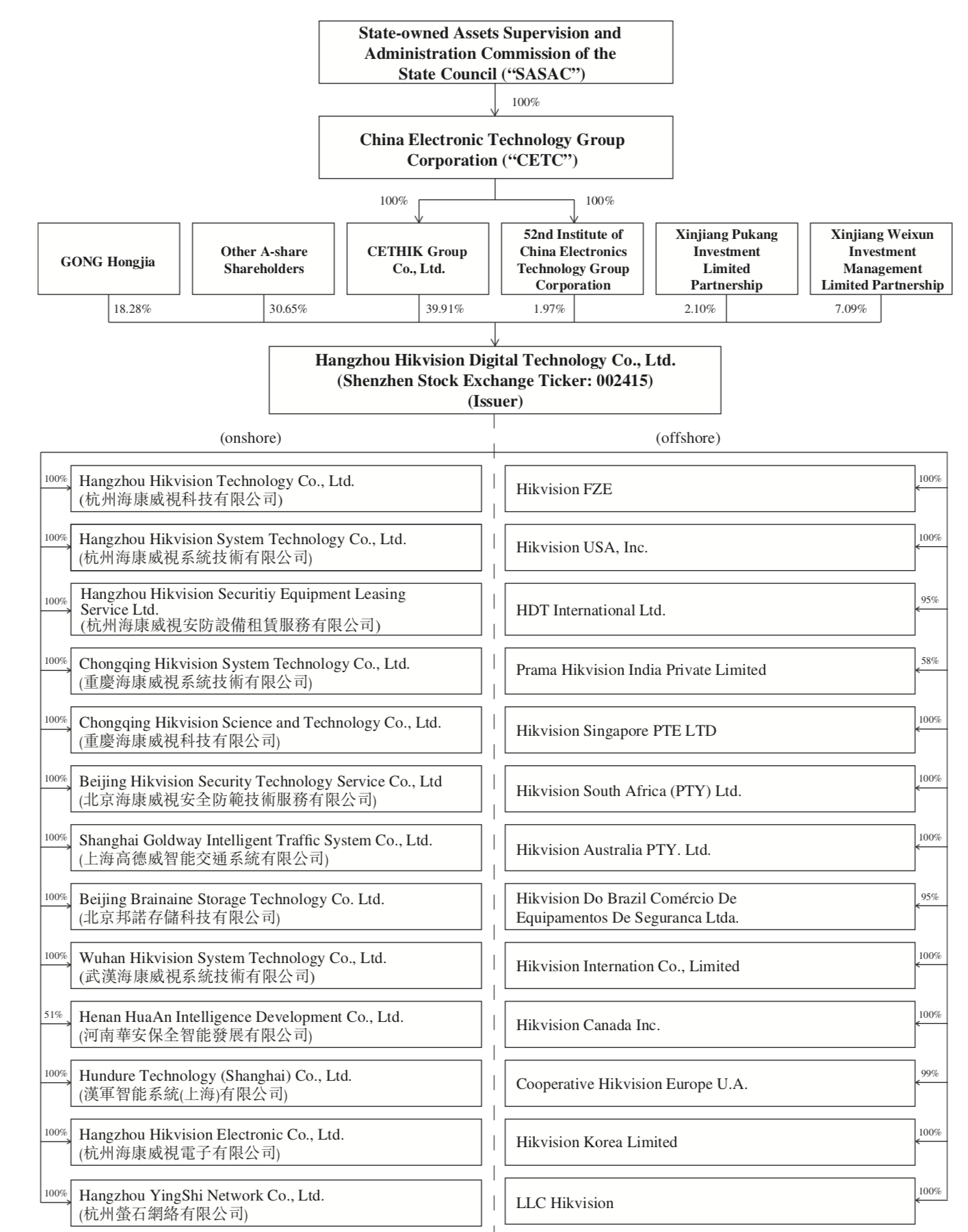

Outre une atmosphère de méfiance générale, la structure de propriété de Hikvision le disqualifie immédiatement en tant que fournisseur de confiance.

Hikvision déclare ouvertement dans son dernier rapport annuel que le gouvernement chinois est un actionnaire majoritaire. Plus précisément, China Electronics Technology Group Corporation («CETC»), une entité détenue à 100% par l'État, détient à 100% deux autres sociétés, à savoir le Groupe CETHIK, et le 52ème institut de recherche de China Electronics Technology Group Corporation. Ensemble, ces deux filiales de CETC détiennent une participation majoritaire d'un peu moins de 42% dans Hikvision. Cependant, le rapport annuel de Hikvision indique que la société est «indépendante» de ses actionnaires en termes de «commerce, gestion, actifs, organisation et finances».

Mais un prospectus confidentiel pour les investisseurs confidentiels (datant de 2016) raconte une histoire différente. Il met en garde les investisseurs potentiels: «Nos actionnaires majoritaires continueront d’être en mesure d’exercer une influence notable sur nos activités.» Il ajoute que, bien que Hikvision ait mis en place des réglementations et des systèmes stricts pour empêcher toute ingérence de l’actionnaire contrôlant, Les règles n'élimineront pas la possibilité que les actionnaires de contrôle ou leurs bénéficiaires contrôlent indûment les activités, les finances et le personnel importants »de Hikvision« en exerçant les droits de vote ».

Selon le document, les activités du CTEC sont soumises au contrôle de la Commission de supervision et d’administration des biens du Conseil d’État («SASAC») gérée par le gouvernement chinois. Le prospectus prévient que le CTEC est "sous le contrôle ultime de SASAC et que le Groupe (Hikvision Digital et ses filiales) est soumis au contrôle du gouvernement de la République populaire de Chine".

Le gouvernement américain n'est pas seul dans son aversion pour les sociétés appartenant au gouvernement chinois.

En septembre 2016, Les temps de Londres a rapporté que retraité Les officiers du MI6 et les ministres de la Sécurité ont averti qu’une surveillance accrue des activités chinoises au Royaume-Uni était nécessaire. C’est après une enquête qui a montré que les autorités britanniques avaient négligé d’effectuer une évaluation de la sécurité nationale des opérations britanniques de Hikvision. À l’époque, il était apparu que Hikvision avait vendu plus d’un million de caméras et d’enregistreurs de vidéosurveillance aux Britanniques, ce qui en faisait le plus grand fournisseur d’équipement de surveillance du pays. Les caméras ont été déployées dans les installations gouvernementales, les aéroports, les stades de sport et le métro de Londres.

En avril de cette année, la députée britannique Karen Lee a déclaré L'interception qu'elle préconisait que le gouvernement britannique boycotte Hikvision – en particulier dans les locaux du gouvernement.

En octobre 2018, le Département de la défense australien s’est engagé à retirer les caméras Hikvision de toutes les installations militaires.

La méfiance chez Hikvision a également trouvé sa place dans le secteur privé.

En mars 2017, le magazine mondial sur la sécurité, Defektor International, a annoncé que Genetec, un important fabricant mondial de logiciels de gestion vidéo, avait imposé des restrictions à la vente de ses produits Hikvision. Genetec a obligé les nouveaux clients utilisant le matériel Hikvision à payer un droit de licence spécial. Les clients existants devaient signer une renonciation qui indemnisait Genetec si un appareil Hikvision acheté à eux était utilisé pour pirater leurs réseaux.

Genetec craignait que Hikvision ait délibérément placé une porte dérobée secrète dans certains de leurs produits. Une porte dérobée dans un code logiciel fournit à un pirate un moyen d’accéder en secret à un périphérique informatique et, à partir de ce moment, d’accéder à d’autres périphériques sur le réseau auquel il est connecté. Un fabricant peut délibérément le programmer dans le logiciel ou le programmeur peut commettre une erreur. Mais sa force réside dans le fait qu’elle permet généralement à l’utilisateur d’avoir accès au système compromis de l’extérieur avec très peu de chance d’être détecté. L’attaquant peut alors accéder aux données de ce réseau ou prendre le contrôle des périphériques qui lui sont liés.

L'idée qu'un gouvernement obligerait une entreprise à créer une porte dérobée pour ses produits n'est pas nouvelle. Le Federal Bureau of Investigation des États-Unis a tenté de forcer Apple à créer une porte dérobée lui permettant d'accéder à l'iPhone. Apple s'y est opposé avec véhémence et le FBI a finalement retiré l'affaire.

Il n'y avait aucune preuve que les produits Hikvision avaient une porte dérobée, mais Genetec est devenue inquiète. Quand on lui a demandé s'il pensait que Hikvision avait volontairement intégré des portes dérobées à leurs caméras, le PDG de Genetec, Pierre Racz, a déclaré le Défenseur:

“Hikvision a annoncé publiquement qu’il dispose d’un mécanisme de récupération du mot de passe pour son matériel. Et par défaut, les caméras téléphonent à la maison. Mais, dans certaines versions du logiciel, un utilisateur final peut choisir de ne pas participer. "

Ce qui inquiètait Racz, c’était une fonctionnalité des appareils Hikvision qui leur permettait de se connecter automatiquement au service cloud de Hik-Connect. Ce service permet à un client de stocker des séquences vidéo sur les serveurs de Hikvision et de les visionner via un téléphone mobile.

Cette fonctionnalité n'était pas propre aux produits Hikvision. Cependant, la différence était que les équipements d’autres entreprises ne se connectaient pas automatiquement à leurs serveurs cloud; un client devrait modifier le réglage d'usine du produit pour établir une connexion. Dans le cas de Hikvision, le réglage usine par défaut était la connexion de la caméra. Ainsi, à moins que le client ne le demande explicitement, il ne serait pas au courant de la connexion.

La motivation derrière une telle connexion par défaut est de faciliter la configuration initiale de la caméra. Mais on soupçonnait également Hikvision d'accéder secrètement aux séquences de clients ou aux réseaux de caméras via la connexion.

En réaction à la décision de Genetec, le directeur du marketing international de Hikvision, Keen Yao, a déclaré au Defektor que les actions de Genetec étaient «motivées par des considérations politiques», affirmant qu'elles visaient à influencer négativement «la perception de l'approche de Hikvision en matière de cybersécurité». Yao a défait les revendications faites par le 2016 Fois de l'article de Londres.

Abordant les inquiétudes du gouvernement chinois quant à l'ingérence dans l'entreprise, il a déclaré que Hikvision était une "entité commerciale" et que la direction de l'entreprise était en charge des opérations. Il a déclaré que Hikvision "n'avait jamais intentionnellement mis une porte dérobée dans un micrologiciel ou un logiciel" et qu'il ne le ferait jamais.

Au cours de l’année qui a suivi les actions de Genetec, Hikvision a modifié les paramètres d’usine par défaut de son équipement afin que les appareils ne se connectent pas automatiquement aux serveurs cloud de la société. Les clients devaient maintenant choisir activement s'ils voulaient ou non établir la connexion.

Mais en mai 2017, la crédibilité de Hikvision a été frappée de nouveau. Le département américain de la Sécurité intérieure a publié un avis mettant en garde contre des problèmes de sécurité dans plusieurs modèles de caméras Hikvision. Le ministère publie régulièrement de tels avertissements sur les menaces de cybersécurité. Les entreprises de tous les pays, y compris les États-Unis, sont soumises à un contrôle.

L’avis indiquait que les caméras affectées étaient «exploitables à distance» et que cela nécessitait un «faible niveau de compétences». Un pirate anonyme de capacité moyenne pourrait pirater les caméras et en prendre le contrôle. Le ministère a attribué la découverte de la menace à la sécurité pesant sur un certain Montecrypto, un chercheur anonyme.

Hikvision a travaillé avec le DHS pour résoudre le problème. Les deux entités ont qualifié le problème de «vulnérabilité générant des privilèges».

Mais Montecrypto l’a qualifiée de «porte dérobée». Selon le chercheur, le jury ne savait toujours pas si elle avait été plantée à dessein, déclarant: "JEC’est presque impossible pour un élément de code qui ne passe pas inaperçu par les équipes de développement ou d’assurance qualité, pourtant il est présent depuis plus de 3 ans. »Le chercheur a déclaré que la« vulnérabilité commençait à disparaître du nouveau micrologiciel ». à partir de début 2017 – après que Yao ait déclaré que l'entreprise jamais installer intentionnellement une porte dérobée dans ses produits.

L’explication de Hikvision était que la «porte dérobée» était le résultat d’un morceau de code de test laissé accidentellement dans le firmware par un développeur, selon Montecrypto. L’enquêteur a déclaré qu’il s’agissait d’une explication plausible, car Hikvision aurait probablement au moins essayé de cacher la «porte dérobée» s’ils l’avaient placée exprès. En outre, la «porte dérobée» était également présente dans les modèles utilisés en Chine, ce qui rendait moins probable que Hikvision l’ait créée exprès.

De porte dérobée ou non, l’incident a attiré l’attention du Congrès des États-Unis en janvier 2018 et n’a guère dissipé les craintes des États-Unis à l’égard de Hikvision. À peine sept mois plus tard, ses produits ont été interdits dans les locaux du gouvernement américain.

Outre le vol potentiel d'informations confidentielles, le cyberespionnage parrainé par l'État par la Chine constitue une autre menace pour les Sud-Africains.

Alors que les États-Unis et la Chine siègent clairement aux deux extrémités de la table en matière de sécurité nationale, les relations officielles de la République populaire avec l’Afrique du Sud en sont une de coopération. Dans le cadre du BRICS, les deux pays ont participé à la 8ème réunion des conseillers nationaux pour la sécurité du BRICS à eThekwini l'année dernière. La réunion était centrée sur les «paysengagement collectif à coopérer pour prévenir, atténuer et combattre les menaces à la sécurité », a déclaré un responsable de la sécurité publique sud-africaine.

Les discussions ont porté sur le terrorisme, le maintien de la paix, la criminalité transnationale organisée et la sécurité dans l'utilisation du technologies de l'information et de la communication (TIC). Les caméras de surveillance et les équipements associés qui se connectent à Internet constituent un élément en pleine croissance des TIC. Plus spécifiquement les pays BRICS développent un «accord intergouvernemental de coopération» en matière de sécurité des TIC.

Lors de la réunion, une proposition de forum sur le renseignement des BRICS a également été discutée, mais aucune décision finale concernant une structure plus formelle ne s'est matérialisée.

Alors que la coopération en matière de sécurité ne fait partie du discours des BRICS que depuis 2011, les pays collaborant en matière de renseignement ne sont pas nouveaux. The Five Eyes est une alliance de renseignements composée de pays anglophones, née de la collaboration entre les services de renseignement britanniques et américains pendant la Seconde Guerre mondiale en 1946. À mesure que la guerre froide augmentait, le nombre de leurs membres augmentait. a tiré à sa fin.

Plus spécifiquement, les pays ont un accord formel de coopération dans le domaine du renseignement électromagnétique, également appelé SIGINT. SIGINT est un terme générique pour collecter des informations communiquées par des signaux électroniques, y compris des communications. Cela inclut le trafic Internet ou les appels téléphoniques, par exemple.

Les pays du groupe BRICS sont à la traîne, leur groupe n’ayant pas encore pu concrétiser son programme de sécurité, malgré l’apparente volonté politique de le faire. C’est ce qui ressort des recherches du Brésil Igarapé Institute, un groupe de réflexion international axé sur des solutions aux problèmes de sécurité mondiale.

Mais il est concevable que si Hikvision avait accès aux caméras du système Vumacam, le gouvernement chinois pourrait partager ce flux avec le SSA. Le commerce de données – telles que des vidéos de vidéosurveillance – entre l’Agence de sécurité d’État de la République d’Afrique du Sud et la Chine n’est pas exclu, déclare Gareth Newham de l’Institut d’études de sécurité d’Afrique du Sud.

Newham explique que, du moins au niveau politique, l'administration Zuma entretenait de bonnes relations avec la Chine.

“Nous savons que David Mahlobo, lorsqu'il était ministre national de la Sécurité de l'État, s'est rendu à plusieurs reprises en Chine. La commission d'enquête Zondo sur la capture par l'État a également entendu le témoignage selon lequel l'ancien ministre de la Police, Nathi Nhleko, avait recruté 16 personnes qui avaient suivi une formation intensive en matière de sécurité en Chine.

“On peut supposer à partir de ces exemples qu’il pourrait exister des arrangements secrets relatifs à la sécurité pouvant inclure le partage d’informations. Nous ne pouvons pas le dire avec certitude, mais on peut supposer qu’il existait une sorte de relation qui n’était pas purement politique. "

Plus tôt en 2018, le groupe de haut niveau chargé de l'examen du SSA du président Cyril Ramaphosa a publié un rapport accablant à propos de la corruption au sein de l'agence. À ce jour, aucune arrestation n'a été faite.

Mais il existe une autre raison pour laquelle la Chine peut vouloir des images de Sud-Africains. L'année dernière, le gouvernement zimbabwéen a signé un accord avec la société chinoise CloudWalk Technology, selon Police étrangère. Le compromis: CloudWalk serait autorisé à utiliser des images de citoyens zimbabwéens pour développer sa technologie de reconnaissance faciale, qui était jusqu'à présent largement développée sur la base de visages d'hommes blancs, et s'est donc révélée dangereusement inexacte. Sans nouvelles données, il est impossible de développer davantage cette technologie pour le marché mondial.

Nous avons adressé à l'Agence de sécurité de l'État plusieurs questions concernant la menace d'espionnage posée par la Chine. Nous avons également demandé quelles étaient les relations entre l'Agence de sécurité de l'État et le gouvernement chinois et le commerce potentiel du renseignement. Le porte-parole de l'Agence, Lebohang Mafokosi, a déclaré:

“La SSA reste attentive aux menaces à la sécurité nationale, y compris la cybersécurité dans toutes ses manifestations. À cet égard, toutes les mesures nécessaires sont et seront mises en œuvre chaque fois que cela sera nécessaire. Cela se fait en consultation avec tous les partenaires pertinents du cluster de sécurité et les autres parties prenantes. ”

Maverick quotidien a également envoyé des questions détaillées à Vumacam et à Hikvision sur le potentiel d'espionnage gouvernemental en Afrique du Sud via le système Vumacam.

Hikvision a répondu:

“Premièrement, nous voudrions insister sur le fait qu’il n’existe aucune preuve dans aucun pays du monde, y compris l’Afrique du Sud et les États-Unis, indiquant que les produits Hikvision sont utilisés pour la collecte non autorisée d’informations. Hikvision n'a jamais mené, ni ne mènera jamais d'activités liées à l'espionnage pour aucun gouvernement dans le monde. Deuxièmement, Hikvision respecte scrupuleusement les lois et réglementations en vigueur dans tous les pays et juridictions dans lesquels elle exerce ses activités, y compris en Afrique du Sud. Hikvision est attaché à l'intégrité de ses produits et aux normes de cybersécurité de pointe. »

La représentante de Vumacam, Ashleigh Parry, n’a pas abordé spécifiquement les questions relatives à l’espionnage gouvernemental potentiel via son réseau, mais a déclaré que les caméras Hikvision disposaient de protections contre le piratage et que le produit continuait de satisfaire aux processus de test rigoureux de Vumacam.

Elle a déclaré qu'il était «nécessaire de trouver un équilibre entre l'intérêt public et la protection de la vie privée avec notre impératif d'assurer la sécurité publique. Nous avons atteint et dépassé les normes les plus élevées à cet égard. Nous nous conformerons également à toute modification future des politiques, décisions ou autres contraintes réglementaires imposées par notre gouvernement ou d'autres organismes de réglementation compétents autorisés. Nous sommes disposés à engager toutes les parties prenantes dans ce processus. " DM

Heidi Swart est une journaliste d'investigation qui traite de problèmes de surveillance et de confidentialité des données.

Cette histoire a été commandée par le Media Policy and Democracy Project, une initiative du département de journalisme, du film et de la télévision de l’Université de Johannesburg et du département des sciences de la communication d’Unisa.

Dans d'autres nouvelles…

L’économie sud-africaine s’étouffe plus que les Proteas. Bien que pour être étouffé, vous devez réellement manger et les Proteas semblent être sur une sorte de jus purifiant comme un nettoyant rapide… *

Retour à l'économie: au premier trimestre, le PIB a plongé de 3,2%. Le sentiment de futilité peut nous paralyser dans l'inaction et les gémissements. Mais ce sont des moments comme ceux-là qui exigent des efforts et de l’action, aussi petits soient-ils. Oui, l'Afrique du Sud souffre. Oui, l'économie dévastée est évidente partout où vous regardez. Mais vous pouvez faire la différence, à votre manière et en soutenant des médias indépendants tels que Daily Maverick. Nous nous sommes engagés à poursuivre la lutte en menant des enquêtes et des analyses percutantes et percutantes, comme nous l’avons fait chaque jour au cours de la dernière décennie.

En devenant un initié de Maverick, vous pouvez nous aider à continuer à faire ce que nous faisons, de sorte que vous et les autres personnes qui n’ont pas les moyens vous le permettent, puissiez continuer à lire la vérité. Pour le montant que vous choisissez, vous pouvez soutenir DM et cela ne prend qu’une minute.

* Proteas, tu sais que nous t'aimons. Nous vous aimerions plus si vous gagniez de temps en temps …

Commentaires – partagez vos connaissances et votre expérience

Veuillez noter que vous devez être un initié Maverick pour commenter. Inscrivez-vous ici ou si vous êtes déjà un initié.