Attaques Bluetooth | Ne laissez pas vos points d'extrémité bas

Comme les attaquants l’ont prouvé à maintes reprises, une seule faiblesse peut compromettre un système ou un réseau si les défenseurs ne sont pas à la fois informés et vigilants. Bluetooth est l’un des domaines souvent négligé dans l’exploitation des vulnérabilités de l’appareil. Cette technologie sans fil de faible puissance est utilisée sur tous les terminaux, largement utilisée dans les périphériques Internet des objets (IoT), est souvent active et est généralement détectable par défaut. Quelles menaces la technologie sans fil Bluetooth présente-t-elle et que pouvez-vous faire pour les prévenir? Dans cet article, nous examinons les vulnérabilités Bluetooth qui affectent l’entreprise. Nous expliquerons également comment vous pouvez limiter les risques liés à Bluetooth pour vous assurer que le lien le plus faible de votre réseau n’est pas une connexion sans fil non protégée qui ne demande qu’à être découverte.

Contenus

Quel est le problème avec Bluetooth?

Il est facile de penser à Bluetooth comme une technologie relativement inoffensive du point de vue de la sécurité. Il est largement admis que son apparent «10 mètres» à courte portée signifie que les attaquants doivent être très proches l'un de l'autre pour pouvoir l'exploiter et qu'ils ne pourraient rien en faire, même s'ils l'étaient. Ces deux hypothèses sont fausses. Voyons pourquoi.

Rappelez-vous que le Bluetooth existe depuis plus de 20 ans et qu'il est largement utilisé dans presque tous les appareils contenant des données personnelles, et beaucoup d'autres non. Des ordinateurs aux téléphones mobiles, en passant par les systèmes de divertissement automobile, aux casques, claviers, téléviseurs et même aux grille-pain, si un périphérique requiert une connectivité réseau locale à courte portée pour transférer des données, des fichiers, des photos ou du son, Bluetooth est la technologie par défaut.

Les connexions Bluetooth sont cryptées, mais cela n’a pas empêché les chercheurs de trouver des vulnérabilités leur permettant d’écouter les connexions entre les téléphones et les casques. Bluetooth peut être utilisé pour transférer des fichiers d'un appareil à un autre. Ainsi, si un attaquant pouvait accéder à un appareil via le protocole Bluetooth, il pourrait aussi potentiellement accéder à des informations sensibles sur cet appareil.

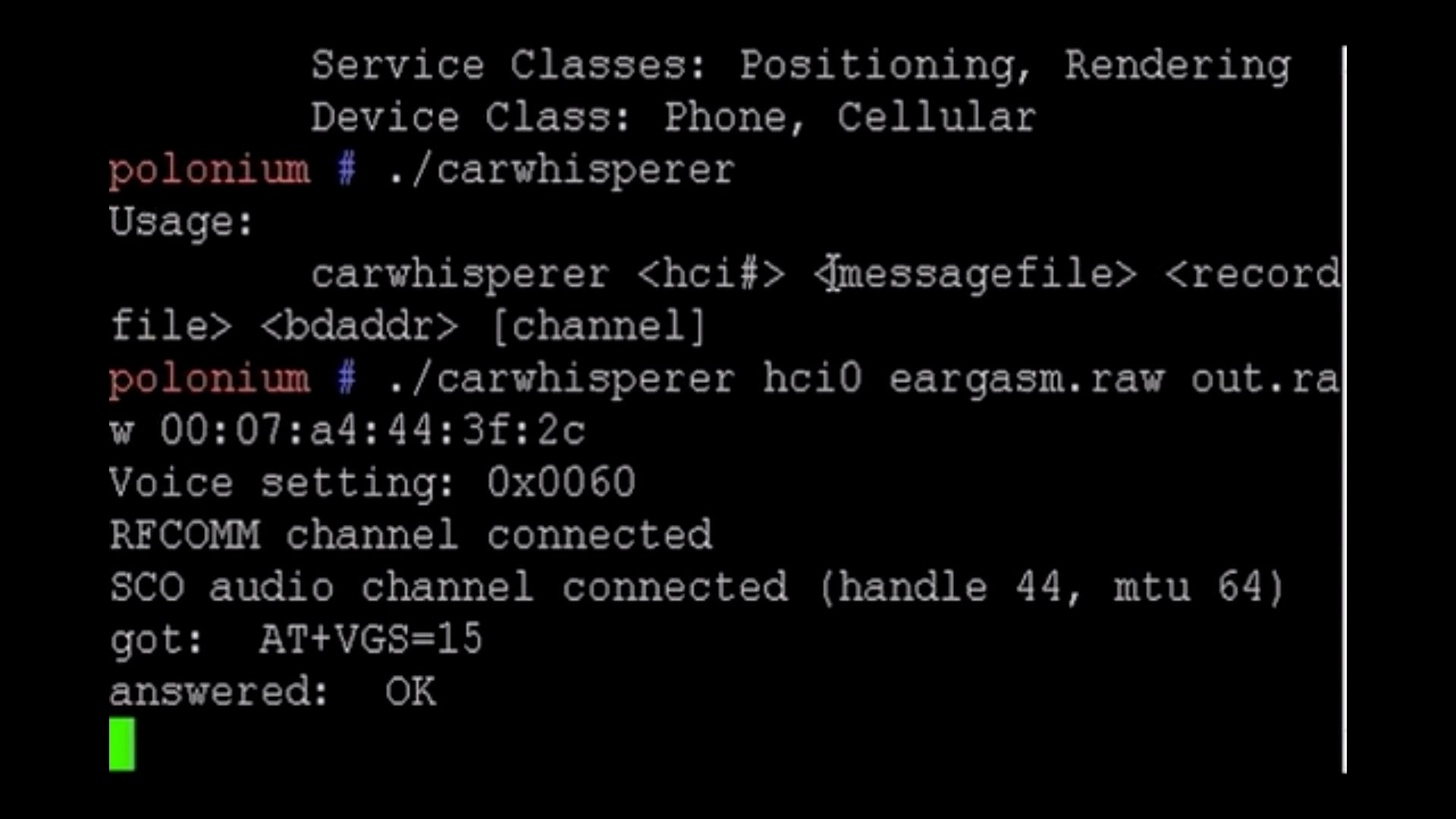

Et ce problème de portée? SANS instructeur senior Joshua Wright a montré comment la découvrabilité Bluetooth peut être étendue à plus d’un kilomètre en utilisant une antenne directionnelle, équipement standard pouvant être acheté dans n'importe quel magasin de matériel. La démonstration de Wright utilisait carwhisperer pour écouter les conversations d’une personne et même pour injecter son propre son alors qu’elle utilisait un casque Bluetooth.

Et rappelez-vous que cette gamme peut également être étendue en superposant les signaux Bluetooth d'autres périphériques ou en utilisant des balises Bluetooth. Ces technologies sont légitimement utilisées à la fois pour des fonctions de sécurité (par exemple, dans le service Find My d’Apple) et pour des campagnes marketing.

![]()

Des attaquants pourraient-ils utiliser ces techniques ou d'autres techniques pour compromettre vos données, vos appareils et vos réseaux? Nous allons jeter un coup d'oeil.

Les problèmes de sécurité Bluetooth sont là

Des problèmes de sécurité Bluetooth existent et affectent potentiellement des milliards d’appareils, y compris les smartphones Apple et Android, les ordinateurs Windows et Linux, ainsi que tout ce qui utilise un micrologiciel Bluetooth non corrigé, tel que les millions de périphériques IoT ou dits «intelligents».

Les deux plus gros problèmes connus à ce jour sont BlueBorne et SaignementBit. BlueBorne est un ensemble de vulnérabilités révélées pour la première fois en septembre 2017 qui permettaient à un attaquant de prendre le contrôle d'un appareil, de l'infecter de logiciels malveillants ou d'établir des attaques MITM. Alors que les correctifs étaient disponibles pour les PC et les smartphones au moment de la publication des vulnérabilités de BlueBorne, des millions d’appareils exécutant des logiciels plus anciens sont toujours exposés. Cela inclut les machines Windows et Linux non corrigées, les périphériques Apple non présents sur iOS 10 ou version ultérieure, et environ un milliard de périphériques Android non adressables (tout périphérique Android exécutant un système d'exploitation antérieur à Marshmallow).

Le réseau maillé Bluetooth, une innovation apparue l'année même de la découverte des vulnérabilités de BlueBorne, permet de nombreuses connexions et renforce le sérieux de BlueBorne: le réseau maillé permet à un attaquant de passer facilement d'un appareil à l'autre et de Botnet Bluetooth.

Plus récemment, en novembre 2018, deux vulnérabilités critiques des puces Bluetooth Low Energy de Texas Instruments ont été découvertes. Ces puces sont tellement utilisées que les chercheurs qui les ont découvertes et les ont surnommées «BleedingBit» ont déclaré:

Les puces Texas Instrument sont si courantes qu'un attaquant pourrait simplement pénétrer dans le hall d'une entreprise, rechercher les réseaux Wi-Fi disponibles et lancer l'attaque, en supposant que la vulnérabilité BLE est présente.

Il est important de noter que BleedingBit ne nécessite pas que les attaquants soient «couplés» avec le périphérique cible ou aient une connaissance préalable des informations du périphérique. Tout ce qui est requis est que Bluetooth soit activé sur le périphérique cible et que l'attaquant soit à portée de main.

Il est essentiel que les équipes de sécurité de l'entreprise soient conscientes de ces types de vulnérabilités, car elles peuvent donner à un attaquant un contrôle total sur le périphérique infecté.

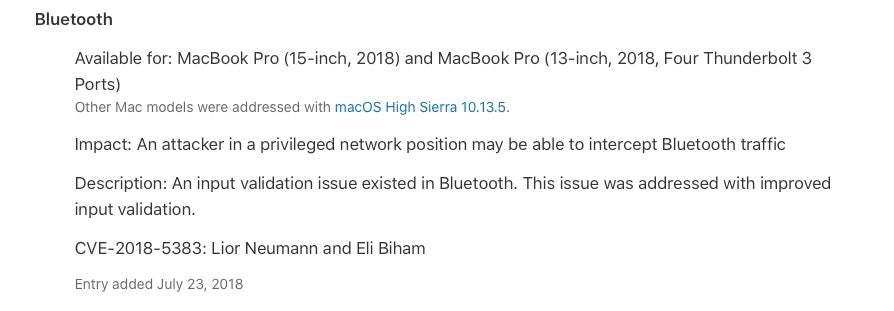

Bien que BlueBorne et BleedingBit aient attiré les gros titres, ils ne sont pas les seules vulnérabilités découvertes dans le protocole Bluetooth moderne. Les observateurs attentifs des mises à jour de sécurité d’Apple auront remarqué qu’en juillet 2018, Apple avait fourni des correctifs à ses plates-formes afin de se protéger contre une attaque pouvant permettre à un acteur malveillant de forcer l’appariement avec un appareil.

Cette vulnérabilité a permis à un attaquant de découvrir la clé de chiffrement utilisée sur le périphérique de la victime et de l'utiliser pour déchiffrer et falsifier des données sans alerter l'utilisateur.

CVE-2018-5383 n’a cependant pas uniquement affecté les appareils Apple. Les versions du système d'exploitation Android étaient également vulnérables aux attaques, en raison d'un défaut de conception dans le protocole Bluetooth. Les machines Windows n’ont échappé à aucune implication, car Microsoft déployait encore une version antérieure du protocole encore moins sécurisée.

Il convient également de mentionner que les logiciels malveillants s'intéressent de plus en plus à la collecte d'informations sur les périphériques Bluetooth. On a récemment découvert que les logiciels malveillants développés par le groupe «ScarCruft» exfiltraient des informations liées à Bluetooth à partir de machines infectées, notamment l’adresse MAC, la classe, l’état de la connexion et l’authentification de l’appareil.

Contrôle de périphérique Bluetooth

Quelles mesures d'atténuation sont disponibles pour assurer que vos appareils sont protégés des attaques Bluetooth?

Pour les appareils équipés de Bluetooth mais n’ayant pas réellement besoin de ses fonctionnalités, n’utilisez pas ses fonctionnalités, veillez à réduire votre surface d’attaque avec une stratégie imbattable: désactivez ce Bluetooth! Si ce n’est pas une option, votre première étape consiste à vous assurer que tous les périphériques sont entièrement corrigés.

Pour prévenir l’écoute par des outils tels que carwhisperer, assurez-vous que les périphériques compatibles Bluetooth tels que les casques ne peuvent pas être associés à un code de couplage par défaut ou utilisez le contrôle de périphérique si votre logiciel de sécurité dispose de cette fonctionnalité.

Les administrateurs de l'entreprise et les équipes de sécurité sont également invités à mettre en œuvre le contrôle des périphériques Bluetooth sur tous les terminaux de l'entreprise afin de résoudre les problèmes de bogues et de vulnérabilités plus graves décrits dans la section précédente.

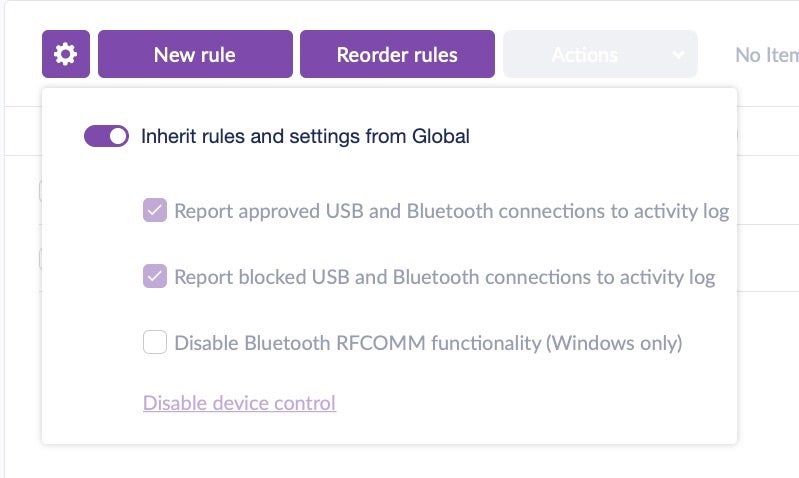

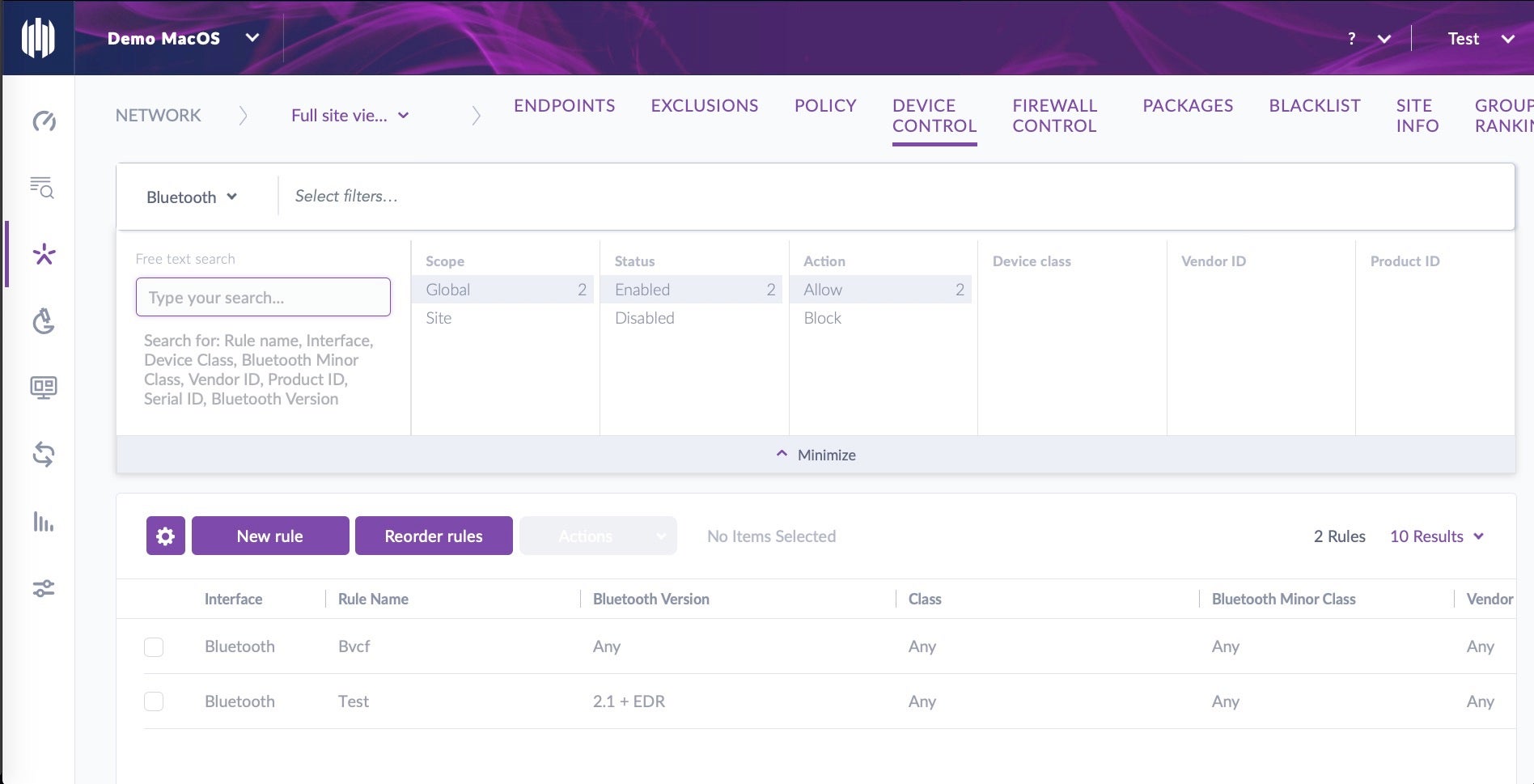

Dans la console de gestion SentinelOne, ceci est facilement réalisé via la vue Réseau et l’onglet Contrôle du périphérique. Vous pouvez créer une stratégie par défaut, puis la personnaliser ou créer vos propres règles personnalisées à partir de la base.

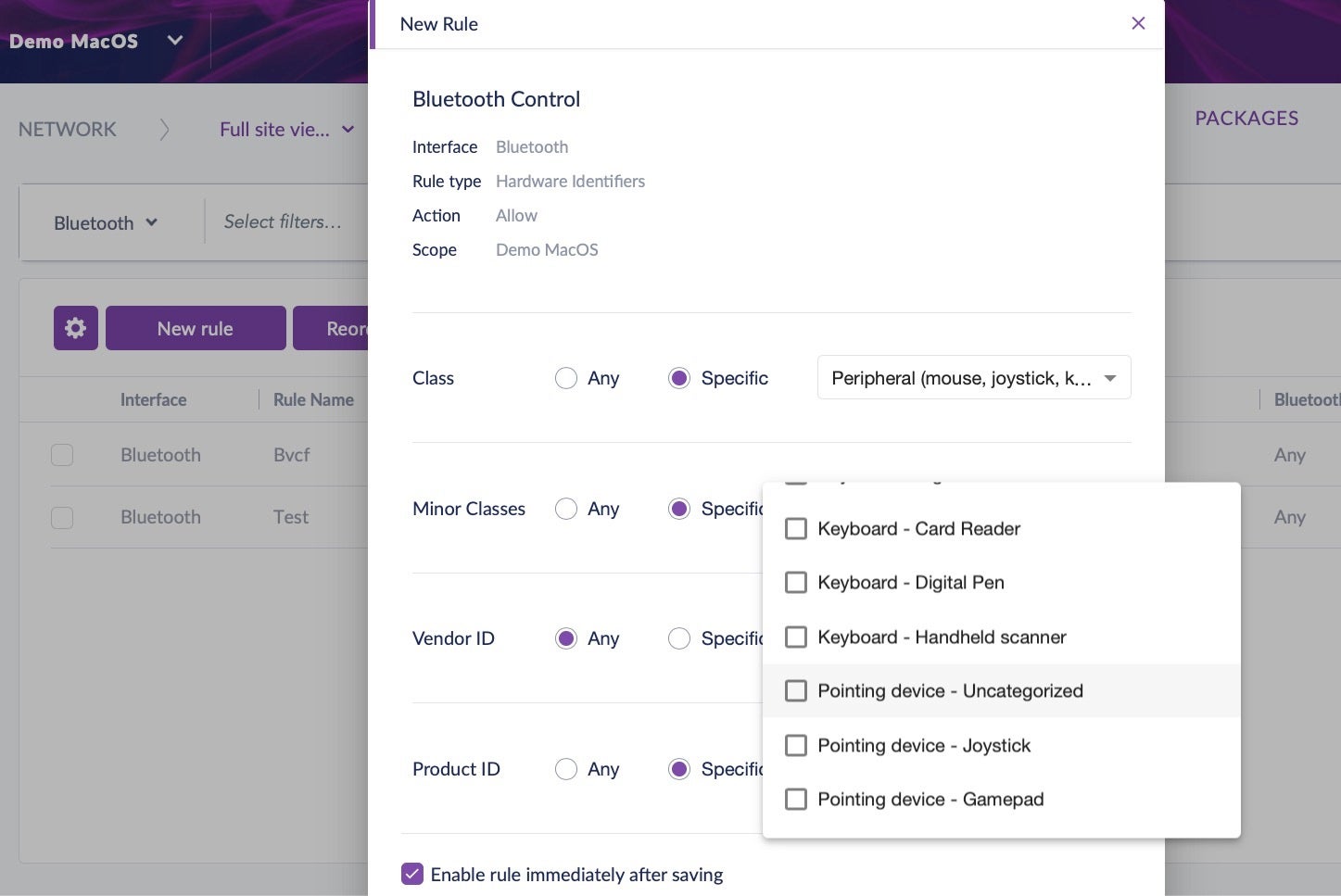

Avec le contrôle de périphérique Bluetooth, vous aurez désormais une visibilité sur les connexions Bluetooth en cours sur vos ordinateurs d'extrémité. Vous avez également la possibilité de limiter le couplage aux seuls périphériques de votre choix ou de bloquer des périphériques spécifiques. Le contrôle peut être aussi grossier ou aussi fin que vous le souhaitez, avec des options pour spécifier la classe de périphérique, la classe secondaire, l'ID de fournisseur, etc.

Une fois que vous avez mis en place les stratégies, vous pouvez effectuer une recherche sur l'ensemble de votre réseau en sélectionnant l'onglet «Contrôle du périphérique», puis en sélectionnant «Bluetooth» dans le menu déroulant de la barre de filtre.

Conclusion

Les vulnérabilités Bluetooth peuvent sembler une avenue d’attaque peu probable pour certains, mais si l’on a appris quelque chose en étudiant des acteurs malveillants, c’est qu’ils ne manquent jamais un tour. Ils iront toujours pour le fruit du travail dans la mesure du possible, mais dans le cas contraire, ils n'hésiteront pas à exploiter les vulnérabilités disponibles.

L’obstacle technologique à la compromission d’un réseau via Bluetooth n’est pas particulièrement élevé pour un adversaire déterminé à accéder à votre réseau, même si les risques sont un peu plus grands que le simple lancement d’une campagne de phishing. Et un avantage important des attaques Bluetooth par rapport aux méthodes de compromis habituelles? Ils peuvent même accéder à des systèmes ventilés si Bluetooth est activé sur ces systèmes pour le clavier ou d'autres périphériques.

Comme indiqué ci-dessus, les clients SentinelOne peuvent atténuer efficacement tous ces risques depuis la console de gestion en utilisant une stratégie de contrôle des périphériques Bluetooth. Si vous n’êtes pas déjà client de SentinelOne, vous pouvez constater le contrôle de nos périphériques Bluetooth et USB en demandant une démonstration gratuite.

Vous aimez cet article? Suivez nous sur LinkedIn, Gazouillement, YouTube ou Facebook pour voir le contenu que nous publions.

En savoir plus sur la cybersécurité

Comment les pirates utilisent les médias sociaux pour cibler les profils

Bleu éternel | L’exploit développé par la NSA qui ne mourra pas

Ce que Microsoft vient d'annoncer et pourquoi il est si important

Médias malveillants | Pourquoi vos terminaux ont-ils besoin d'un contrôle de périphérique?

Quel est le niveau de sécurité des logiciels Open Source?

*** Il s'agit d'un blog syndiqué réseau Security Bloggers de SentinelOne rédigé par SentinelOne. Lisez le message original à l'adresse: https://www.sentinelone.com/blog/bluetooth-attacks-dont-let-your-endpoints-down/

Commentaires

Laisser un commentaire