Réseau informatique – Wikipedia

UNE réseau informatique est un réseau de télécommunication numérique qui permet aux nœuds de partager des ressources. Dans les réseaux informatiques, les appareils informatiques échangent des données entre eux via des connexions (liaisons de données) entre les nœuds. Ces liaisons de données sont établies sur des supports câblés tels que des fils ou des câbles optiques, ou des supports sans fil tels que le Wi-Fi.

Les périphériques informatiques du réseau qui génèrent, acheminent et terminent les données sont appelés des nœuds de réseau.[1] Les nœuds sont généralement identifiés par des adresses réseau et peuvent inclure des hôtes tels que des ordinateurs personnels, des téléphones et des serveurs, ainsi que du matériel réseau tel que des routeurs et des commutateurs. On peut dire que deux de ces dispositifs sont mis en réseau lorsqu'un appareil est capable d'échanger des informations avec l'autre appareil, qu'ils aient ou non une connexion directe l'un avec l'autre. Dans la plupart des cas, les protocoles de communication spécifiques à l’application sont stratifiés (c’est-à-dire transportés en tant que charge utile) par rapport à d’autres protocoles de communication plus généraux. Cette formidable collection de technologies de l’information nécessite une gestion de réseau compétente pour que tout fonctionne de manière fiable.

Les réseaux informatiques prennent en charge un grand nombre d'applications et de services, tels que l'accès au Web, la vidéo numérique, l'audio numérique, l'utilisation partagée des serveurs d'applications et de stockage, des imprimantes et des télécopieurs, l'utilisation d'applications de messagerie électronique et de messagerie instantanée, ainsi que beaucoup d'autres. Les réseaux informatiques diffèrent par le support de transmission utilisé pour acheminer leurs signaux, les protocoles de communication pour organiser le trafic réseau, la taille du réseau, sa topologie, son mécanisme de contrôle du trafic et son objectif organisationnel. Le réseau informatique le plus connu est Internet.

Contenus

L'histoire[[[[modifier]

La chronologie des développements importants sur les réseaux informatiques comprend:

- À la fin des années 1950, les premiers réseaux d’ordinateurs comprenaient le système de radar semi-automatique au sol (SAGE) du système de radar militaire américain.

- En 1959, Anatolii Ivanovich Kitov a proposé au Comité central du Parti communiste de l'Union soviétique un plan détaillé pour la réorganisation du contrôle des forces armées soviétiques et de l'économie soviétique sur la base d'un réseau de centres de calcul, l'OGAS.[2]

- En 1960, l’environnement de recherche d’affaires semi-automatique du système de réservation des compagnies aériennes (SABRE) est mis en ligne avec deux ordinateurs centraux connectés.

- En 1963, J. C. R. Licklider a envoyé un mémorandum à ses collègues de bureau pour discuter du concept de "réseau informatique intergalactique", un réseau informatique destiné à permettre des communications générales entre les utilisateurs d’ordinateurs.

- En 1964, des chercheurs du Dartmouth College ont mis au point le système de partage du temps de Dartmouth destiné aux utilisateurs distribués de grands systèmes informatiques. La même année, au Massachusetts Institute of Technology, un groupe de recherche soutenu par General Electric et Bell Labs utilisait un ordinateur pour acheminer et gérer les connexions téléphoniques.

- Au cours des années 1960, Paul Baran et Donald Davies ont développé indépendamment le concept de commutation par paquets pour transférer des informations entre ordinateurs sur un réseau. Davies a été le pionnier de la mise en œuvre du concept avec le réseau NPL, un réseau local du National Physical Laboratory (Royaume-Uni) utilisant une vitesse de ligne de 768 kbit / s.[3][4][5]

- En 1965, Western Electric introduisit le premier commutateur téléphonique largement utilisé mettant en œuvre un véritable contrôle par ordinateur.

- En 1966, Thomas Marill et Lawrence G. Roberts ont publié un article sur un réseau étendu expérimental (WAN) pour le partage du temps d'ordinateur.[6]

- En 1969, les quatre premiers nœuds de l'ARPANET étaient connectés à l'aide de circuits à 50 kbit / s entre l'Université de Californie à Los Angeles, le Stanford Research Institute, l'Université de Californie à Santa Barbara et l'Université de l'Utah.[7]Leonard Kleinrock a effectué des travaux théoriques pour modéliser les performances des réseaux à commutation de paquets, qui ont sous-tendu le développement de l'ARPANET.[8][9] Ses travaux théoriques sur le routage hiérarchique à la fin des années 1970 avec l'étudiant Farouk Kamoun demeurent essentiels au fonctionnement d'Internet aujourd'hui.

- En 1972, des services commerciaux utilisant X.25 ont été déployés, puis utilisés comme infrastructure sous-jacente pour l’extension des réseaux TCP / IP.

- En 1973, le réseau français CYCLADES a été le premier à rendre les hôtes responsables de la livraison fiable des données, au lieu de constituer un service centralisé du réseau lui-même.[10]

- En 1973, Robert Metcalfe a écrit une note de service auprès de Xerox PARC décrivant Ethernet, un système de réseau basé sur le réseau Aloha, développé dans les années 1960 par Norman Abramson et ses collègues de l’Université de Hawaii. En juillet 1976, Robert Metcalfe et David Boggs ont publié leur article intitulé "Ethernet: commutation de paquets distribuée pour les réseaux informatiques locaux".[11] et collabora à plusieurs brevets reçus en 1977 et 1978. En 1979, Robert Metcalfe cherchait à faire de l’Ethernet un standard ouvert.[12]

- En 1976, John Murphy de Datapoint Corporation a créé ARCNET, un réseau à jeton utilisé pour la première fois par le partage de périphériques de stockage.

- En 1995, la capacité de vitesse de transmission pour Ethernet est passée de 10 Mbit / s à 100 Mbit / s. En 1998, Ethernet prenait en charge les vitesses de transmission d'un gigabit. Par la suite, des vitesses plus élevées allant jusqu’à 400 Gbit / s ont été ajoutées (à partir de 2018).[update]). La capacité de l’Ethernet à évoluer facilement (par exemple, s’adapter rapidement pour prendre en charge les nouvelles vitesses de câble à fibres optiques) est un facteur contribuant à son utilisation continue.[12]

Propriétés[[[[modifier]

Les réseaux informatiques peuvent être considérés comme une branche du génie électrique, du génie électronique, des télécommunications, de l'informatique, des technologies de l'information ou du génie informatique, car ils reposent sur l'application théorique et pratique des disciplines connexes.

Un réseau informatique facilite les communications interpersonnelles en permettant aux utilisateurs de communiquer efficacement et facilement via différents moyens: courrier électronique, messagerie instantanée, discussion en ligne, téléphone, appels visiophoniques et vidéoconférences. Un réseau permet le partage de ressources réseau et informatiques. Les utilisateurs peuvent accéder aux ressources fournies par les périphériques du réseau et les utiliser, telles que l’impression d’un document sur une imprimante réseau partagée ou l’utilisation d’un périphérique de stockage partagé. Un réseau permet le partage de fichiers, de données et d'autres types d'informations, donnant aux utilisateurs autorisés la possibilité d'accéder aux informations stockées sur d'autres ordinateurs du réseau. L'informatique distribuée utilise des ressources informatiques sur un réseau pour accomplir des tâches.

Les pirates de sécurité peuvent utiliser un réseau informatique pour déployer des virus informatiques ou des vers informatiques sur des périphériques connectés au réseau, ou pour empêcher ces périphériques d'accéder au réseau via une attaque par déni de service.

Paquet de réseau[[[[modifier]

Les liaisons de communication informatiques ne prenant pas en charge les paquets, telles que les liaisons de télécommunication point à point traditionnelles, transmettent simplement les données sous forme de flux de bits. Cependant, la très grande majorité des réseaux informatiques transfèrent leurs données dans les paquets. Un paquet réseau est une unité de données formatée (une liste de bits ou d'octets, généralement de quelques dizaines d'octets à quelques kilo-octets de long) acheminée par un réseau à commutation de paquets. Les paquets sont envoyés via le réseau à leur destination. Une fois que les paquets arrivent, ils sont rassemblés dans leur message d'origine.

Les paquets sont constitués de deux types de données: les informations de contrôle et les données utilisateur (charge utile). Les informations de contrôle fournissent les données dont le réseau a besoin pour transmettre les données utilisateur, par exemple: adresses réseau source et cible, codes de détection d'erreur et informations de séquencement. En général, les informations de contrôle se trouvent dans les en-têtes et les remorques de paquets, avec des données utiles entre les deux.

Avec les paquets, la bande passante du support de transmission peut être mieux partagée entre les utilisateurs que si le réseau était commuté par circuit. Lorsqu'un utilisateur n'envoie pas de paquets, le lien peut être rempli avec les paquets d'autres utilisateurs. Le coût peut donc être partagé, avec relativement peu d'interférences, à condition que le lien ne soit pas surutilisé. Souvent, l'itinéraire qu'un paquet doit emprunter via un réseau n'est pas immédiatement disponible. Dans ce cas, le paquet est mis en file d'attente et attend jusqu'à ce qu'un lien soit libre.

Topologie du réseau[[[[modifier]

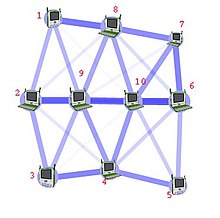

La disposition physique d'un réseau est généralement moins importante que la topologie qui connecte les nœuds du réseau. La plupart des diagrammes décrivant un réseau physique sont donc topologiques plutôt que géographiques. Les symboles sur ces diagrammes désignent généralement des liens de réseau et des nœuds de réseau.

La topologie de réseau est la structure ou la hiérarchie organisationnelle de nœuds interconnectés d'un réseau informatique. Différentes topologies de réseau peuvent affecter le débit, mais la fiabilité est souvent plus critique. Avec de nombreuses technologies, telles que les réseaux de bus, une défaillance unique peut entraîner la défaillance totale du réseau. En général, plus il y a d'interconnexions, plus le réseau est robuste; mais le plus cher, c'est d'installer.

Les dispositions communes sont:

Notez que la disposition physique des nœuds d'un réseau peut ne pas refléter nécessairement la topologie du réseau. Par exemple, avec FDDI, la topologie du réseau est un anneau (en réalité deux anneaux contre-rotatifs), mais la topologie physique est souvent une étoile, car toutes les connexions voisines peuvent être acheminées via un emplacement physique central.

Réseau de superposition[[[[modifier]

Un réseau en superposition est un réseau informatique virtuel construit sur un autre réseau. Les nœuds du réseau en superposition sont connectés par des liens virtuels ou logiques. Chaque lien correspond à un chemin, peut-être via de nombreux liens physiques, dans le réseau sous-jacent. La topologie du réseau en superposition peut (et diffère souvent) de celle du réseau sous-jacent. Par exemple, de nombreux réseaux d'égal à égal sont des réseaux superposés. Ils sont organisés comme des nœuds d'un système virtuel de liens qui s'exécutent au-dessus d'Internet.[13]

Les réseaux en superposition existent depuis l'invention du réseau lorsque les systèmes informatiques étaient connectés sur des lignes téléphoniques à l'aide de modems, avant que tout réseau de données n'existe.

L'exemple le plus frappant d'un réseau de recouvrement est Internet lui-même. Internet lui-même a été construit initialement comme une superposition sur le réseau téléphonique.[13] Même aujourd'hui, chaque nœud Internet peut communiquer avec pratiquement n'importe quel autre via un maillage sous-jacent de sous-réseaux de topologies et de technologies extrêmement différentes. La résolution d'adresse et le routage sont les moyens permettant de mapper un réseau superposé IP entièrement connecté sur son réseau sous-jacent.

Un autre exemple de réseau superposé est une table de hachage distribuée, qui mappe les clés aux nœuds du réseau. Dans ce cas, le réseau sous-jacent est un réseau IP et le réseau en superposition est une table (en réalité une carte) indexée par des clés.

Les réseaux superposés ont également été proposés comme moyen d’améliorer le routage Internet, notamment par le biais de garanties de qualité de service permettant d’obtenir une qualité supérieure de diffusion en continu. Les propositions précédentes telles que IntServ, DiffServ et IP Multicast n'ont pas été largement acceptées, principalement parce qu'elles nécessitent la modification de tous les routeurs du réseau.[[[[citation requise] D'autre part, un réseau en superposition peut être déployé de manière incrémentielle sur des hôtes finaux exécutant le logiciel de protocole en superposition, sans coopération des fournisseurs de services Internet. Le réseau superposé n'a aucun contrôle sur la façon dont les paquets sont acheminés dans le réseau sous-jacent entre deux nœuds superposés, mais il peut contrôler, par exemple, la séquence de nœuds superposés qu'un message traverse avant d'atteindre sa destination.

Akamai Technologies, par exemple, gère un réseau en superposition fournissant une diffusion de contenu fiable et efficace (une sorte de multidiffusion). La recherche académique comprend la multidiffusion du système final,[14] études de routage résilientes et de qualité de service, entre autres.

Liens réseau[[[[modifier]

Le support de transmission (souvent désigné dans la littérature sous le nom de milieu physique) utilisés pour relier des périphériques afin de constituer un réseau informatique comprennent les câbles électriques, les fibres optiques et les ondes radio. Dans le modèle OSI, ceux-ci sont définis aux couches 1 et 2 – la couche physique et la couche liaison de données.

Un largement adopté famille des supports de transmission utilisés dans la technologie de réseau local (LAN) est collectivement appelé Ethernet. Les normes de support et de protocole permettant la communication entre périphériques en réseau via Ethernet sont définies par IEEE 802.3. Ethernet transmet les données via des câbles en cuivre et des câbles en fibre. Les normes LAN sans fil utilisent les ondes radio, d’autres utilisent les signaux infrarouges comme moyen de transmission. La communication par ligne électrique utilise le câblage d'alimentation d'un bâtiment pour transmettre des données.

Technologies filaires[[[[modifier]

Les classes de technologies filaires suivantes sont utilisées dans les réseaux informatiques.

- Câble coaxial est largement utilisé pour les systèmes de télévision par câble, les immeubles de bureaux et d'autres sites de travail pour les réseaux locaux. La vitesse de transmission varie de 200 millions de bits par seconde à plus de 500 millions de bits par seconde.[[[[citation requise]

- La technologie ITU-T G.hn utilise le câblage domestique existant (câble coaxial, lignes téléphoniques et lignes électriques) pour créer un réseau local à haut débit.

- Paire torsadée le câblage est utilisé pour Ethernet câblé et d'autres normes. Il consiste généralement en 4 paires de câbles en cuivre pouvant être utilisés à la fois pour la transmission vocale et la transmission de données. L'utilisation de deux fils torsadés contribue à réduire la diaphonie et l'induction électromagnétique. La vitesse de transmission est comprise entre 2 Mbit / s et 10 Gbit / s. Le câblage par paire torsadée se présente sous deux formes: la paire torsadée non blindée (UTP) et la paire torsadée blindée (STP). Chaque formulaire est classé dans plusieurs catégories, conçues pour être utilisées dans différents scénarios.

- Un fibre optique est une fibre de verre. Il transporte des impulsions de lumière qui représentent des données. Certains avantages des fibres optiques par rapport aux fils métalliques sont la très faible perte de transmission et l’immunité aux interférences électriques. Les fibres optiques peuvent transporter simultanément plusieurs flux de données sur différentes longueurs d'onde de la lumière, ce qui augmente considérablement la vitesse d'envoi des données à des trillions de bits par seconde. Les fibres optiques peuvent être utilisées pour les longues longueurs de câbles transportant des débits très élevés, et sont utilisées pour les câbles sous-marins d'interconnexion de continents. Il existe deux types de base de fibre optique, la fibre optique monomode (SMF) et la fibre optique multimode (MMF). La fibre monomode présente l’avantage de pouvoir maintenir un signal cohérent sur des dizaines voire une centaine de kilomètres. La fibre multimode est moins chère à terminer, mais elle est limitée à quelques centaines, voire à quelques dizaines de mètres, en fonction du débit de données et de la qualité du câble.[15]

Technologies sans fil[[[[modifier]

- Micro-onde terrestre – La communication par micro-ondes terrestre utilise des émetteurs et des récepteurs basés sur la Terre ressemblant à des antennes paraboliques. Les hyperfréquences terrestres se situent dans la plage inférieure au gigahertz, ce qui limite toutes les communications en visibilité directe. Les stations de relais sont espacées d'environ 48 km.

- Communications satellites – Les satellites communiquent via des ondes radio à micro-ondes, qui ne sont pas déviées par l'atmosphère terrestre. Les satellites sont stationnés dans l'espace, généralement sur une orbite géosynchrone à 35 400 km (22 000 mi) au-dessus de l'équateur. Ces systèmes en orbite terrestre sont capables de recevoir et de relayer des signaux vocaux, de données et de télévision.

- Systèmes cellulaires et PCS utiliser plusieurs technologies de communication radio. Les systèmes divisent la région couverte en plusieurs zones géographiques. Chaque zone est dotée d’un émetteur de faible puissance ou d’un dispositif d’antenne à relais radio pour relayer les appels d’une zone à l’autre.

- Technologies radio et à spectre étalé – Les réseaux locaux sans fil utilisent une technologie radio haute fréquence similaire à la technologie cellulaire numérique et une technologie radio basse fréquence. Les réseaux locaux sans fil utilisent la technologie à spectre étendu pour permettre la communication entre plusieurs périphériques dans une zone limitée. La norme IEEE 802.11 définit une variante commune de la technologie des ondes radio sans fil aux normes ouvertes, appelée Wi-Fi.

- Communication optique en espace libre utilise la lumière visible ou invisible pour les communications. Dans la plupart des cas, la propagation en visibilité directe est utilisée, ce qui limite le positionnement physique des dispositifs en communication.

Technologies exotiques[[[[modifier]

Il y a eu diverses tentatives de transport de données sur des supports exotiques:

Les deux cas ont un temps de propagation aller-retour important, ce qui ralentit la communication bidirectionnelle, mais n'empêche pas l'envoi de grandes quantités d'informations.

Nœuds de réseau[[[[modifier]

Outre les supports de transmission physiques possibles, les réseaux comprennent des blocs de construction de système supplémentaires, tels que des contrôleurs d'interface réseau (NIC), des répéteurs, des concentrateurs, des ponts, des commutateurs, des routeurs, des modems et des pare-feu. Un équipement particulier contient souvent plusieurs blocs de construction et remplit plusieurs fonctions.

Interfaces réseau[[[[modifier]

Un contrôleur d'interface réseau (NIC) est un matériel informatique qui permet à un ordinateur d'accéder au support de transmission et de traiter les informations réseau de bas niveau. Par exemple, la carte réseau peut avoir un connecteur pour accepter un câble ou une antenne pour la transmission et la réception sans fil, ainsi que les circuits associés.

La carte réseau répond au trafic adressé à une adresse réseau pour la carte réseau ou l'ordinateur dans son ensemble.

Dans les réseaux Ethernet, chaque contrôleur d'interface réseau a une adresse MAC (Media Access Control) unique, généralement stockée dans la mémoire permanente du contrôleur. Pour éviter les conflits d'adresses entre les périphériques réseau, l'Institut des ingénieurs électriciens et électroniciens (IEEE) gère et administre l'unicité des adresses MAC. La taille d'une adresse MAC Ethernet est de six octets. Les trois octets les plus significatifs sont réservés à l'identification des fabricants de cartes réseau. Ces fabricants, n'utilisant que les préfixes qui leur sont attribués, attribuent de manière unique les trois octets les moins significatifs de chaque interface Ethernet qu'ils produisent.

Répéteurs et hubs[[[[modifier]

Un répéteur est un dispositif électronique qui reçoit un signal de réseau, le nettoie des bruits inutiles et le régénère. Le signal est retransmis à un niveau de puissance supérieur ou à l'autre extrémité d'un obstacle afin que le signal puisse couvrir de longues distances sans dégradation. Dans la plupart des configurations Ethernet à paires torsadées, des répéteurs sont nécessaires pour les câbles d'une longueur supérieure à 100 mètres. Avec la fibre optique, les répéteurs peuvent être distants de plusieurs dizaines, voire de plusieurs centaines de kilomètres.

Un répéteur avec plusieurs ports est appelé concentrateur Ethernet. Les répéteurs travaillent sur la couche physique du modèle OSI. Les répéteurs nécessitent un peu de temps pour régénérer le signal. Cela peut entraîner un délai de propagation qui affecte les performances du réseau et peut affecter le bon fonctionnement. En conséquence, de nombreuses architectures de réseau limitent le nombre de répéteurs pouvant être utilisés dans une ligne, par exemple la règle Ethernet 5-4-3.

Les concentrateurs et les répéteurs dans les réseaux locaux ont été pour la plupart obsolètes par les commutateurs modernes.

Des ponts[[[[modifier]

Un pont de réseau connecte et filtre le trafic entre deux segments de réseau au niveau de la couche liaison de données (couche 2) du modèle OSI pour former un seul réseau. Cela casse le domaine de collision du réseau mais maintient un domaine de diffusion unifié. La segmentation du réseau décompose un grand réseau encombré en une agrégation de réseaux plus petits et plus efficaces.

Il existe trois types de base de ponts:

- Ponts locaux: connectez directement les réseaux locaux

- Ponts distants: peuvent être utilisés pour créer une liaison de réseau étendu (WAN) entre des réseaux locaux. Les ponts distants, où le lien de connexion est plus lent que les réseaux d'extrémité, ont été en grande partie remplacés par des routeurs.

- Ponts sans fil: peuvent être utilisés pour joindre des réseaux locaux ou connecter des périphériques distants à des réseaux locaux.

Interrupteurs[[[[modifier]

Un commutateur réseau est un périphérique qui transfère et filtre les datagrammes OSI de couche 2 (trames) entre les ports en fonction de l'adresse MAC de destination dans chaque trame.[18]

Un commutateur est distinct d'un concentrateur en ce sens qu'il transmet uniquement les trames aux ports physiques impliqués dans la communication plutôt qu'à tous les ports connectés. Cela peut être considéré comme un pont multi-ports.[19] Il apprend à associer des ports physiques à des adresses MAC en examinant les adresses source des trames reçues. Si une destination inconnue est ciblée, le commutateur diffuse vers tous les ports sauf la source. Les commutateurs ont normalement de nombreux ports, facilitant une topologie en étoile pour les périphériques et en cascade de commutateurs supplémentaires.

Routeurs[[[[modifier]

Un routeur est un dispositif d'interconnexion de réseaux qui transfère des paquets entre réseaux en traitant les informations de routage incluses dans le paquet ou le datagramme (informations de protocole Internet de la couche 3). Les informations de routage sont souvent traitées conjointement avec la table de routage (ou la table de transfert). Un routeur utilise sa table de routage pour déterminer où transférer les paquets. Une destination dans une table de routage peut inclure une interface "nulle", également appelée interface "trou noir" car les données peuvent y entrer, cependant, aucun traitement supplémentaire n'est effectué pour lesdites données, c'est-à-dire que les paquets sont abandonnés.

Modems[[[[modifier]

Les modems (MOdulator-DEModulator) permettent de connecter des nœuds de réseau via des câbles non conçus à l’origine pour le trafic réseau numérique ou sans fil. Pour ce faire, un ou plusieurs signaux de porteuse sont modulés par le signal numérique afin de produire un signal analogique pouvant être personnalisé pour donner les propriétés requises pour la transmission. Les modems sont couramment utilisés pour les lignes téléphoniques, utilisant une technologie de ligne d'abonné numérique.

Pare-feu[[[[modifier]

Un pare-feu est un périphérique réseau permettant de contrôler la sécurité du réseau et les règles d'accès. Les pare-feu sont généralement configurés pour rejeter les demandes d'accès provenant de sources non reconnues tout en autorisant des actions provenant de sources reconnues. Le rôle vital que jouent les pare-feu dans la sécurité des réseaux s’accroît parallèlement à l’augmentation constante des cyberattaques.

Protocoles de communication[[[[modifier]

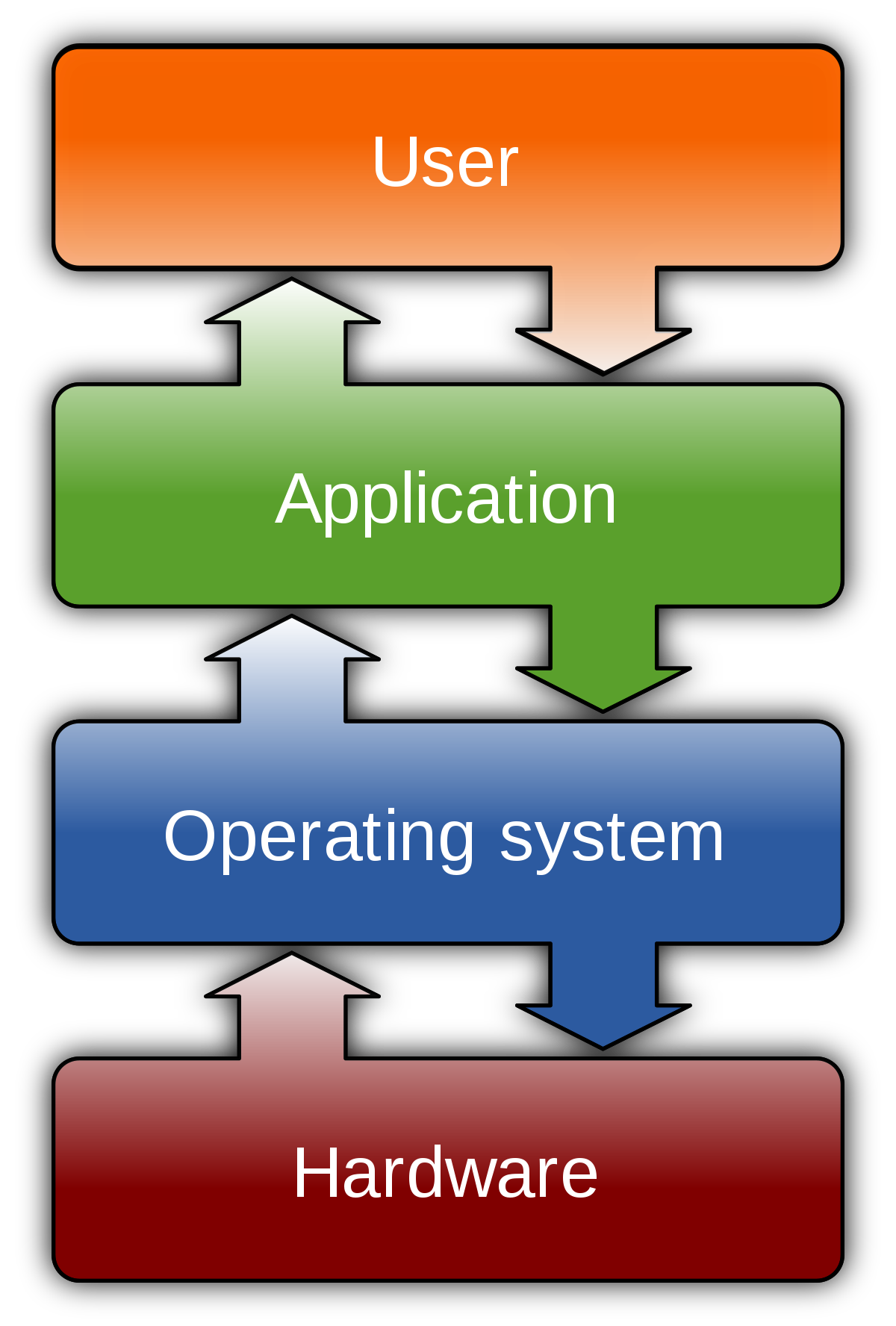

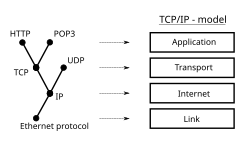

Un protocole de communication est un ensemble de règles permettant d’échanger des informations sur un réseau. Dans une pile de protocoles (voir également le modèle OSI), chaque protocole exploite les services de la couche de protocole située en dessous, jusqu'à ce que la couche la plus basse contrôle le matériel qui envoie les informations sur le support. L'utilisation de la superposition de protocoles est aujourd'hui omniprésente dans le domaine des réseaux informatiques. Un exemple important de pile de protocoles est HTTP (protocole World Wide Web) fonctionnant sur TCP sur IP (protocoles Internet) sur IEEE 802.11 (protocole Wi-Fi). Cette pile est utilisée entre le routeur sans fil et l'ordinateur personnel de l'utilisateur domestique lorsque l'utilisateur navigue sur le Web.

Les protocoles de communication ont diverses caractéristiques. Ils peuvent être orientés ou non, ils peuvent utiliser le mode circuit ou la commutation de paquets, et peuvent utiliser un adressage hiérarchique ou un adressage à plat.

Il existe de nombreux protocoles de communication, dont quelques-uns sont décrits ci-dessous.

IEEE 802[[[[modifier]

IEEE 802 est une famille de normes IEEE traitant des réseaux locaux et des réseaux métropolitains. La suite complète du protocole IEEE 802 fournit un ensemble varié de fonctionnalités réseau. Les protocoles ont un schéma d'adressage à plat. Ils fonctionnent principalement aux niveaux 1 et 2 du modèle OSI.

Par exemple, le pontage MAC (IEEE 802.1D) traite du routage des paquets Ethernet à l'aide d'un protocole Spanning Tree. IEEE 802.1Q décrit les VLAN et IEEE 802.1X définit un protocole de contrôle d'accès réseau basé sur le port, qui constitue la base des mécanismes d'authentification utilisés dans les VLAN (mais également dans les WLAN). l'utilisateur doit entrer une "clé d'accès sans fil".

Ethernet[[[[modifier]

Ethernet, parfois simplement appelé LAN, est une famille de protocoles utilisés dans les réseaux locaux câblés, décrits par un ensemble de normes appelées IEEE 802.3 publiées par l’Institute of Electrical and Electronics Engineers.

LAN sans fil[[[[modifier]

Le réseau local sans fil, également connu sous le nom de WLAN ou WiFi, est probablement le membre le plus connu de la famille de protocoles IEEE 802 pour les utilisateurs à domicile. Il est normalisé par IEEE 802.11 et partage de nombreuses propriétés avec Ethernet câblé.

Suite de protocole Internet[[[[modifier]

La suite de protocoles Internet, également appelée TCP / IP, est la base de tous les réseaux modernes. Il offre des services sans connexion et orientés connexion sur un réseau intrinsèquement peu fiable traversé par une transmission de grammes de données au niveau du protocole Internet (IP). À la base, la suite de protocoles définit les spécifications d'adressage, d'identification et de routage pour IPv4 (Internet Protocol Version 4) et, pour IPv6, la prochaine génération du protocole avec une capacité d'adressage très étendue.

SONET / SDH[[[[modifier]

Le réseau optique synchrone (SONET) et la hiérarchie numérique synchrone (SDH) sont des protocoles de multiplexage normalisés qui transfèrent plusieurs flux de bits numériques sur une fibre optique à l'aide de lasers. Ils ont été conçus à l'origine pour transporter les communications en mode circuit à partir de différentes sources, principalement pour prendre en charge la voix en temps réel, non compressée, à commutation de circuits codée au format PCM (Pulse-Code Modulation). Cependant, en raison de sa neutralité de protocole et de ses fonctionnalités orientées sur le transport, SONET / SDH était également le choix évident pour le transport de trames en mode de transfert asynchrone (ATM).

Mode de Transfert Asynchrone[[[[modifier]

Le mode de transfert asynchrone (ATM) est une technique de commutation pour les réseaux de télécommunication. Il utilise un multiplexage temporel asynchrone et code les données dans de petites cellules de taille fixe. Cela diffère d'autres protocoles tels que Internet Protocol Suite ou Ethernet qui utilisent des paquets ou des trames de taille variable. ATM présente des similitudes avec les réseaux à commutation de circuits et à commutation de paquets. Cela en fait un bon choix pour un réseau qui doit gérer à la fois le trafic de données à haut débit traditionnel et le contenu en temps réel à faible temps de latence tel que la voix et la vidéo. ATM utilise un modèle orienté connexion dans lequel un circuit virtuel doit être établi entre deux points d'extrémité avant le début de l'échange de données proprement dit.

Bien que le rôle de l’ATM diminue au profit des réseaux de nouvelle génération, il joue toujours un rôle dans le dernier kilomètre, c’est-à-dire la connexion entre un fournisseur de services Internet et l’utilisateur domestique.[20]

Normes cellulaires[[[[modifier]

Il existe un certain nombre de normes cellulaires numériques différentes, notamment: Système mondial pour les communications mobiles (GSM), Service général de radiocommunication par paquets (GPRS), cdmaOne, CDMA2000, Evolution-Data Optimized (EV-DO), Débits de données améliorés pour l'évolution GSM ( EDGE), Système de télécommunications mobiles universelles (UMTS), Télécommunications sans fil améliorées numériques (DECT), AMPS numériques (IS-136 / TDMA) et Réseau amélioré numérique intégré (iDEN).[21]

Échelle géographique[[[[modifier]

Un réseau peut être caractérisé par sa capacité physique ou son objectif organisationnel. L'utilisation du réseau, y compris l'autorisation de l'utilisateur et les droits d'accès, diffère en conséquence.

- Réseau à l'échelle nanométrique

Un réseau de communication à l'échelle nanométrique a des composants clés mis en œuvre à l'échelle nanométrique, y compris des supports de message, et exploite des principes physiques différents des mécanismes de communication à l'échelle macroscopique. La communication à l'échelle nanométrique étend la communication à de très petits capteurs et actionneurs, comme ceux que l'on trouve dans les systèmes biologiques, et tend également à fonctionner dans des environnements trop difficiles pour une communication classique.[22]

- Réseau personnel

Un réseau personnel (PAN) est un réseau informatique utilisé pour la communication entre des ordinateurs et différents dispositifs technologiques de l'information proches d'une personne. Les ordinateurs personnels, les imprimantes, les télécopieurs, les téléphones, les PDA, les scanners et même les consoles de jeux vidéo sont des exemples de périphériques utilisés dans un PAN. Un PAN peut inclure des périphériques câblés et sans fil. La portée d'un PAN s'étend généralement à 10 mètres.[23] Un PAN câblé est généralement construit avec des connexions USB et FireWire, tandis que des technologies telles que les communications Bluetooth et infrarouge forment généralement un PAN sans fil.

- Réseau local

Un réseau local (LAN) est un réseau qui connecte des ordinateurs et des périphériques dans une zone géographique restreinte, telle qu'une maison, une école, un immeuble de bureaux ou un groupe de bâtiments rapproché. Chaque ordinateur ou périphérique du réseau est un nœud. Les réseaux locaux câblés sont très probablement basés sur la technologie Ethernet. Les normes plus récentes telles que ITU-T G.hn fournissent également un moyen de créer un réseau local câblé utilisant le câblage existant, tel que des câbles coaxiaux, des lignes téléphoniques et des lignes électriques.[24]

Les caractéristiques qui définissent un réseau local, contrairement à un réseau étendu (WAN), incluent des taux de transfert de données plus élevés, une étendue géographique limitée et le manque de confiance dans les lignes louées pour assurer la connectivité. Les technologies Ethernet ou autres réseaux locaux IEEE 802.3 actuelles fonctionnent à des taux de transfert de données allant jusqu'à 100 Gbit / s, normalisés par l'IEEE en 2010.[25] Actuellement, un réseau Ethernet à 400 Gbit / s est en cours de développement.

Un réseau local peut être connecté à un réseau étendu à l'aide d'un routeur.

- Réseau local

Un réseau domestique (HAN) est un réseau local résidentiel utilisé pour la communication entre des périphériques numériques généralement déployés à la maison, généralement un petit nombre d'ordinateurs personnels et d'accessoires, tels que des imprimantes et des périphériques informatiques mobiles. Une fonction importante est le partage de l'accès à Internet, souvent un service à large bande via un fournisseur de télévision par câble ou de ligne d'abonné numérique (DSL).

- Réseau de zones de mémorisation

Un réseau de stockage (SAN) est un réseau dédié qui fournit un accès à un stockage de données consolidé au niveau du bloc. Les réseaux de stockage sont principalement utilisés pour rendre les périphériques de stockage, tels que les baies de disques, les bibliothèques de bandes et les librairies optiques, accessibles aux serveurs afin que les périphériques apparaissent comme des périphériques attachés localement au système d'exploitation. Un réseau de stockage possède généralement son propre réseau de périphériques de stockage qui ne sont généralement pas accessibles via le réseau local par d'autres périphériques. Le coût et la complexité des réseaux de stockage (SAN) ont chuté au début des années 2000 à des niveaux permettant une adoption plus large dans les environnements d’entreprise et les environnements de petite et moyenne entreprise.

- Réseau de campus

Un réseau de campus (CAN) est constitué d’une interconnexion de réseaux locaux dans une zone géographique limitée. Les équipements de réseau (commutateurs, routeurs) et les supports de transmission (fibre optique, installation de cuivre, câblage Cat5, etc.) sont presque entièrement détenus par le locataire / propriétaire du campus (entreprise, université, gouvernement, etc.).

Par exemple, un réseau de campus universitaires est susceptible de relier divers bâtiments du campus afin de relier les collèges ou départements universitaires, la bibliothèque et les résidences pour étudiants.

- Réseau dorsal

Un réseau de base fait partie d'une infrastructure de réseau informatique qui fournit un chemin pour l'échange d'informations entre différents réseaux locaux ou sous-réseaux. Une épine dorsale peut relier divers réseaux dans le même bâtiment, dans différents bâtiments ou dans une vaste zone.

Par exemple, une grande entreprise peut implémenter un réseau fédérateur pour connecter des départements situés dans le monde entier. Les équipements qui relient les réseaux départementaux constituent la dorsale du réseau. Lors de la conception d’un réseau fédérateur, la performance et la congestion du réseau sont des facteurs critiques à prendre en compte. Normalement, la capacité du réseau fédérateur est supérieure à celle des réseaux individuels qui y sont connectés.

Another example of a backbone network is the Internet backbone, which is the set of wide area networks (WANs) and core routers that tie together all networks connected to the Internet.

- Metropolitan area network

A Metropolitan area network (MAN) is a large computer network that usually spans a city or a large campus.

- Wide area network

A wide area network (WAN) is a computer network that covers a large geographic area such as a city, country, or spans even intercontinental distances. A WAN uses a communications channel that combines many types of media such as telephone lines, cables, and air waves. A WAN often makes use of transmission facilities provided by common carriers, such as telephone companies. WAN technologies generally function at the lower three layers of the OSI reference model: the physical layer, the data link layer, and the network layer.

- Enterprise private network

An enterprise private network is a network that a single organization builds to interconnect its office locations (e.g., production sites, head offices, remote offices, shops) so they can share computer resources.

- Virtual private network

A virtual private network (VPN) is an overlay network in which some of the links between nodes are carried by open connections or virtual circuits in some larger network (e.g., the Internet) instead of by physical wires. The data link layer protocols of the virtual network are said to be tunneled through the larger network when this is the case. One common application is secure communications through the public Internet, but a VPN need not have explicit security features, such as authentication or content encryption. VPNs, for example, can be used to separate the traffic of different user communities over an underlying network with strong security features.

VPN may have best-effort performance, or may have a defined service level agreement (SLA) between the VPN customer and the VPN service provider. Generally, a VPN has a topology more complex than point-to-point.

- Global area network

A global area network (GAN) is a network used for supporting mobile across an arbitrary number of wireless LANs, satellite coverage areas, etc. The key challenge in mobile communications is handing off user communications from one local coverage area to the next. In IEEE Project 802, this involves a succession of terrestrial wireless LANs.[26]

Organizational scope[[[[modifier]

Networks are typically managed by the organizations that own them. Private enterprise networks may use a combination of intranets and extranets. They may also provide network access to the Internet, which has no single owner and permits virtually unlimited global connectivity.

Intranet[[[[modifier]

An intranet is a set of networks that are under the control of a single administrative entity. The intranet uses the IP protocol and IP-based tools such as web browsers and file transfer applications. The administrative entity limits use of the intranet to its authorized users. Most commonly, an intranet is the internal LAN of an organization. A large intranet typically has at least one web server to provide users with organizational information. An intranet is also anything behind the router on a local area network.

[[[[modifier]

An extranet is a network that is also under the administrative control of a single organization, but supports a limited connection to a specific external network. For example, an organization may provide access to some aspects of its intranet to share data with its business partners or customers. These other entities are not necessarily trusted from a security standpoint. Network connection to an extranet is often, but not always, implemented via WAN technology.

Internetwork[[[[modifier]

An internetwork is the connection of multiple computer networks via a common routing technology using routers.

Internet[[[[modifier]

The Internet is the largest example of an internetwork. It is a global system of interconnected governmental, academic, corporate, public, and private computer networks. It is based on the networking technologies of the Internet Protocol Suite. It is the successor of the Advanced Research Projects Agency Network (ARPANET) developed by DARPA of the United States Department of Defense. The Internet is also the communications backbone underlying the World Wide Web (WWW).

Participants in the Internet use a diverse array of methods of several hundred documented, and often standardized, protocols compatible with the Internet Protocol Suite and an addressing system (IP addresses) administered by the Internet Assigned Numbers Authority and address registries. Service providers and large enterprises exchange information about the reachability of their address spaces through the Border Gateway Protocol (BGP), forming a redundant worldwide mesh of transmission paths.

Darknet[[[[modifier]

A darknet is an overlay network, typically running on the Internet, that is only accessible through specialized software. A darknet is an anonymizing network where connections are made only between trusted peers — sometimes called "friends" (F2F)[27] — using non-standard protocols and ports.

Darknets are distinct from other distributed peer-to-peer networks as sharing is anonymous (that is, IP addresses are not publicly shared), and therefore users can communicate with little fear of governmental or corporate interference.[28]

Routing[[[[modifier]

Routing is the process of selecting network paths to carry network traffic. Routing is performed for many kinds of networks, including circuit switching networks and packet switched networks.

In packet switched networks, routing directs packet forwarding (the transit of logically addressed network packets from their source toward their ultimate destination) through intermediate nodes. Intermediate nodes are typically network hardware devices such as routers, bridges, gateways, firewalls, or switches. General-purpose computers can also forward packets and perform routing, though they are not specialized hardware and may suffer from limited performance. The routing process usually directs forwarding on the basis of routing tables, which maintain a record of the routes to various network destinations. Thus, constructing routing tables, which are held in the router's memory, is very important for efficient routing.

There are usually multiple routes that can be taken, and to choose between them, different elements can be considered to decide which routes get installed into the routing table, such as (sorted by priority):

- Prefix-Length: where longer subnet masks are preferred (independent if it is within a routing protocol or over different routing protocol)

- Métrique: where a lower metric/cost is preferred (only valid within one and the same routing protocol)

- Administrative distance: where a lower distance is preferred (only valid between different routing protocols)

Most routing algorithms use only one network path at a time. Multipath routing techniques enable the use of multiple alternative paths.

Routing, in a more narrow sense of the term, is often contrasted with bridging in its assumption that network addresses are structured and that similar addresses imply proximity within the network. Structured addresses allow a single routing table entry to represent the route to a group of devices. In large networks, structured addressing (routing, in the narrow sense) outperforms unstructured addressing (bridging). Routing has become the dominant form of addressing on the Internet. Bridging is still widely used within localized environments.

Network service[[[[modifier]

Network services are applications hosted by servers on a computer network, to provide some functionality for members or users of the network, or to help the network itself to operate.

The World Wide Web, E-mail,[29]printing and network file sharing are examples of well-known network services. Network services such as DNS (Domain Name System) give names for IP and MAC addresses (people remember names like “nm.lan” better than numbers like “210.121.67.18”),[30] and DHCP to ensure that the equipment on the network has a valid IP address.[31]

Services are usually based on a service protocol that defines the format and sequencing of messages between clients and servers of that network service.

Network performance[[[[modifier]

Quality of service[[[[modifier]

Depending on the installation requirements, network performance is usually measured by the quality of service of a telecommunications product. The parameters that affect this typically can include throughput, jitter, bit error rate and latency.

The following list gives examples of network performance measures for a circuit-switched network and one type of packet-switched network, viz. ATM:

There are many ways to measure the performance of a network, as each network is different in nature and design. Performance can also be modelled instead of measured. For example, state transition diagrams are often used to model queuing performance in a circuit-switched network. The network planner uses these diagrams to analyze how the network performs in each state, ensuring that the network is optimally designed.[34]

Network congestion[[[[modifier]

Network congestion occurs when a link or node is carrying so much data that its quality of service deteriorates. Typical effects include queueing delay, packet loss or the blocking of new connections. A consequence of these latter two is that incremental increases in offered load lead either only to small increase in network throughput, or to an actual reduction in network throughput.

Network protocols that use aggressive retransmissions to compensate for packet loss tend to keep systems in a state of network congestion—even after the initial load is reduced to a level that would not normally induce network congestion. Thus, networks using these protocols can exhibit two stable states under the same level of load. The stable state with low throughput is known as congestive collapse.

Modern networks use congestion control, congestion avoidance and traffic control techniques to try to avoid congestion collapse. These include: exponential backoff in protocols such as 802.11's CSMA/CA and the original Ethernet, window reduction in TCP, and fair queueing in devices such as routers. Another method to avoid the negative effects of network congestion is implementing priority schemes, so that some packets are transmitted with higher priority than others. Priority schemes do not solve network congestion by themselves, but they help to alleviate the effects of congestion for some services. An example of this is 802.1p. A third method to avoid network congestion is the explicit allocation of network resources to specific flows. One example of this is the use of Contention-Free Transmission Opportunities (CFTXOPs) in the ITU-T G.hn standard, which provides high-speed (up to 1 Gbit/s) Local area networking over existing home wires (power lines, phone lines and coaxial cables).

For the Internet, RFC 2914 addresses the subject of congestion control in detail.

Network resilience[[[[modifier]

Network resilience is "the ability to provide and maintain an acceptable level of service in the face of faults and challenges to normal operation.”[35]

Sécurité[[[[modifier]

Network security[[[[modifier]

Network security consists of provisions and policies adopted by the network administrator to prevent and monitor unauthorized access, misuse, modification, or denial of the computer network and its network-accessible resources.[36] Network security is the authorization of access to data in a network, which is controlled by the network administrator. Users are assigned an ID and password that allows them access to information and programs within their authority. Network security is used on a variety of computer networks, both public and private, to secure daily transactions and communications among businesses, government agencies and individuals.

Network surveillance[[[[modifier]

Network surveillance is the monitoring of data being transferred over computer networks such as the Internet. The monitoring is often done surreptitiously and may be done by or at the behest of governments, by corporations, criminal organizations, or individuals. It may or may not be legal and may or may not require authorization from a court or other independent agency.

Computer and network surveillance programs are widespread today, and almost all Internet traffic is or could potentially be monitored for clues to illegal activity.

Surveillance is very useful to governments and law enforcement to maintain social control, recognize and monitor threats, and prevent/investigate criminal activity. With the advent of programs such as the Total Information Awareness program, technologies such as high speed surveillance computers and biometrics software, and laws such as the Communications Assistance For Law Enforcement Act, governments now possess an unprecedented ability to monitor the activities of citizens.[37]

However, many civil rights and privacy groups—such as Reporters Without Borders, the Electronic Frontier Foundation, and the American Civil Liberties Union—have expressed concern that increasing surveillance of citizens may lead to a mass surveillance society, with limited political and personal freedoms. Fears such as this have led to numerous lawsuits such as Hepting v. AT&T.[37][38] The hacktivist group Anonymous has hacked into government websites in protest of what it considers "draconian surveillance".[39][40]

End to end encryption[[[[modifier]

End-to-end encryption (E2EE) is a digital communications paradigm of uninterrupted protection of data traveling between two communicating parties. It involves the originating party encrypting data so only the intended recipient can decrypt it, with no dependency on third parties. End-to-end encryption prevents intermediaries, such as Internet providers or application service providers, from discovering or tampering with communications. End-to-end encryption generally protects both confidentiality and integrity.

Examples of end-to-end encryption include HTTPS for web traffic, PGP for email, OTR for instant messaging, ZRTP for telephony, and TETRA for radio.

Typical server-based communications systems do not include end-to-end encryption. These systems can only guarantee protection of communications between clients and servers, not between the communicating parties themselves. Examples of non-E2EE systems are Google Talk, Yahoo Messenger, Facebook, and Dropbox. Some such systems, for example LavaBit and SecretInk, have even described themselves as offering "end-to-end" encryption when they do not. Some systems that normally offer end-to-end encryption have turned out to contain a back door that subverts negotiation of the encryption key between the communicating parties, for example Skype or Hushmail.

The end-to-end encryption paradigm does not directly address risks at the communications endpoints themselves, such as the technical exploitation of clients, poor quality random number generators, or key escrow. E2EE also does not address traffic analysis, which relates to things such as the identities of the end points and the times and quantities of messages that are sent.

SSL/TLS[[[[modifier]

The introduction and rapid growth of e-commerce on the world wide web in the mid-1990s made it obvious that some form of authentication and encryption was needed. Netscape took the first shot at a new standard. At the time, the dominant web browser was Netscape Navigator. Netscape created a standard called secure socket layer (SSL). SSL requires a server with a certificate. When a client requests access to an SSL-secured server, the server sends a copy of the certificate to the client. The SSL client checks this certificate (all web browsers come with an exhaustive list of CA root certificates preloaded), and if the certificate checks out, the server is authenticated and the client negotiates a symmetric-key cipher for use in the session. The session is now in a very secure encrypted tunnel between the SSL server and the SSL client.[15]

Views of networks[[[[modifier]

Users and network administrators typically have different views of their networks. Users can share printers and some servers from a workgroup, which usually means they are in the same geographic location and are on the same LAN, whereas a Network Administrator is responsible to keep that network up and running. A community of interest has less of a connection of being in a local area, and should be thought of as a set of arbitrarily located users who share a set of servers, and possibly also communicate via peer-to-peer technologies.

Network administrators can see networks from both physical and logical perspectives. The physical perspective involves geographic locations, physical cabling, and the network elements (e.g., routers, bridges and application layer gateways) that interconnect via the transmission media. Logical networks, called, in the TCP/IP architecture, subnets, map onto one or more transmission media. For example, a common practice in a campus of buildings is to make a set of LAN cables in each building appear to be a common subnet, using virtual LAN (VLAN) technology.

Both users and administrators are aware, to varying extents, of the trust and scope characteristics of a network. Again using TCP/IP architectural terminology, an intranet is a community of interest under private administration usually by an enterprise, and is only accessible by authorized users (e.g. employees).[41] Intranets do not have to be connected to the Internet, but generally have a limited connection. An extranet is an extension of an intranet that allows secure communications to users outside of the intranet (e.g. business partners, customers).[41]

Unofficially, the Internet is the set of users, enterprises, and content providers that are interconnected by Internet Service Providers (ISP). From an engineering viewpoint, the Internet is the set of subnets, and aggregates of subnets, which share the registered IP address space and exchange information about the reachability of those IP addresses using the Border Gateway Protocol. Typically, the human-readable names of servers are translated to IP addresses, transparently to users, via the directory function of the Domain Name System (DNS).

Over the Internet, there can be business-to-business (B2B), business-to-consumer (B2C) and consumer-to-consumer (C2C) communications. When money or sensitive information is exchanged, the communications are apt to be protected by some form of communications security mechanism. Intranets and extranets can be securely superimposed onto the Internet, without any access by general Internet users and administrators, using secure Virtual Private Network (VPN) technology.

Journals and newsletters[[[[modifier]

Voir également[[[[modifier]

Références[[[[modifier]

- ^ Computer network definition, archived from the original on 2012-01-21, retrieved 2011-11-12

- ^ "История о том, как пионер кибернетики оказался не нужен СССР" [The story of how a cybernetics pioneer became unnecessary to the USSR]. ria.ru (in Russian). МИА «Россия сегодня». 2010-08-09. Récupéré 2015-03-04.

Главным делом жизни Китова, увы, не доведенным до практического воплощения, можно считать разработку плана создания компьютерной сети (Единой государственной сети вычислительных центров – ЕГСВЦ) для управления народным хозяйством и одновременно для решения военных задач. Этот план Анатолий Иванович предложил сразу в высшую инстанцию, направив в январе 1959 года письмо генсеку КПСС Никите Хрущеву. Не получив ответа (хотя начинание на словах было поддержано в различных кругах), осенью того же года он заново направляет на самый верх письмо, приложив к нему 200-страничный детальный проект, получивший название 'Красной книги'. [One can regard the magnum opus of Kitov’s career as his elaboration of the plan – unfortunately never brought into practical form – for the establishment of a computer network (the Unified State Network of Computer Centres – EGSVTs) for the control of the national economy and simultaneously for the resolution of military tasks. Anatolii Ivanovich presented this plan directly to the highest levels, sending a letter in January 1959 to the General Secretary of the Communist Party of the Soviet Union Nikita Khrushchev. Not receiving a reply (although supported in various circles), in the autumn of the same year he again sent a letter to the very top, appending a 200-page detailed project plan, called the ‘Red Book’]

- ^ Isaacson, Walter (2014). The Innovators: How a Group of Hackers, Geniuses, and Geeks Created the Digital Revolution. Simon and Schuster. pp. 237–246.

- ^ "Inductee Details – Paul Baran". National Inventors Hall of Fame. Récupéré 6 September 2017.

- ^ "Inductee Details – Donald Watts Davies". National Inventors Hall of Fame. Récupéré 6 September 2017.

- ^ Roberts, Larry; Marrill, Tom (October 1966). Toward a Cooperative Network of Time-Shared Computers. Fall AFIPS Conference.

- ^ Chris Sutton. "Internet Began 35 Years Ago at UCLA with First Message Ever Sent Between Two Computers". UCLA. Archived from the original on March 8, 2008.

- ^ Gillies, James; Cailliau, Robert (2000). How the Web was Born: The Story of the World Wide Web. Oxford University Press. p. 25. ISBN 0192862073.

- ^ C. Hempstead; W. Worthington (2005). Encyclopedia of 20th-Century Technology. Routledge.

- ^ Bennett, Richard (September 2009). "Designed for Change: End-to-End Arguments, Internet Innovation, and the Net Neutrality Debate" (PDF). Information Technology and Innovation Foundation. p. 11. Récupéré 11 September 2017.

- ^ Robert M. Metcalfe; David R. Boggs (July 1976). "Ethernet: Distributed Packet Switching for Local Computer Networks". Communications of the ACM. 19 (5): 395–404. Archived from the original on 2007-08-07.

- ^ une b Spurgeon, Charles E. (2000). Ethernet The Definitive Guide. O'Reilly & Associates. ISBN 1-56592-660-9.

- ^ une b D. Andersen; H. Balakrishnan; M. Kaashoek; R. Morris (October 2001), Resilient Overlay Networks, Association for Computing Machinery, retrieved 2011-11-12

- ^ "End System Multicast". project web site. L'université de Carnegie Mellon. Archived from the original on February 21, 2005. Récupéré May 25, 2013.

- ^ une b Meyers, Mike (2012). CompTIA Network+ exam guide : (exam N10-005) (5th ed.). New York: McGraw-Hill. ISBN 9780071789226. OCLC 748332969.

- ^ "Bergen Linux User Group's CPIP Implementation". Blug.linux.no. Récupéré 2014-03-01.

- ^ A. Hooke (September 2000), Interplanetary Internet (PDF), Third Annual International Symposium on Advanced Radio Technologies, archived from the original (PDF) on 2012-01-13, retrieved 2011-11-12

- ^ "Define switch". webopedia. Récupéré 8 avril 2008.

- ^ Bradley Mitchell. "bridge – network bridges". About.com. Archived from the original on 2008-03-28.

- ^ For an interesting write-up of the technologies involved, including the deep stacking of communication protocols used, see.Martin, Thomas. "Design Principles for DSL-Based Access Solutions" (PDF). Récupéré 18 juin 2011.

- ^ Paetsch, Michael (1993). The evolution of mobile communications in the US and Europe: Regulation, technology, and markets. Boston, London: Artech House. ISBN 978-0-8900-6688-1.

- ^ Bush, S. F. (2010). Nanoscale Communication Networks. Artech House. ISBN 978-1-60807-003-9.

- ^ Margaret Rouse. "personal area network (PAN)". TechTarget. Récupéré January 29, 2011.

- ^ "New global standard for fully networked home". ITU-T Newslog. ITU. 2008-12-12. Archived from the original on 2009-02-21. Récupéré 2011-11-12.

- ^ "IEEE P802.3ba 40Gb/s and 100Gb/s Ethernet Task Force". IEEE 802.3 ETHERNET WORKING GROUP. Récupéré 2011-11-12.

- ^ "IEEE 802.20 Mission and Project Scope". IEEE 802.20 — Mobile Broadband Wireless Access (MBWA). Récupéré 2011-11-12.

- ^ Mansfield-Devine, Steve (December 2009). "Darknets". Computer Fraud & Security. 2009 (12): 4–6. doi:10.1016/S1361-3723(09)70150-2.

- ^ Wood, Jessica (2010). "The Darknet: A Digital Copyright Revolution" (PDF). Richmond Journal of Law and Technology. 16 (4). Récupéré 25 October 2011.

- ^ RFC 5321, "Simple Mail Transfer Protocol", J. Klensin (October 2008)

- ^ RFC 1035, "Domain names – Implementation and Specification", P. Mockapetris (November 1987)

- ^ Peterson, L.L.; Davie, B.S. (2011). Computer Networks: A Systems Approach (5th ed.). Elsevier. p. 372. ISBN 978-0-1238-5060-7.

- ^ ITU-D Study Group 2 (June 2006). Teletraffic Engineering Handbook (PDF). Archivé de l'original (PDF) on 2007-01-11.

- ^ Telecommunications Magazine Online, Americas January 2003, Issue Highlights, Online Exclusive: Broadband Access Maximum Performance, Retrieved on February 13, 2005.

- ^ "State Transition Diagrams". Archived from the original on October 15, 2003. Récupéré July 13, 2003.

- ^ "Definitions: Resilience". ResiliNets Research Initiative. Récupéré 2011-11-12.

- ^ Simmonds, A; Sandilands, P; van Ekert, L (2004). "An Ontology for Network Security Attack". Lecture Notes in Computer Science. Lecture Notes in Computer Science. 3285: 317–323. doi:10.1007/978-3-540-30176-9_41. ISBN 978-3-540-23659-7.

- ^ une b "Is the U.S. Turning Into a Surveillance Society?". American Civil Liberties Union. Récupéré March 13, 2009.

- ^ Jay Stanley; Barry Steinhardt (January 2003). "Bigger Monster, Weaker Chains: The Growth of an American Surveillance Society" (PDF). American Civil Liberties Union. Récupéré March 13, 2009.

- ^ Emil Protalinski (7 April 2012). "Anonymous hacks UK government sites over 'draconian surveillance'". ZDNet. Récupéré 12 March 2013.

- ^ James Ball (20 April 2012). "Hacktivists in the frontline battle for the internet". Le gardien. Récupéré 17 June 2012.

- ^ une b RFC 2547, "BGP/MPLS VPNs", E. Rosen; Y. Rekhter (March 1999)

![]() This article incorporates public domain material from the General Services Administration document "Federal Standard 1037C".

This article incorporates public domain material from the General Services Administration document "Federal Standard 1037C".

Lectures complémentaires[[[[modifier]

- Shelly, Gary, et al. "Discovering Computers" 2003 Edition.

- Wendell Odom, Rus Healy, Denise Donohue. (2010) CCIE Routing and Switching. Indianapolis, IN: Cisco Press

- Kurose James F and Keith W. Ross : Computer Networking: A Top-Down Approach Featuring the Internet, Pearson Education 2005.

- William Stallings, Computer Networking with Internet Protocols and Technology, Pearson Education 2004.

- Important publications in computer networks

- Network Communication Architecture and Protocols: OSI Network Architecture 7 Layers Model

- Dimitri Bertsekas, and Robert Gallager, "Data Networks," Prentice Hall, 1992.

Liens externes[[[[modifier]

Commentaires

Laisser un commentaire