Politique et contrôle | Duo Sécurité

Duo vous permet de réduire les risques en appliquant des règles et des contrôles précis. Permettez à votre équipe de définir et d'appliquer des règles définissant qui peut accéder à quelles applications, dans quelles conditions. Définissez des stratégies d'accès par groupe d'utilisateurs et par application pour renforcer la sécurité sans compromettre l'expérience de l'utilisateur final.

Vue d'ensemble

Les clients Duo Beyond, Duo Access et Duo MFA obtiennent un contrôle granulaire grâce à la Politique et contrôle fonctionnalité.

- Les stratégies sont gérées de manière centralisée et peuvent être appliquées globalement ou partagées entre les applications. Vous n'avez donc pas à spécifier le même paramètre à plusieurs endroits.

- Les plans Duo Beyond et Duo Access peuvent également appliquer des stratégies à des groupes d'utilisateurs spécifiques accédant à une application. Cela vous permet de définir différentes règles en fonction de la personne qui s'authentifie et de son contexte.

Les clients des forfaits Duo Free ont un accès limité aux polices Duo. Les plans gratuits peuvent uniquement contrôler la stratégie de nouvel utilisateur via une stratégie globale. Tous les autres paramètres d'application disponibles sont configurés dans chaque application.

Créez et gérez vos stratégies à partir du niveau supérieur. Politiques onglet dans le panneau d'administration Duo.

Seuls les administrateurs avec le Propriétaire ou Administrateur les rôles peuvent créer ou modifier des stratégies. Admins avec le Gestionnaire d'applications role peut affecter des stratégies existantes à des applications, mais ne peut pas modifier ou créer de stratégies.

Lors de la création de stratégies limitant l'accès des utilisateurs, gardez à l'esprit que les utilisateurs dotés du statut de contournement ne sont pas soumis à ces restrictions, car ils contournent entièrement l'authentification Duo.

<! – KMB 3.25.19 Cela fait peut-être assez longtemps depuis Platform GA que nous n’avons plus besoin de le dire.

## Migration vers Policy & Control

[Role required](/ docs / admin-roles): propriétaire ou administrateur

Duo vous invite à passer à la nouvelle structure Policy & Control Framework la première fois que vous accédez à l'onglet Stratégies après la mise à niveau de votre compte Duo Free vers Duo MFA, Duo Access ou Duo Beyond.

Duo migre vos anciens paramètres vers de nouveaux objets de stratégie. Les paramètres globaux sont convertis en votre ** stratégie globale ** et les paramètres de groupe et d'application migrent dans les stratégies correspondantes, affectées aux applications appropriées.

Une fois cette migration effectuée, nous vous recommandons de parcourir vos stratégies pour vous assurer que tout est configuré comme prévu et de renommer les stratégies en un nom plus descriptif qui reflète leur utilisation ou leurs cibles, "Utilisateurs de VPN Cisco à distance", par exemple. Les noms par défaut de Duo sont "Application Policy 1", "Application Policy 2", etc.

->

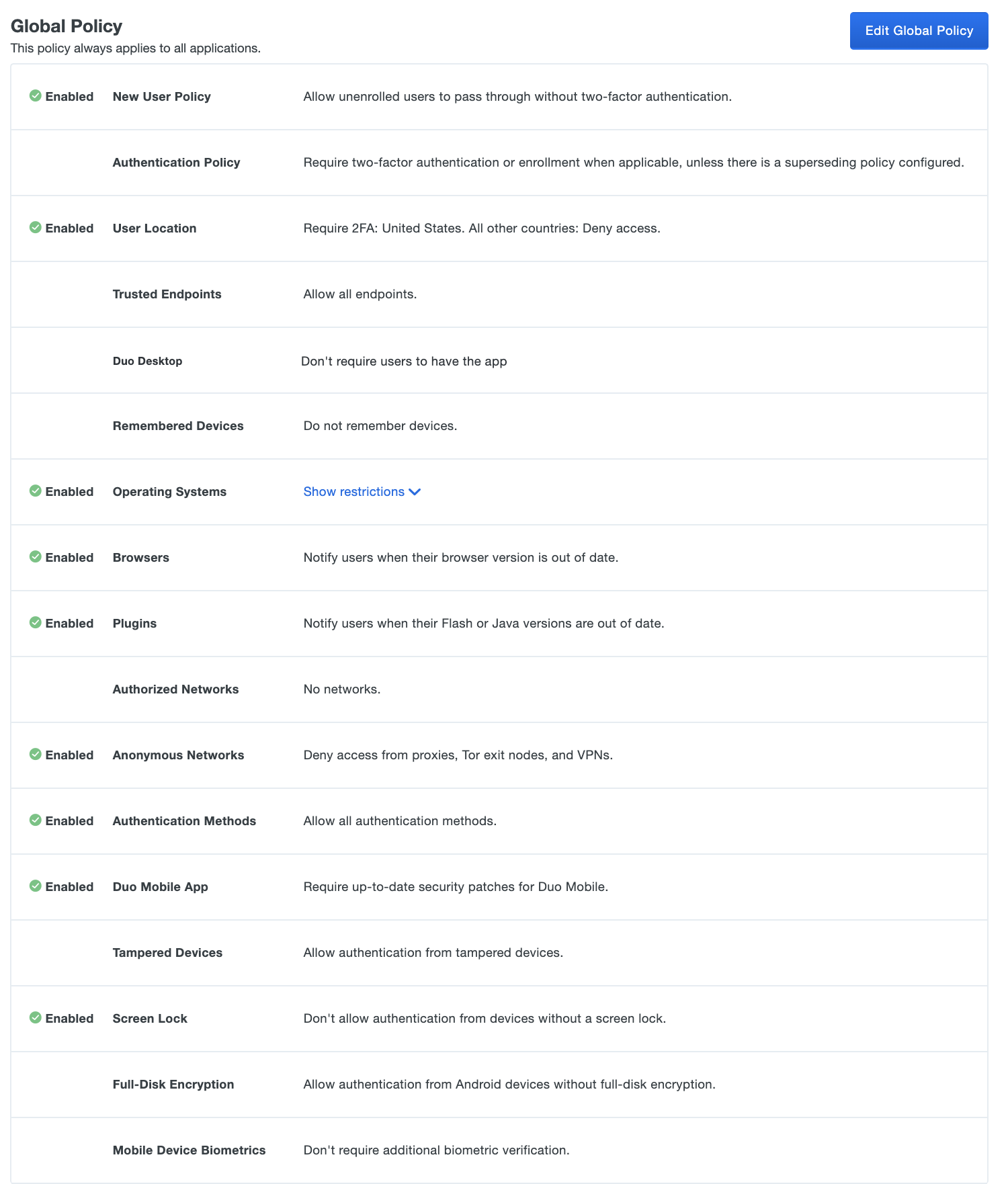

Politique globale

La stratégie globale est intégrée et ne peut pas être supprimée. Elle s'applique toujours à toutes les applications. Vous devez donc modifier cette stratégie si vous souhaitez contrôler certains paramètres pour tous les utilisateurs et toutes les applications. Un résumé des paramètres de stratégie globale est présenté sur la page Stratégies. Les réglages par défaut de Duo sont grisés.

Votre niveau d'abonnement Duo détermine les options de stratégie affichées dans l'éditeur. Par exemple, Duo MFA reçoit un sous-ensemble des paramètres de stratégie disponibles pour les clients Duo Access et Duo Beyond. Lorsque vous passez en revue les différents paramètres de stratégie de ce document, notez les plans Duo répertoriés dans Disponible en informations pour déterminer si un paramètre s’applique ou non à votre abonnement.

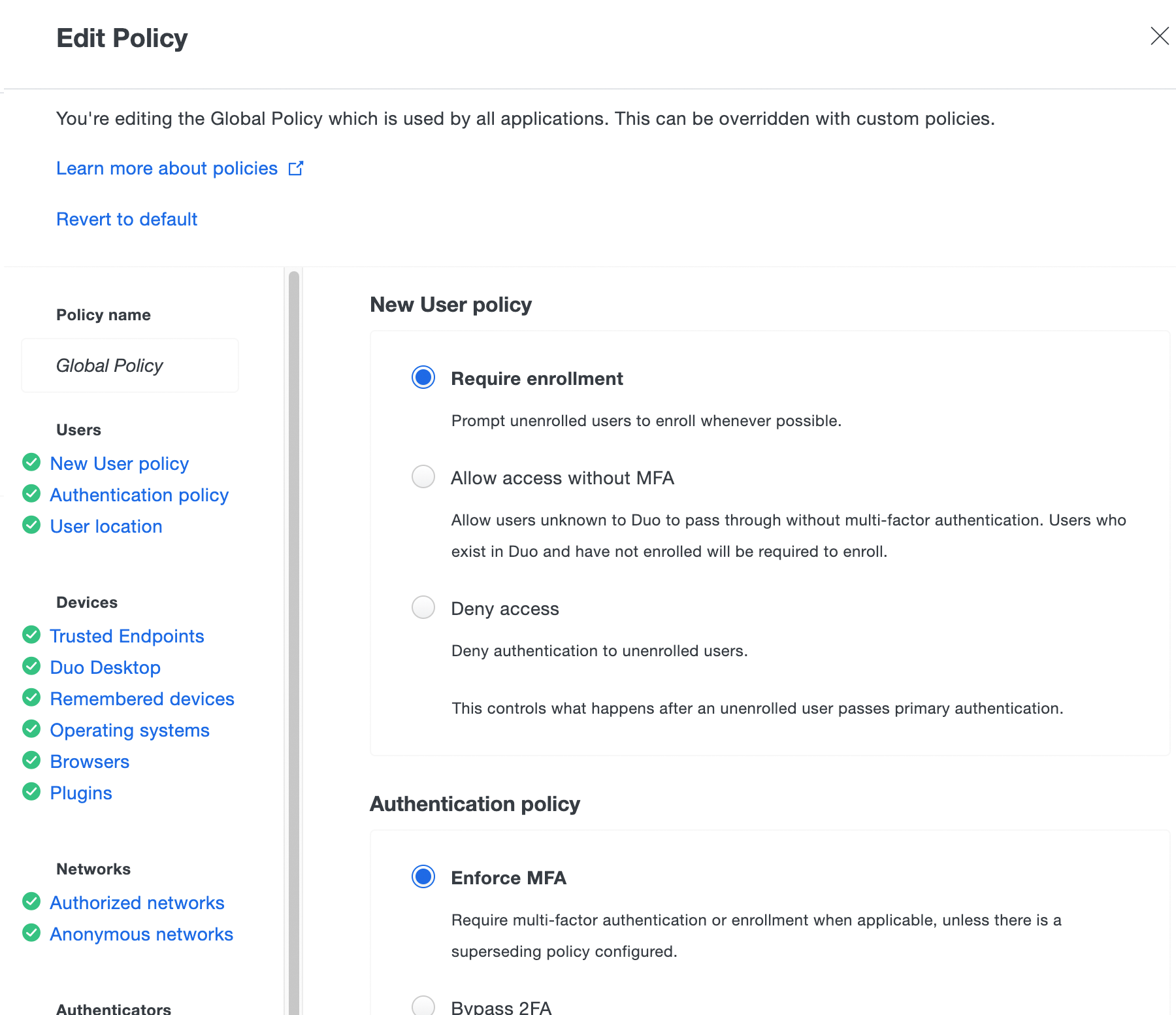

Modification de la politique globale

Rôle requis: propriétaire ou administrateur

Pour modifier la stratégie globale à partir de la page Stratégies:

-

Cliquez sur Modifier la politique en haut à droite du résumé de la stratégie globale.

-

Une fois dans l'éditeur de stratégie globale, cliquez sur les paramètres de stratégie répertoriés dans la partie gauche de l'éditeur que vous souhaitez modifier, puis mettez à jour la configuration de paramètres dans la partie droite de l'éditeur.

-

Cliquez sur Politique de sauvegarde lorsque vos modifications de la stratégie globale sont terminées.

-

Le récapitulatif de stratégie globale reflète vos nouveaux paramètres de stratégie (avec vos paramètres configurés marqués comme "Activé").

-

Si vous souhaitez restaurer les paramètres de stratégie globale d'origine, ouvrez à nouveau l'éditeur de stratégie globale et cliquez sur le bouton Revenir à la valeur par défaut lien en haut de la fenêtre "Modifier la politique". Cliquez sur Politique de sauvegarde appliquer les paramètres par défaut de la stratégie globale.

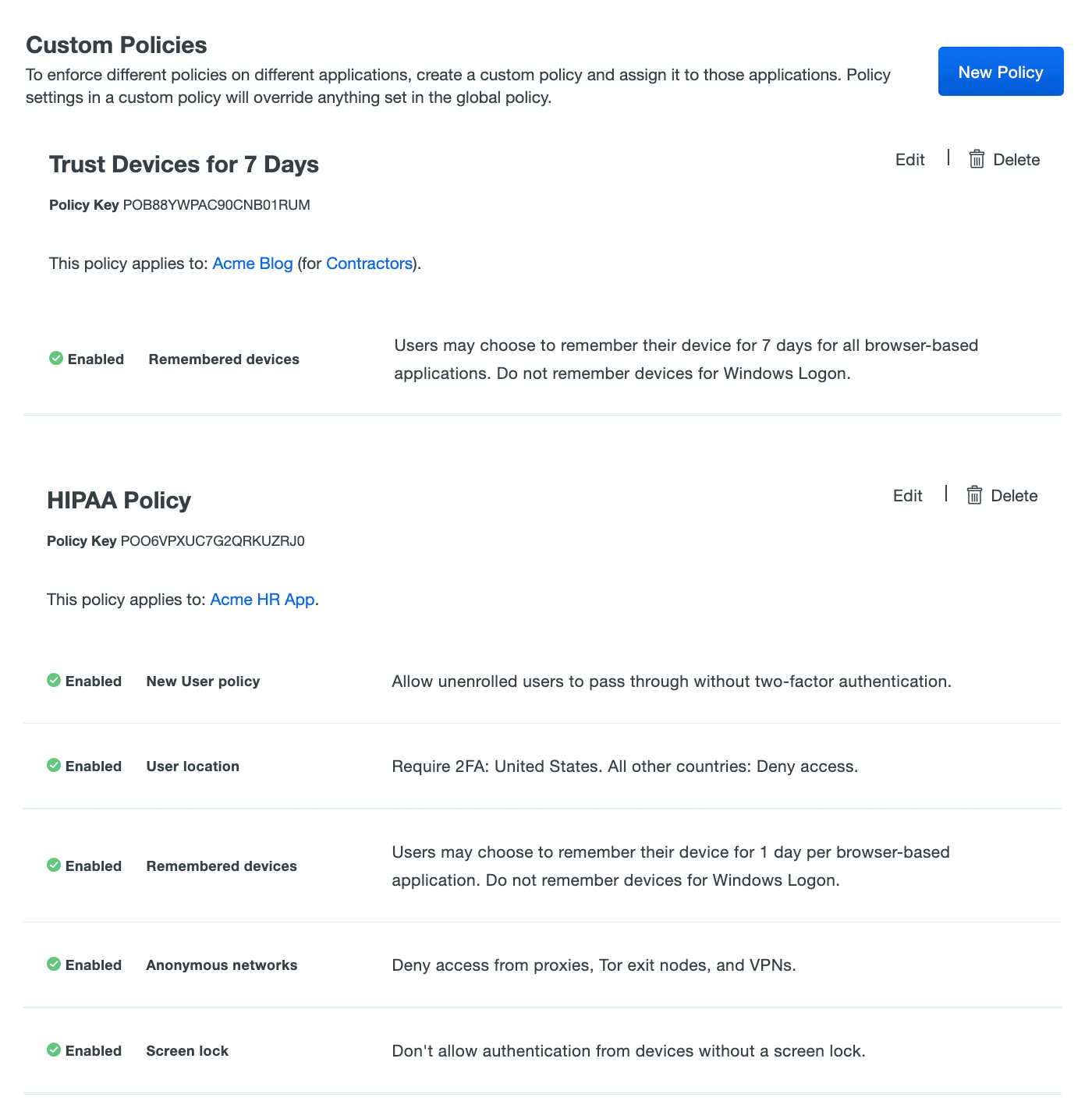

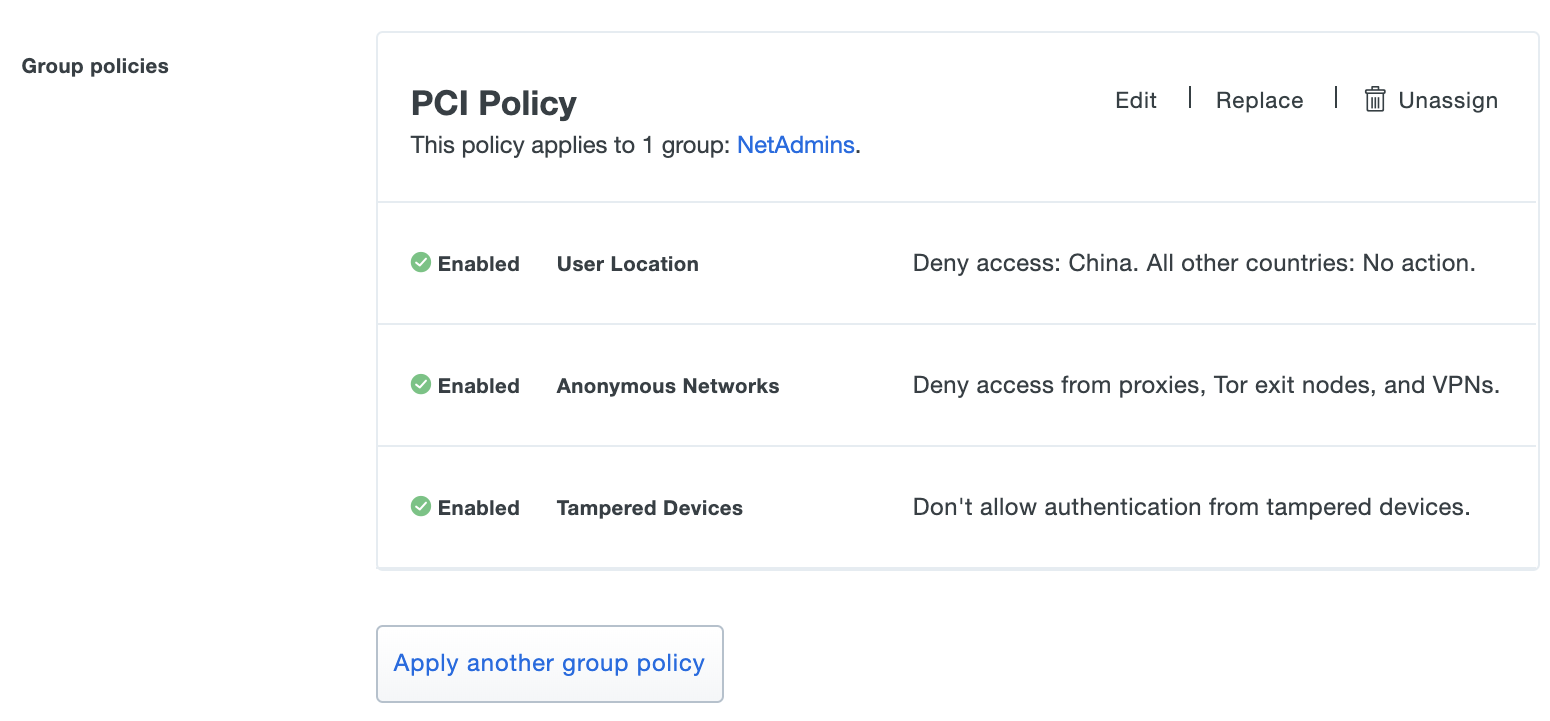

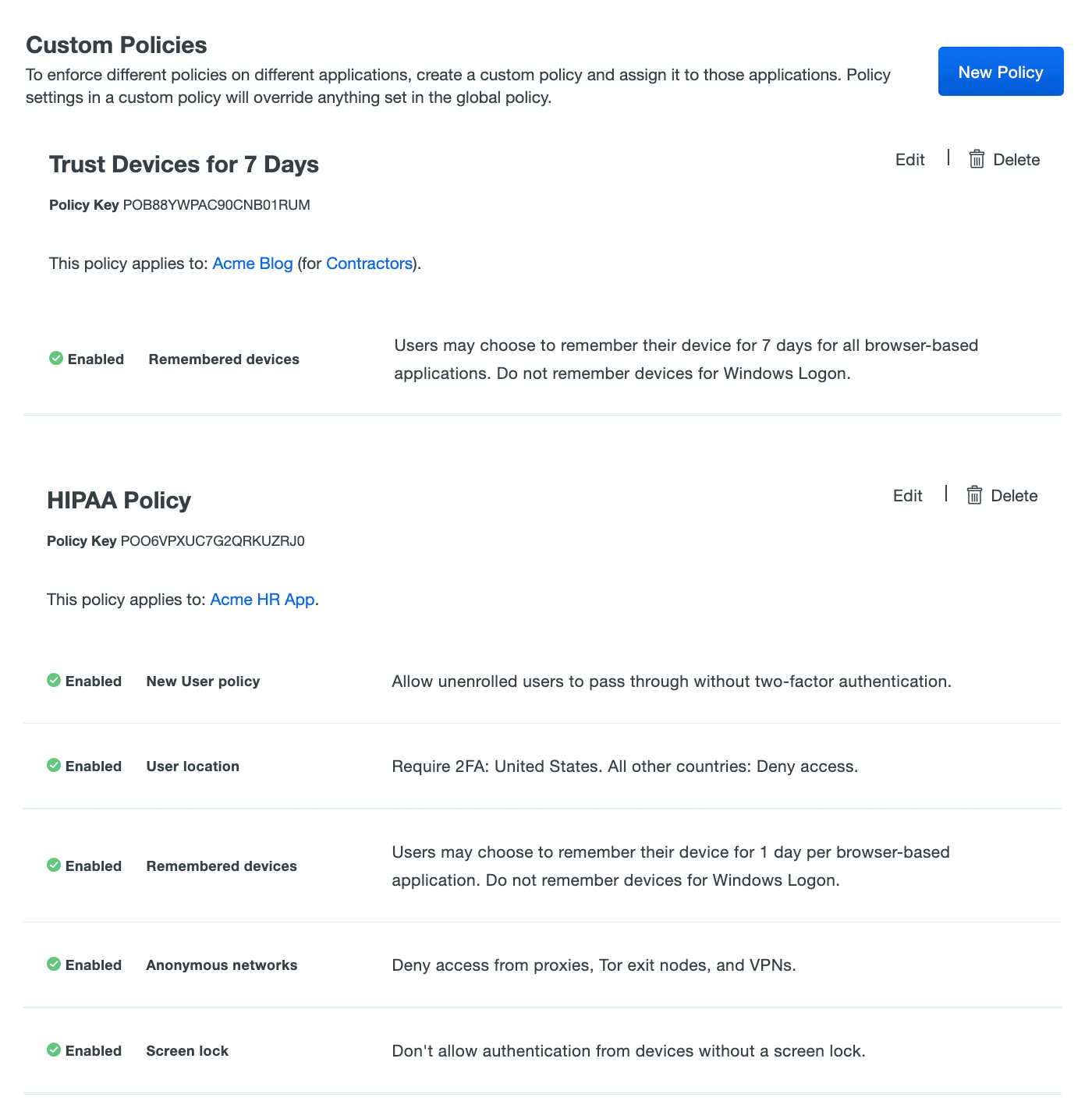

Politiques personnalisées

Si certaines applications requièrent une stratégie et des contrôles différents de la stratégie globale, vous pouvez créer un Politique personnalisée et l'assigner à ces applications. Les stratégies personnalisées pour une application peuvent également être limitées à des groupes spécifiques (clients Duo Access et Duo Beyond). Les stratégies personnalisées doivent uniquement spécifier les paramètres qu'elles souhaitent appliquer.

Créez des stratégies personnalisées pour des groupes ou des applications à partir de la page principale Stratégies ou de la page de propriétés de toute application. Les stratégies Duo Beyond et Duo Access peuvent être partagées entre plusieurs applications.

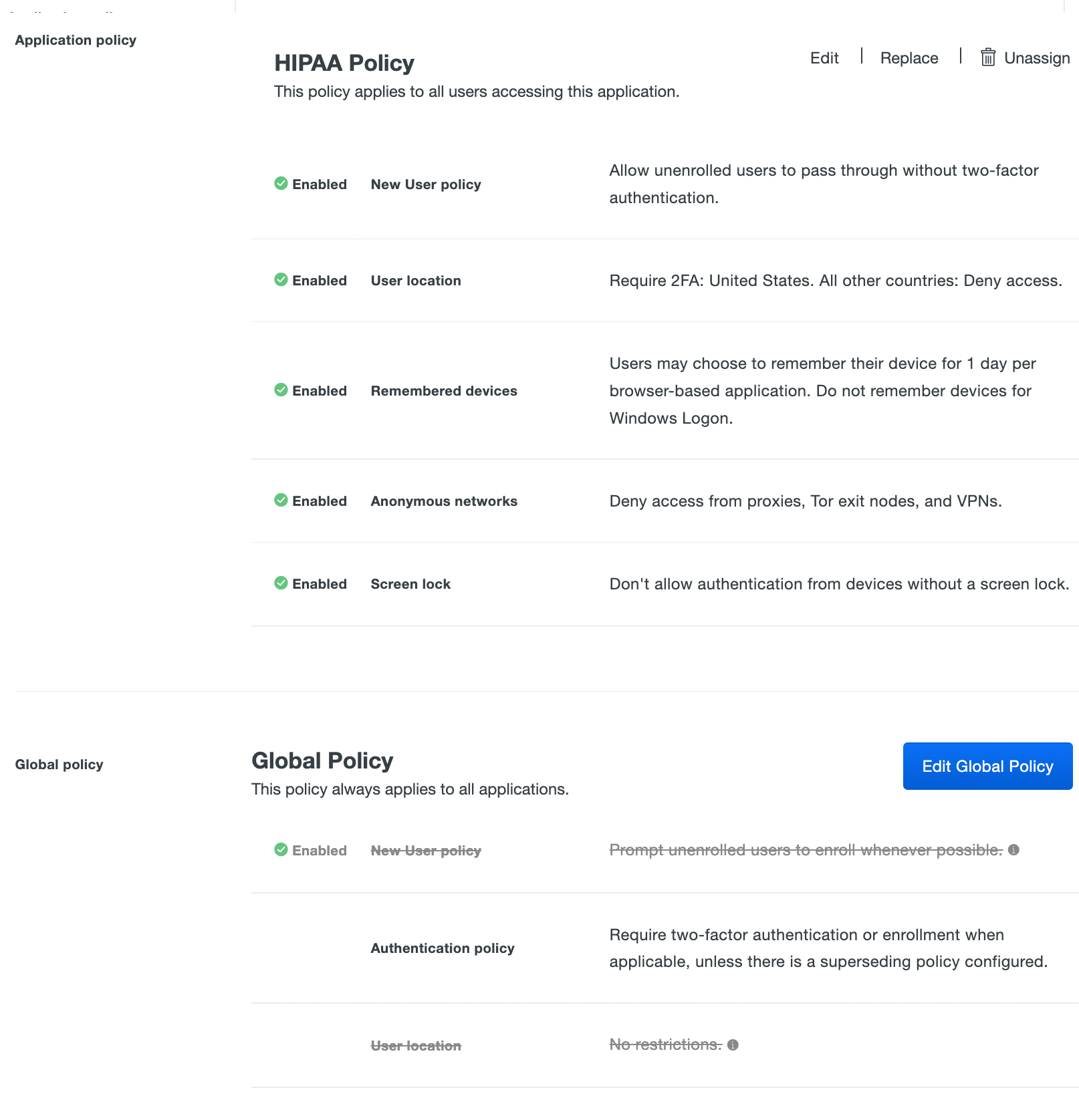

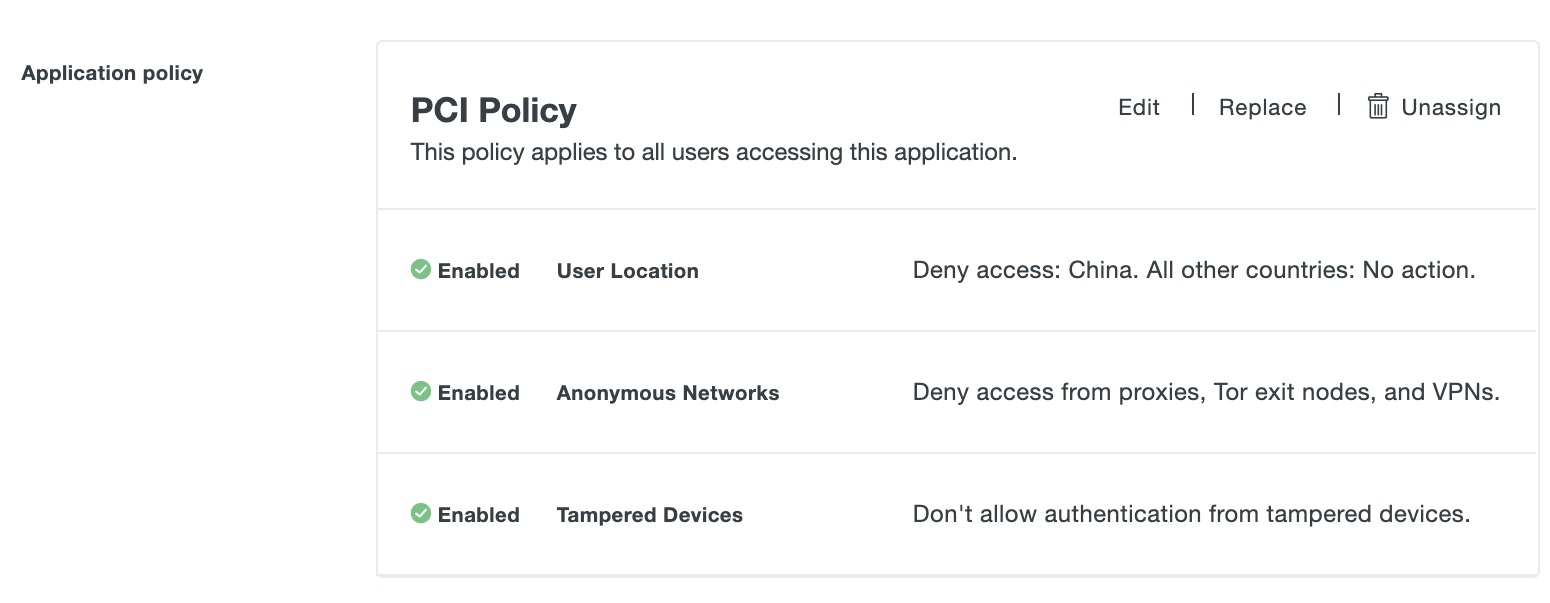

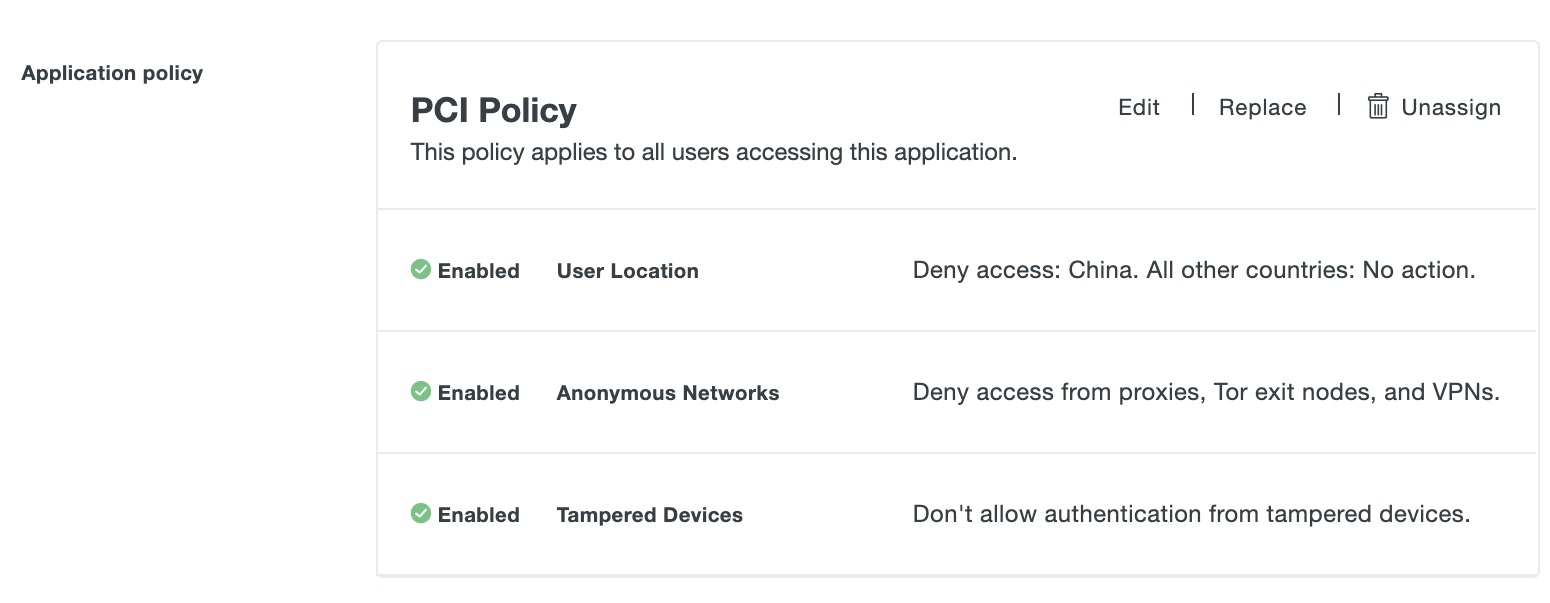

Lorsque vous affichez une application, les paramètres de stratégie globale sont affichés car ils s'appliquent à toutes les applications, à moins qu'ils ne soient remplacés par une application personnalisée ou une stratégie de groupe.

Si un paramètre de stratégie de groupe ou de stratégie d'application remplace un paramètre de stratégie globale, celui-ci est barré dans la vue Stratégie globale. Dans l'exemple ci-dessous, les paramètres de stratégie d'application "Stratégie HIPAA" (Nouvelle stratégie d'utilisateur, Emplacement d'utilisateur, etc.) remplacent ces mêmes paramètres dans la stratégie globale.

Créer et appliquer une stratégie d'application personnalisée

Rôle requis: propriétaire ou administrateur

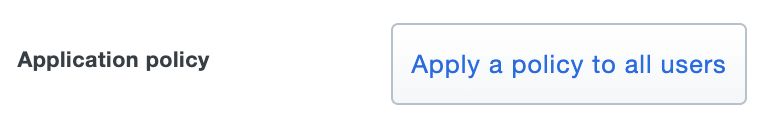

Les administrateurs dotés des rôles Propriétaire et Administrateur peuvent créer et attribuer une nouvelle stratégie personnalisée directement à partir de la page de propriétés d'une application. Pour faire ça:

-

Accédez à la page de propriétés d'une application dans le panneau d'administration Duo.

-

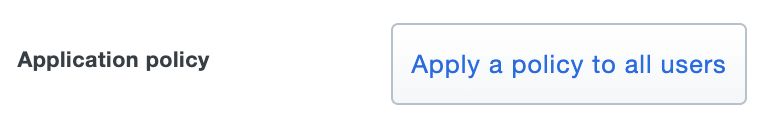

Clique le Appliquer une politique à tous les utilisateurs lien pour attribuer la stratégie à tous les utilisateurs de cette application.

-

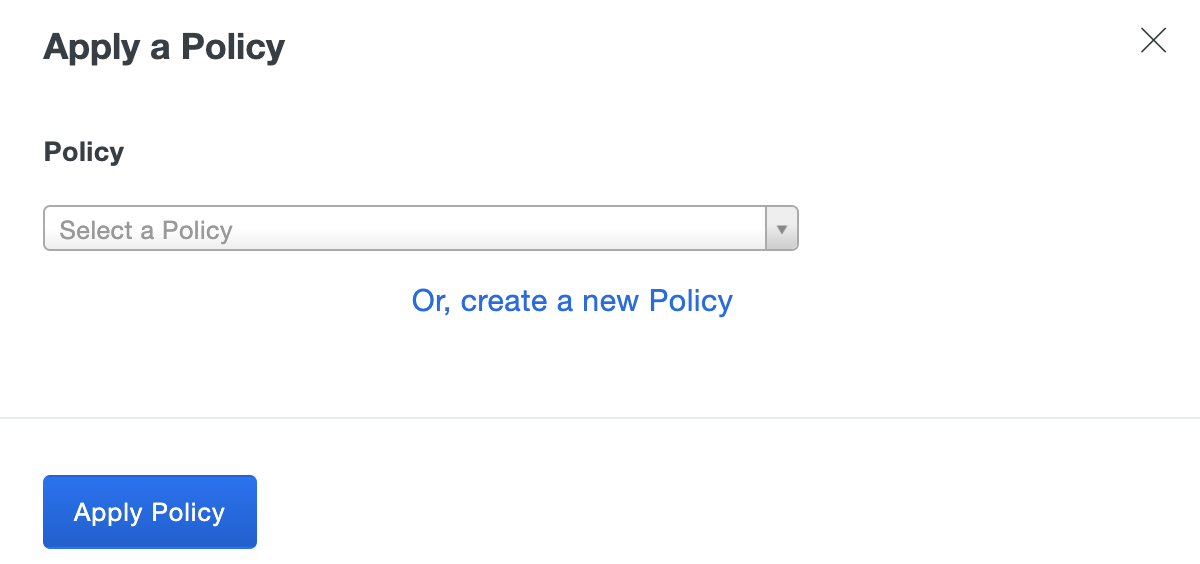

Clique le Ou créer une nouvelle politique lien au lieu de sélectionner une stratégie à appliquer dans la liste déroulante.

-

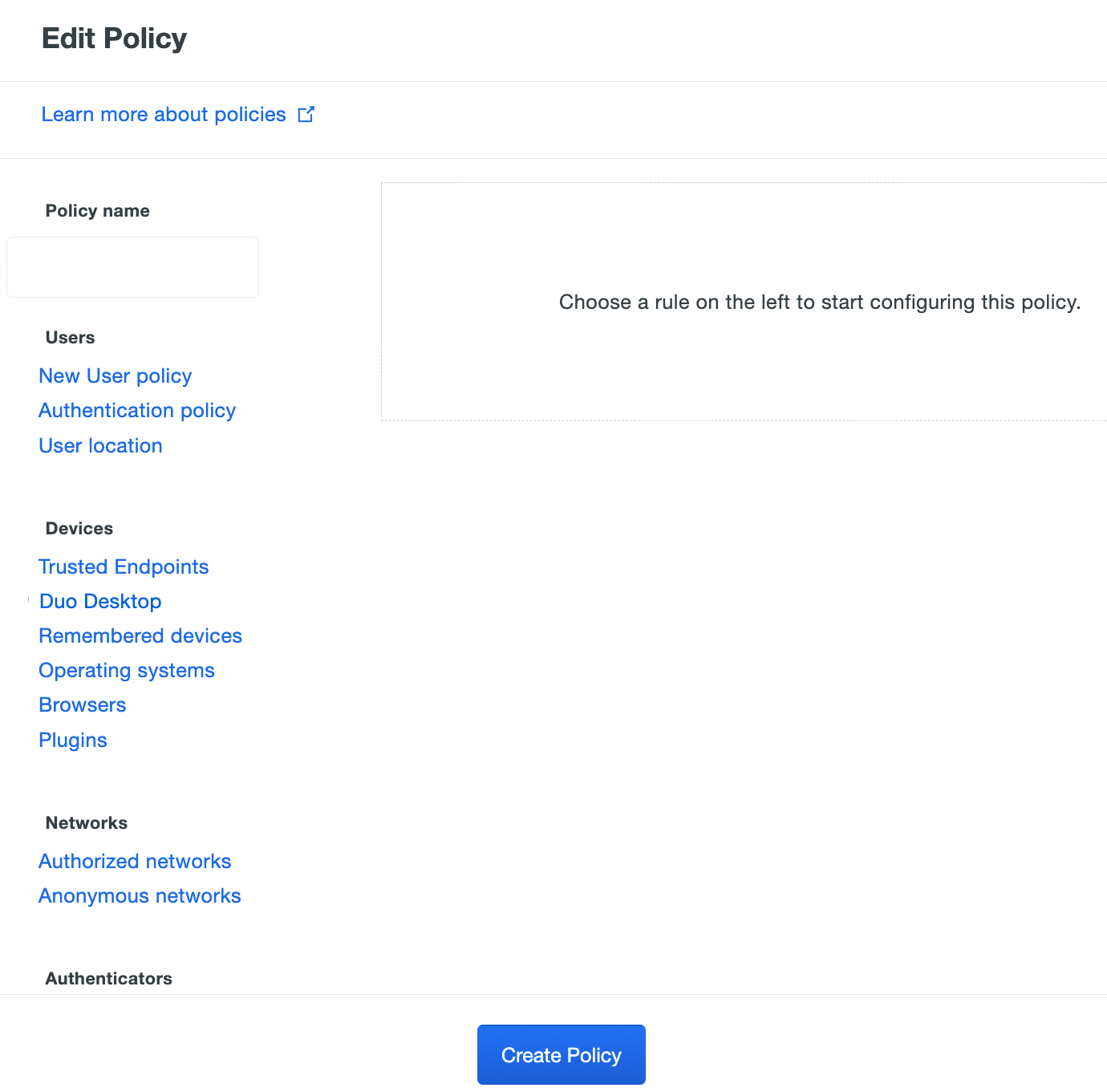

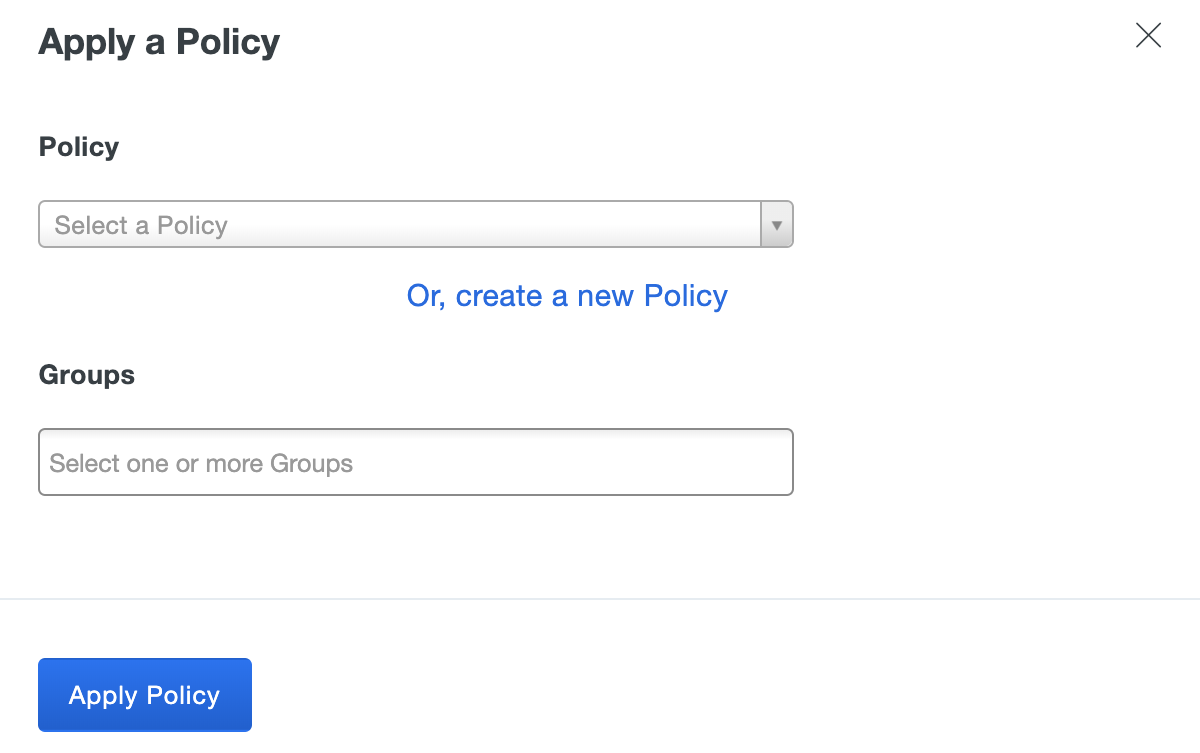

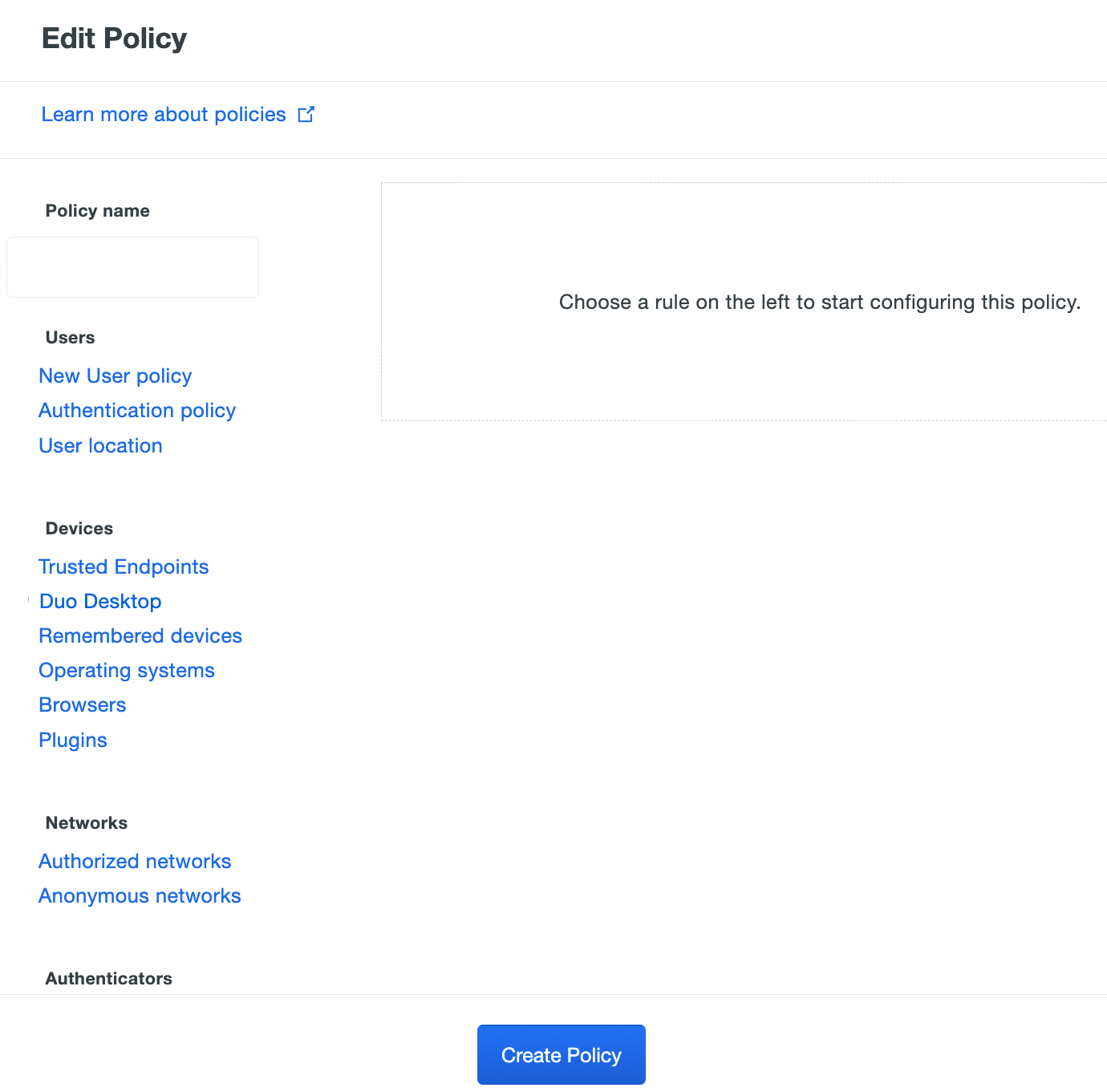

L'éditeur de stratégie démarre avec une stratégie vide.

-

Entrez un descriptif Nom de la politique en haut de la colonne de gauche, puis cliquez sur le nom de chaque élément de stratégie pour l'ajouter à votre nouvelle stratégie personnalisée. Chaque élément sur lequel vous cliquez est ajouté à la zone de personnalisation de la stratégie à droite, où vous pouvez ajuster les paramètres. Cliquez sur le X à droite pour supprimer un paramètre de la zone de personnalisation.

-

Lorsque vous avez terminé d’ajouter et de configurer les paramètres de stratégie, cliquez sur Créer une politique pour enregistrer les paramètres et revenir à l'invite "Appliquer une stratégie".

-

Cliquez sur Appliquer la politique. La page de l'application affiche la nouvelle affectation de stratégie.

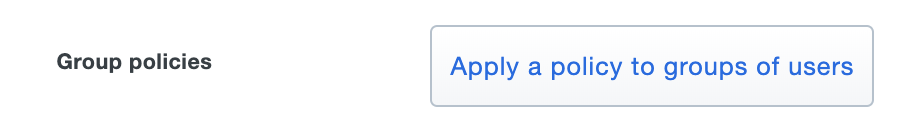

Créer et appliquer une stratégie de groupe personnalisée

Rôle requis: propriétaire ou administrateur

Les administrateurs Duo Beyond ou Duo Access dotés du rôle Propriétaire ou Administrateur peuvent créer une nouvelle stratégie personnalisée et l'affecter à un ou plusieurs groupes Duo directement à partir de la page de propriétés d'une application. Pour faire ça:

-

Accédez à la page de propriétés d'une application dans le panneau d'administration Duo.

-

Clique le Appliquer une politique à des groupes d'utilisateurs lien pour attribuer la stratégie uniquement à certains utilisateurs de cette application

-

Clique le Ou créer une nouvelle politique lien au lieu de sélectionner une stratégie à appliquer dans la liste déroulante.

-

L'éditeur de stratégie démarre avec une stratégie vide.

-

Entrez un descriptif Nom de la politique en haut de la colonne de gauche, puis cliquez sur le nom de chaque élément de stratégie pour l'ajouter à votre nouvelle stratégie personnalisée. Chaque élément sur lequel vous cliquez est ajouté à la zone de personnalisation de la stratégie à droite, dans laquelle vous pouvez ajuster les paramètres. Cliquez sur le X à droite pour supprimer un paramètre de la zone de personnalisation.

-

Lorsque vous avez terminé d’ajouter et de configurer les paramètres de stratégie, cliquez sur Créer une politique pour enregistrer les paramètres et revenir à l'invite "Appliquer une stratégie", avec la stratégie que vous venez de créer sélectionnée. Commencez à taper le nom d'un groupe dans le Groupes champ et sélectionnez le (s) groupe (s) cible (s) de stratégie parmi les noms suggérés.

-

Cliquez sur Appliquer la politique. La page de l'application affiche la nouvelle affectation de stratégie de groupe.

Créer une politique personnalisée à partir de la page Politiques

Rôle requis: propriétaire ou administrateur

Pour créer une politique personnalisée à partir de la page principale Politiques:

-

Cliquez sur Nouvelle politique.

L'éditeur de règles commence par une règle vide.

-

Entrez un descriptif Nom de la politique en haut de la colonne de gauche, puis cliquez sur le nom de chaque élément de stratégie pour l'ajouter à votre nouvelle stratégie personnalisée. Chaque élément sur lequel vous cliquez est ajouté à la zone de personnalisation de la stratégie à droite, dans laquelle vous pouvez ajuster les paramètres. Cliquez sur le X à droite pour supprimer un paramètre de la zone de personnalisation.

-

Lorsque vous avez terminé d’ajouter et de configurer les paramètres de stratégie, cliquez sur Créer une politique.

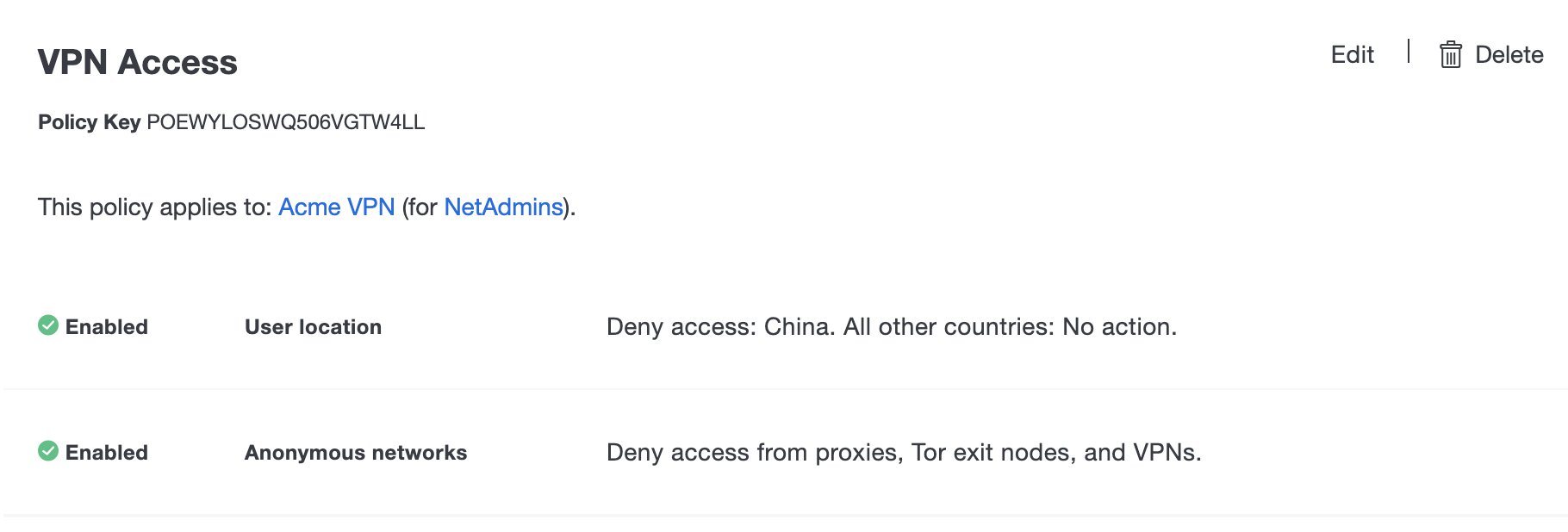

La page Politiques répertorie la stratégie nouvellement créée. Dans la page des stratégies, vous pouvez modifier ou supprimer la stratégie personnalisée en cliquant sur l'action appropriée.

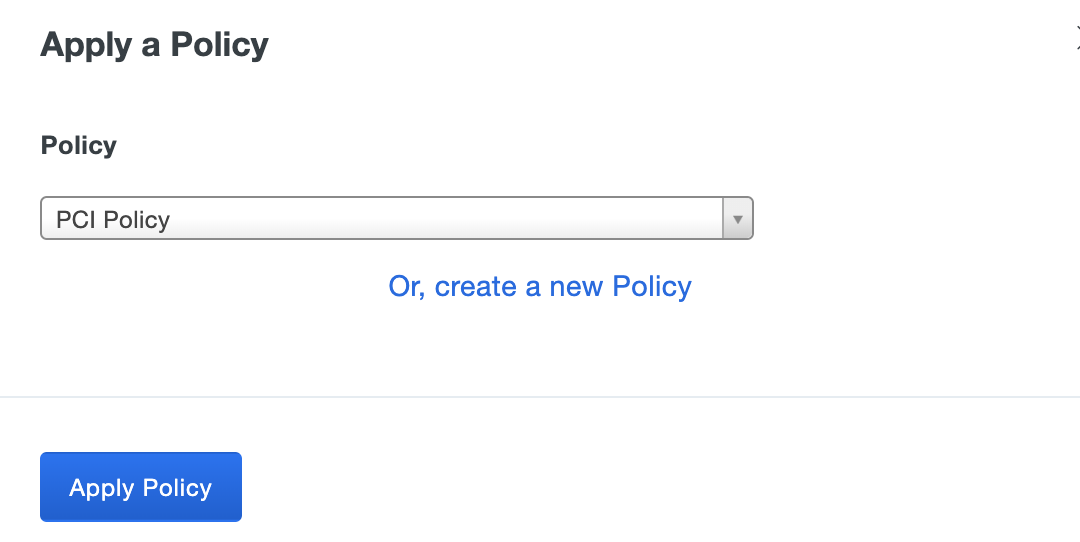

Appliquer une stratégie d'application personnalisée

Rôle requis: propriétaire, administrateur ou gestionnaire d'applications

Pour affecter une stratégie personnalisée existante à une application:

-

Accédez à la page de propriétés d'une application dans le panneau d'administration Duo.

-

Clique le Appliquer une politique à tous les utilisateurs lien pour attribuer la stratégie à tous les utilisateurs de cette application.

-

Sélectionnez la stratégie à appliquer dans la liste déroulante.

Notez que les administrateurs dotés du rôle de gestionnaire d'applications ne voient pas le lien "Ou, créer une nouvelle stratégie" visible pour les rôles Propriétaire et Administrateur.

-

Cliquez sur Appliquer la politique. La page de l'application affiche la nouvelle affectation de stratégie.

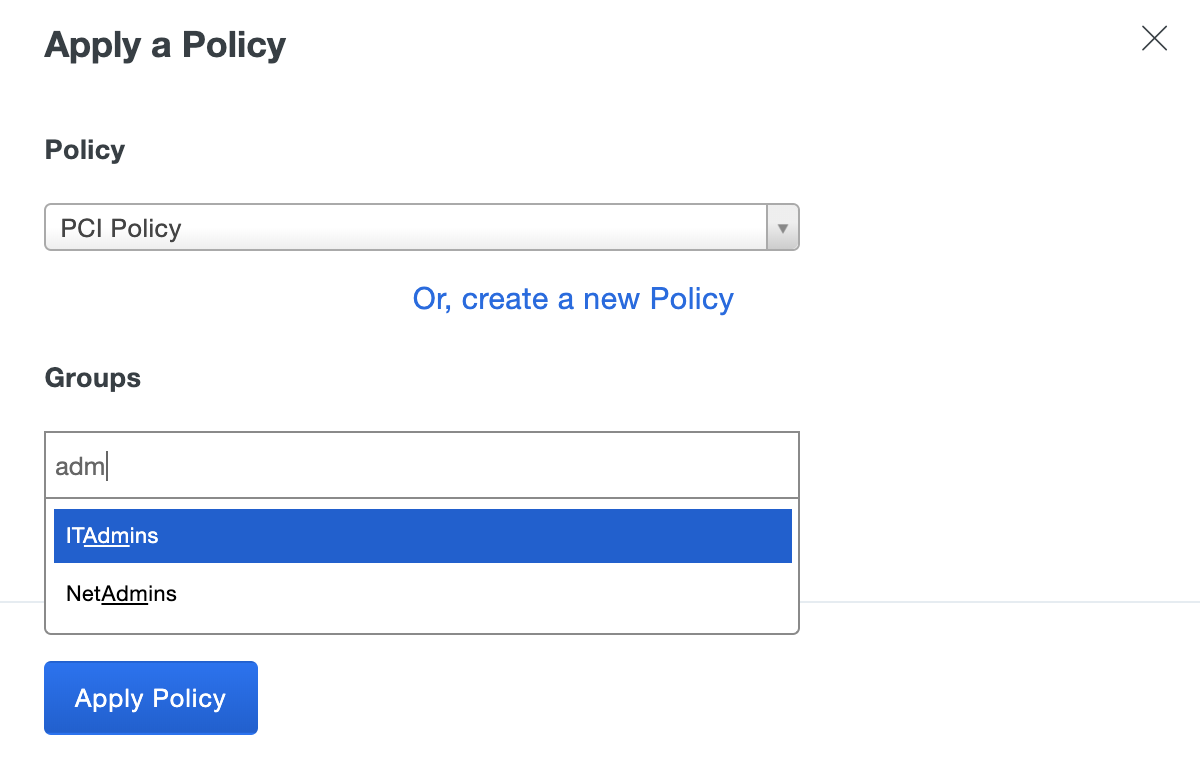

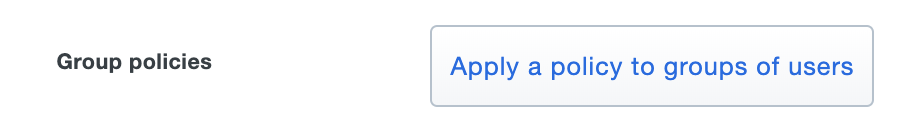

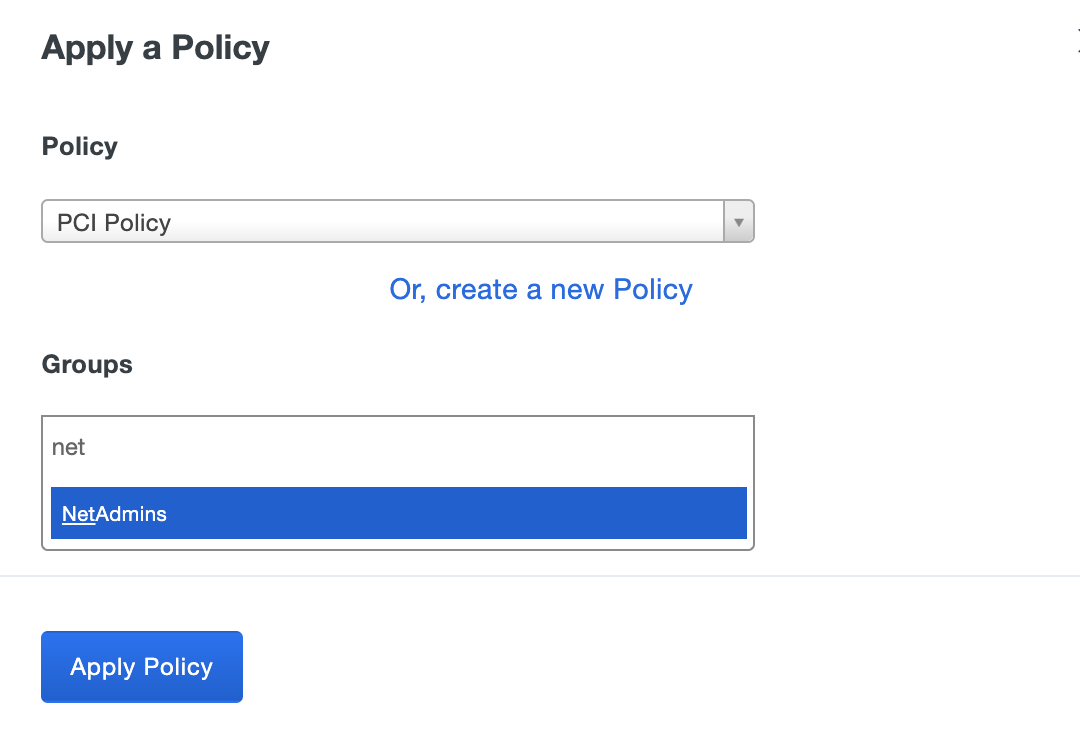

Appliquer une stratégie de groupe personnalisée

Rôle requis: propriétaire, administrateur ou gestionnaire d'applications

Pour affecter une stratégie personnalisée existante à un groupe (Duo Access et Duo Beyond):

-

Accédez à la page de propriétés d'une application dans le panneau d'administration Duo.

-

Clique le Appliquer une politique à des groupes d'utilisateurs lien pour attribuer la stratégie à un groupe spécifique d'utilisateurs accédant à cette application.

-

Sélectionnez la stratégie à appliquer dans la liste déroulante. Puis commencez à taper le nom d’un groupe dans le menu Groupes champ et sélectionnez le (s) groupe (s) cible (s) de stratégie parmi les noms suggérés.

Notez que les administrateurs dotés du rôle de gestionnaire d'applications ne voient pas le lien "Ou, créer une nouvelle stratégie" visible pour les rôles Propriétaire et Administrateur.

-

Cliquez sur Appliquer la politique. La page de l'application affiche la nouvelle affectation de stratégie de groupe. En cliquant sur le nom de la cible du groupe de stratégies, vous affichez les propriétés et les membres du groupe.

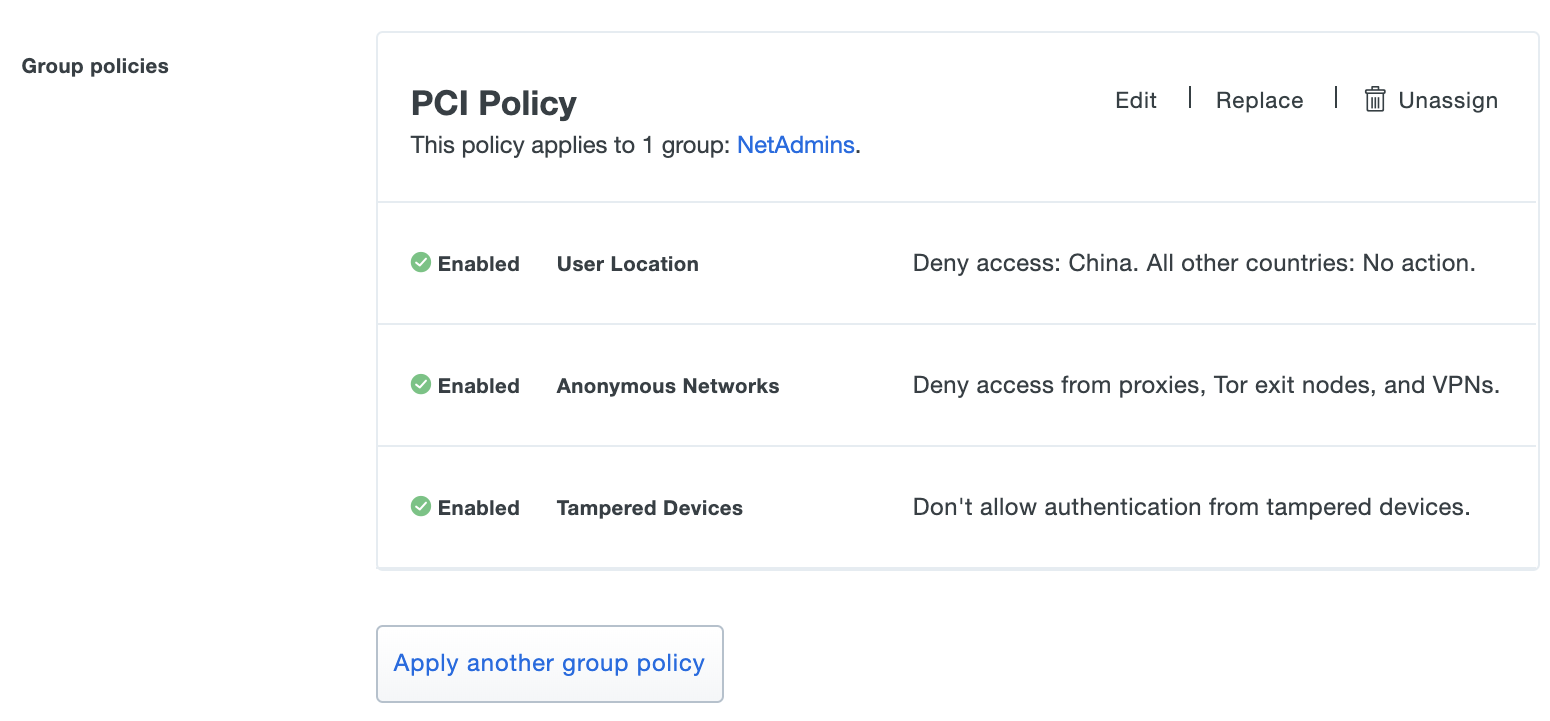

Politiques de réapprovisionnement

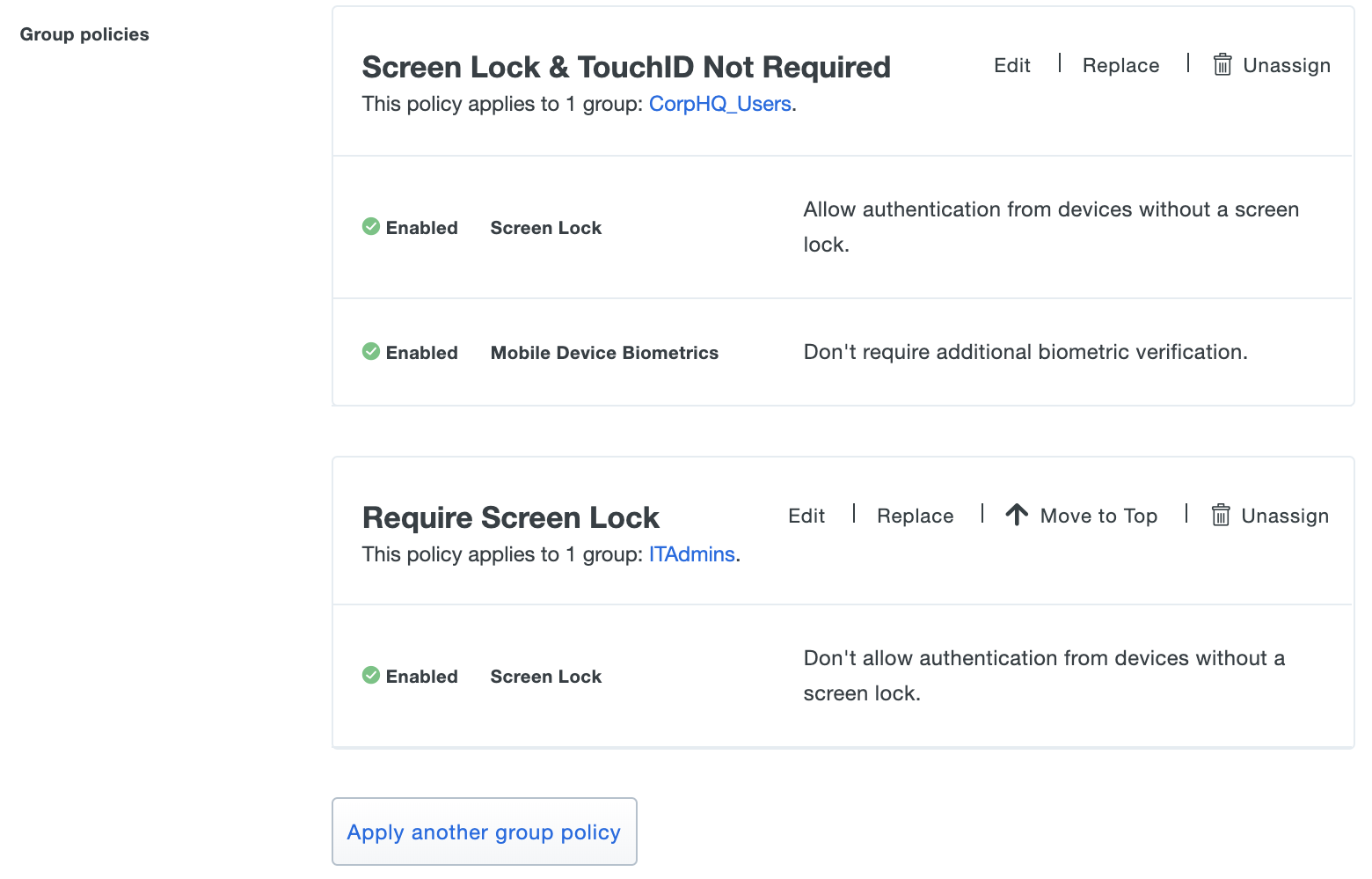

La structure de stratégie applique les paramètres de stratégie de groupe personnalisés dans l'ordre indiqué dans les propriétés de stratégie d'une application. Lorsque les paramètres de stratégie de groupe sont en conflit, la première stratégie répertoriée a la priorité la plus élevée.

Vous pouvez réorganiser les stratégies personnalisées de groupe sur une application en cliquant sur la flèche dirigée vers le haut située sous le nom de la stratégie de groupe. Cela déplacera cette stratégie d'une place dans la liste des stratégies de groupe.

Dans l'exemple ci-dessous, le paramètre de stratégie effectif est qu'un membre des groupes "CorpHQ_Users" et "ITAdmins" peut s'authentifier à partir d'un périphérique sans le verrouillage de l'écran activé. Réorganiser les stratégies de sorte que la stratégie de groupe "Exiger le verrouillage d'écran pour les administrateurs" figure en premier, oblige les membres du groupe "ITAdmin" à toujours activer le verrouillage d'écran pour s'authentifier auprès de cette application.

Mettre à jour les affectations de règles

En cliquant Remplacer la politique à côté de l'une des stratégies personnalisées actuellement attribuées à une application soulève la Appliquer une politique la fenêtre. Dans cette fenêtre, vous pouvez choisir une stratégie personnalisée différente à appliquer ou choisir différents groupes à associer à une stratégie de groupe.

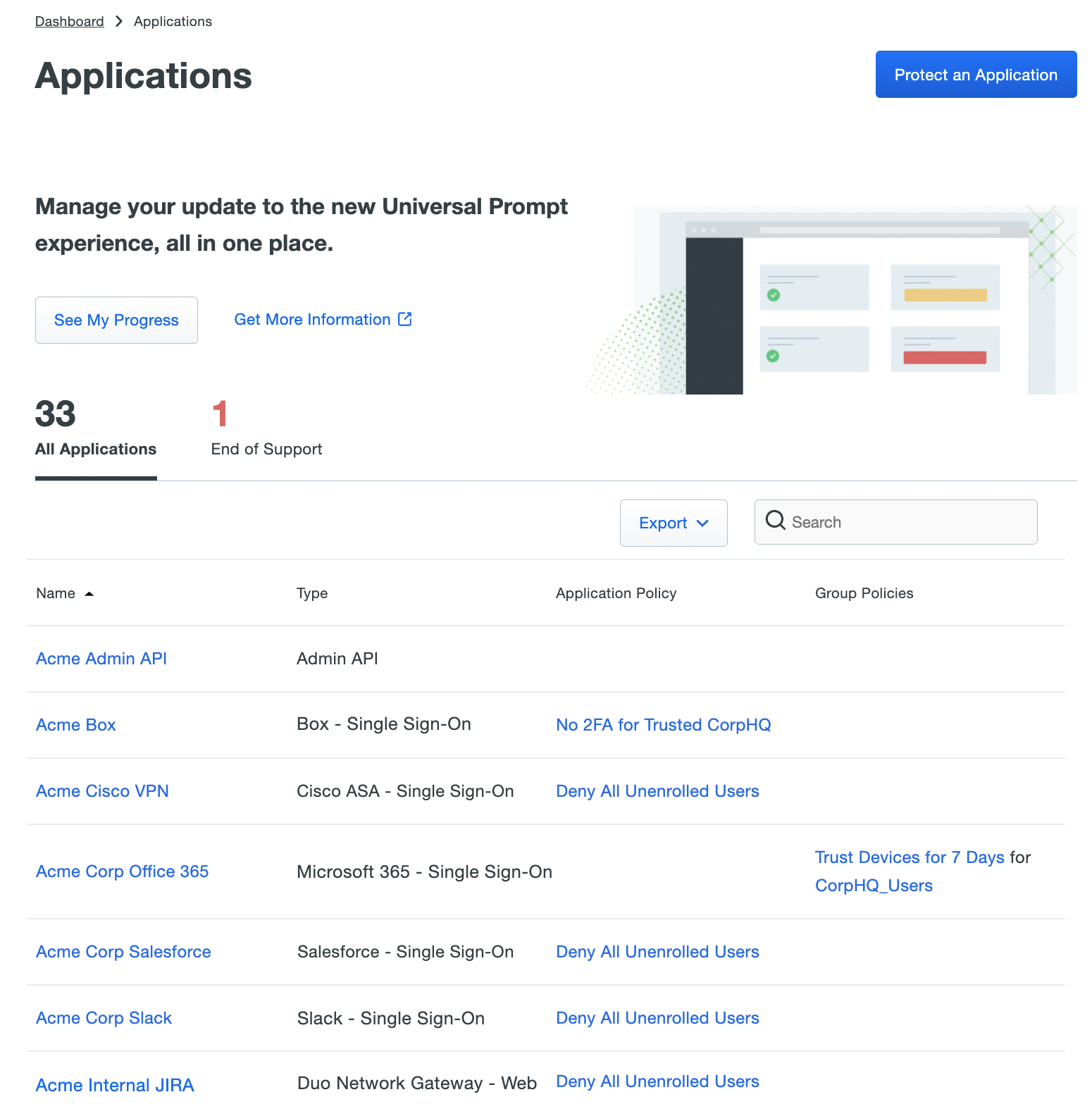

Afficher toutes les assignations de stratégie d'application

le Applications La page du panneau d'administration Duo répertorie toutes vos applications. le Politique d'application et Stratégies de groupe les colonnes affichent les attributions de règles actuelles pour chaque application.

En cliquant sur un nom de stratégie affiché sur la page Applications, vous accédez à la section Stratégie de la page de propriétés de cette application.

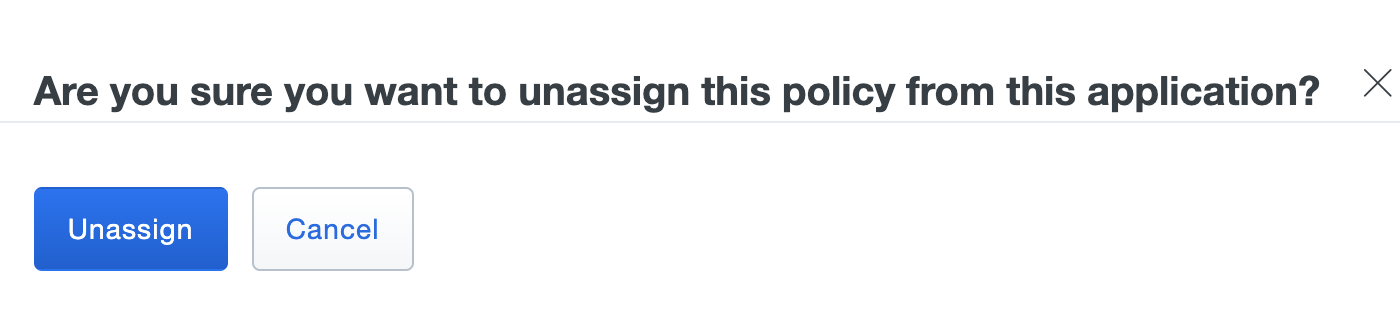

Annuler l'attribution ou supprimer des stratégies

Pour supprimer une stratégie personnalisée d'une application, cliquez sur Politique de désaffectation près du nom de cette stratégie dans la section Stratégie de la page de propriétés d'une application.

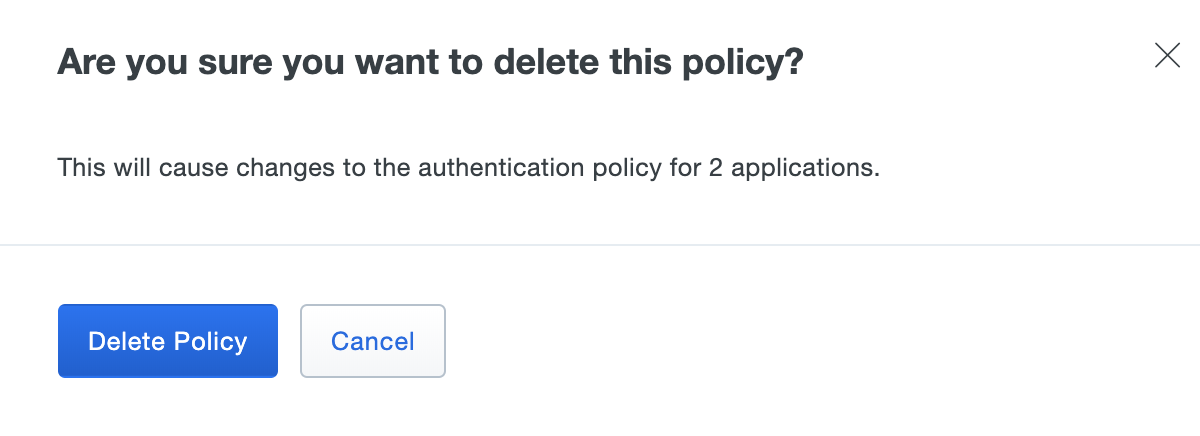

Pour supprimer une stratégie personnalisée de Duo, accédez à la page Stratégies et cliquez sur Supprimer la politique à la droite du nom de cette politique. La suppression de la stratégie la supprime également de toutes les applications. L'alerte indique le nombre d'applications (le cas échéant) actuellement affectées par la stratégie.

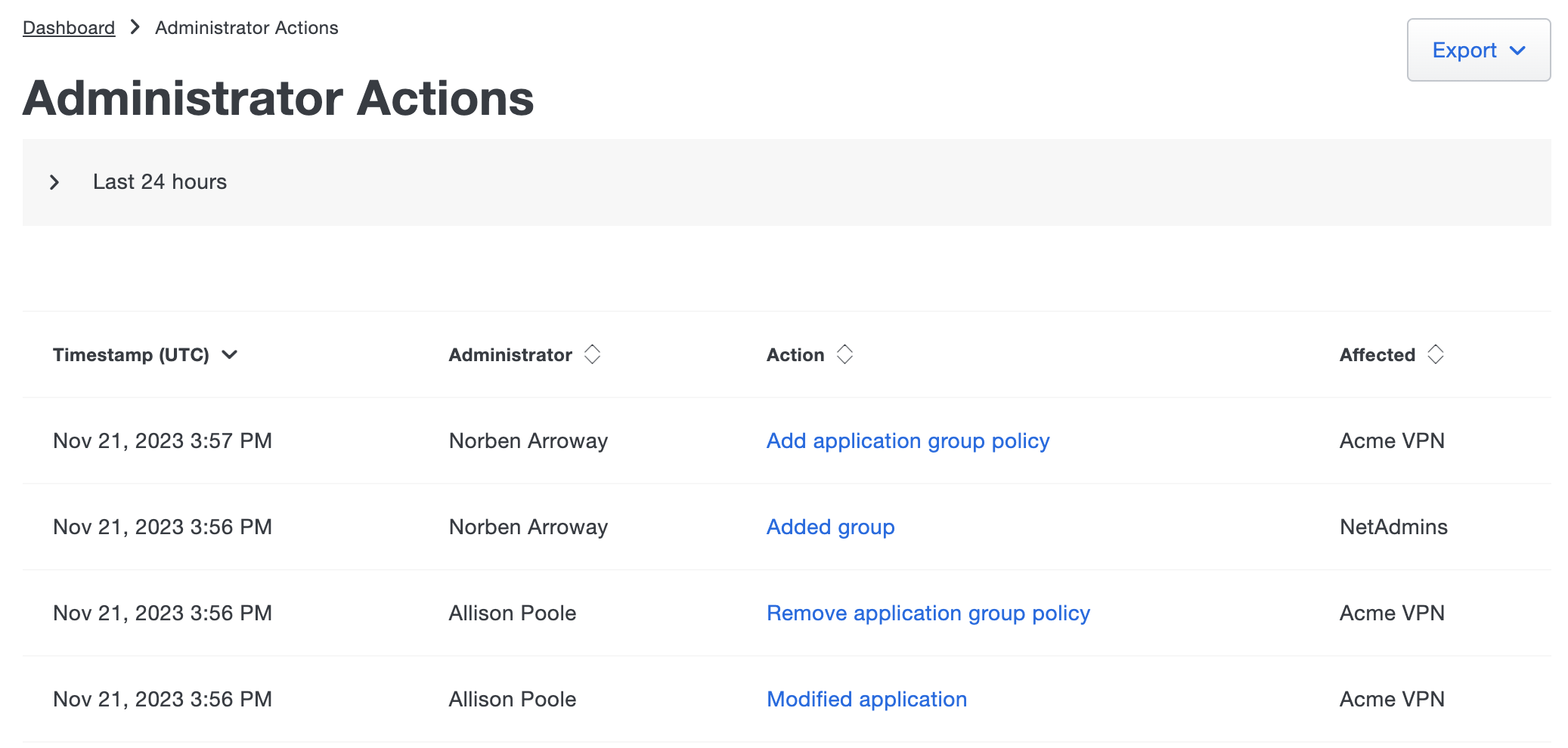

Enregistrement

Duo capture les événements liés aux stratégies – tels que la création de stratégies personnalisées et les modifications apportées à la stratégie globale – dans Actions de l'administrateur bûche.

Paramètres de stratégie utilisateur

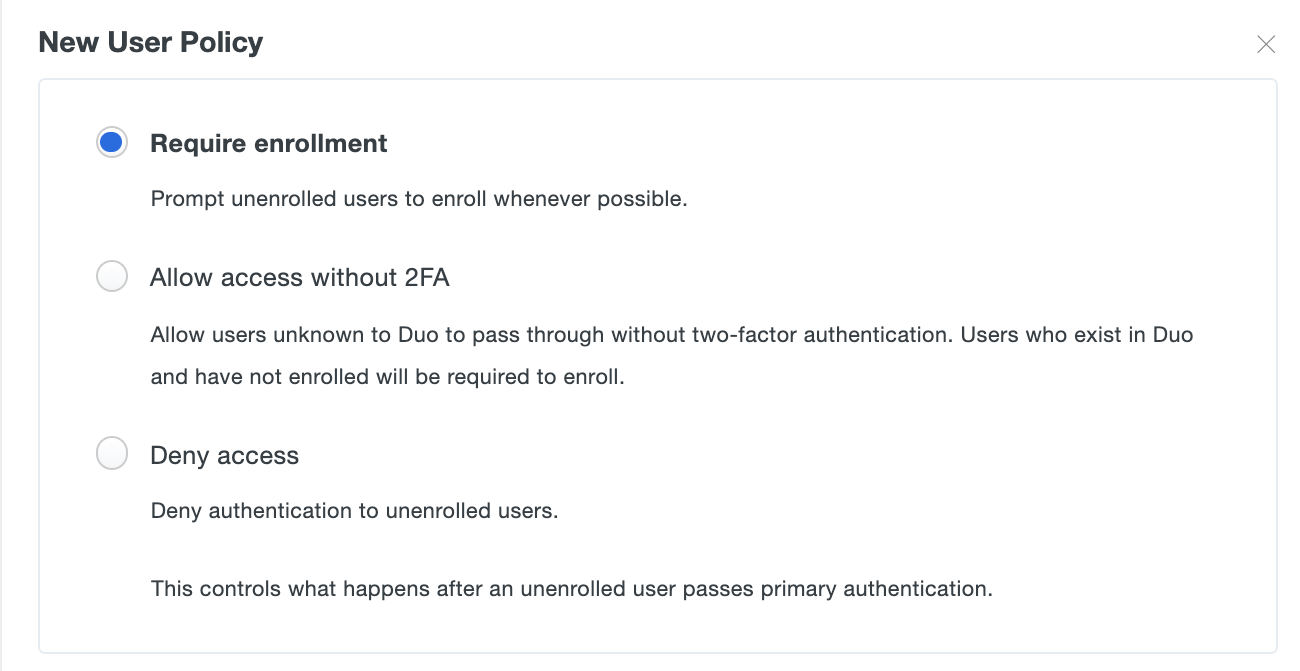

Nouvelle politique d'utilisateur

Disponible dans: Duo gratuit, Duo MFA, Duo Access et Duo Beyond

La nouvelle stratégie utilisateur contrôle l'authentification des utilisateurs non inscrits dans Duo. Dans Duo, un utilisateur inscrit est une personne à laquelle est connecté au moins un périphérique d'authentification, qui peut être un téléphone, un jeton matériel, etc. La nouvelle stratégie d'utilisateur peut être l'une des suivantes:

- Exiger une inscription – Les utilisateurs qui ne sont pas inscrits à Duo voient le processus de configuration de l'auto-inscription en ligne après avoir entré leur nom d'utilisateur principal et leur mot de passe. Les utilisateurs déjà inscrits dans Duo sont invités à effectuer une authentification à deux facteurs. C'est la politique par défaut pour les nouvelles applications.

- Permettre l'accès – Les utilisateurs déjà inscrits dans Duo sont invités à s'authentifier à deux facteurs. Les utilisateurs non inscrits dans Duo ne sont pas invités à terminer l'inscription et se voient accorder l'accès sans authentification à deux facteurs. Les clients des plans Duo Beyond et Duo Access voient les événements pour les utilisateurs qui accèdent à une application sans authentification à deux facteurs à la suite de ce paramètre dans le journal d'authentification.

- Refuser l'accès – L'accès est refusé aux utilisateurs non inscrits à Duo. Les utilisateurs doivent être inscrits avant de tenter l'authentification, à l'aide de l'une des options d'inscription automatique, de l'inscription automatique en bloc ou de l'inscription manuelle par un administrateur Duo.

Pour modifier la nouvelle stratégie utilisateur, cliquez sur le bouton radio en regard du paramètre souhaité.

Stratégie d'accès du groupe

Disponible dans: Duo MFA, Duo Access et Duo Beyond

Configurez la stratégie d'accès aux groupes pour modifier le mode d'accès de certains groupes à une application protégée par Duo ou pour modifier l'accès aux applications sélectionnées. Cela remplace les paramètres de stratégie d'authentification moins restrictifs configurés au niveau global, de l'application ou du groupe. Des paramètres de stratégie plus restrictifs, tels qu'une stratégie d'emplacement utilisateur interdisant l'accès à un pays spécifique, s'appliquent toujours.

- Pas d'action – L'authentification de l'utilisateur n'est pas affectée par ce paramètre. C'est la valeur par défaut.

- Autoriser l'accès sans 2FA – Les utilisateurs peuvent se connecter sans effectuer d'authentification à deux facteurs.

- Refuser l'accès – Empêche tous les utilisateurs de s'authentifier.

La modification du paramètre de stratégie d'accès au groupe par défaut empêche les nouveaux utilisateurs d'effectuer l'auto-inscription en ligne. Lorsqu'il est défini sur "autoriser", les utilisateurs non inscrits dans Duo contournent entièrement la trame lors de l'accès à l'application, évitant ainsi toute possibilité d'auto-inscription. L'authentification auprès de l'application étant bloquée avec le paramètre "refuser", les nouveaux utilisateurs ne peuvent pas non plus s'inscrire eux-mêmes dans ce scénario. Les utilisateurs finaux recevant des liens d'inscription par courrier électronique peuvent terminer le processus d'inscription Duo via le lien envoyé par courrier électronique, quel que soit le paramètre de stratégie d'accès au groupe.

Lorsque vous déployez Duo dans votre entreprise, vous devrez peut-être laisser des utilisateurs désignés accéder à une application donnée sans authentification Duo, tout en leur demandant de compléter Duo 2FA lorsqu'ils accèdent à une autre application protégée.

Pour ce faire, créez d'abord un groupe Duo (manuellement ou via la synchronisation d'annuaires) contenant ces utilisateurs.

Ensuite, affichez l'application dans laquelle vous souhaitez que ces membres du groupe contournent l'authentification Duo dans le panneau d'administration. Cliquer sur Appliquer une politique à des groupes d'utilisateurs créer une nouvelle stratégie avec la stratégie d'accès au groupe définie sur Autoriser l'accès sans 2FAet attachez cette nouvelle stratégie à votre groupe de contournement.

Lorsque les utilisateurs de ce groupe Duo accèdent à cette application, ils y parviennent après vérification des informations d'identification principales. Tous les autres utilisateurs accédant à cette application sont soumis à tout autre paramètre de stratégie d'accès appliqué à cette application ou à la stratégie globale.

Vous pouvez utiliser le même processus avec la stratégie d'accès au groupe définie sur Refuser l'accès pour empêcher les utilisateurs d'accéder à une application sélectionnée tout en leur permettant d'accéder à d'autres applications Duo.

Si vous appliquez la stratégie d'accès au groupe à une application en tant que stratégie d'application (au lieu d'une stratégie de groupe), le paramètre d'autorisation ou de refus d'accès configuré s'applique à tous les utilisateurs de cette application. Là encore, cela remplace toute autre stratégie d'accès définie au niveau global et l'accès aux autres applications Duo reste inchangé.

La configuration de la stratégie d'accès aux groupes dans la stratégie globale de Duo affecte toutes les applications Duo et tous les utilisateurs, qu'ils soient inscrits dans Duo ou non. Si vous définissez la stratégie d'accès au groupe pour refuser dans la stratégie globale, non les utilisateurs peuvent accéder à n’importe laquelle de vos applications protégées par Duo. Inversement, si vous définissez la stratégie d'accès au groupe pour autoriser l'accès dans la stratégie globale, tout les utilisateurs peuvent accéder à n’importe quelle application sans effectuer l’authentification Duo à deux facteurs.

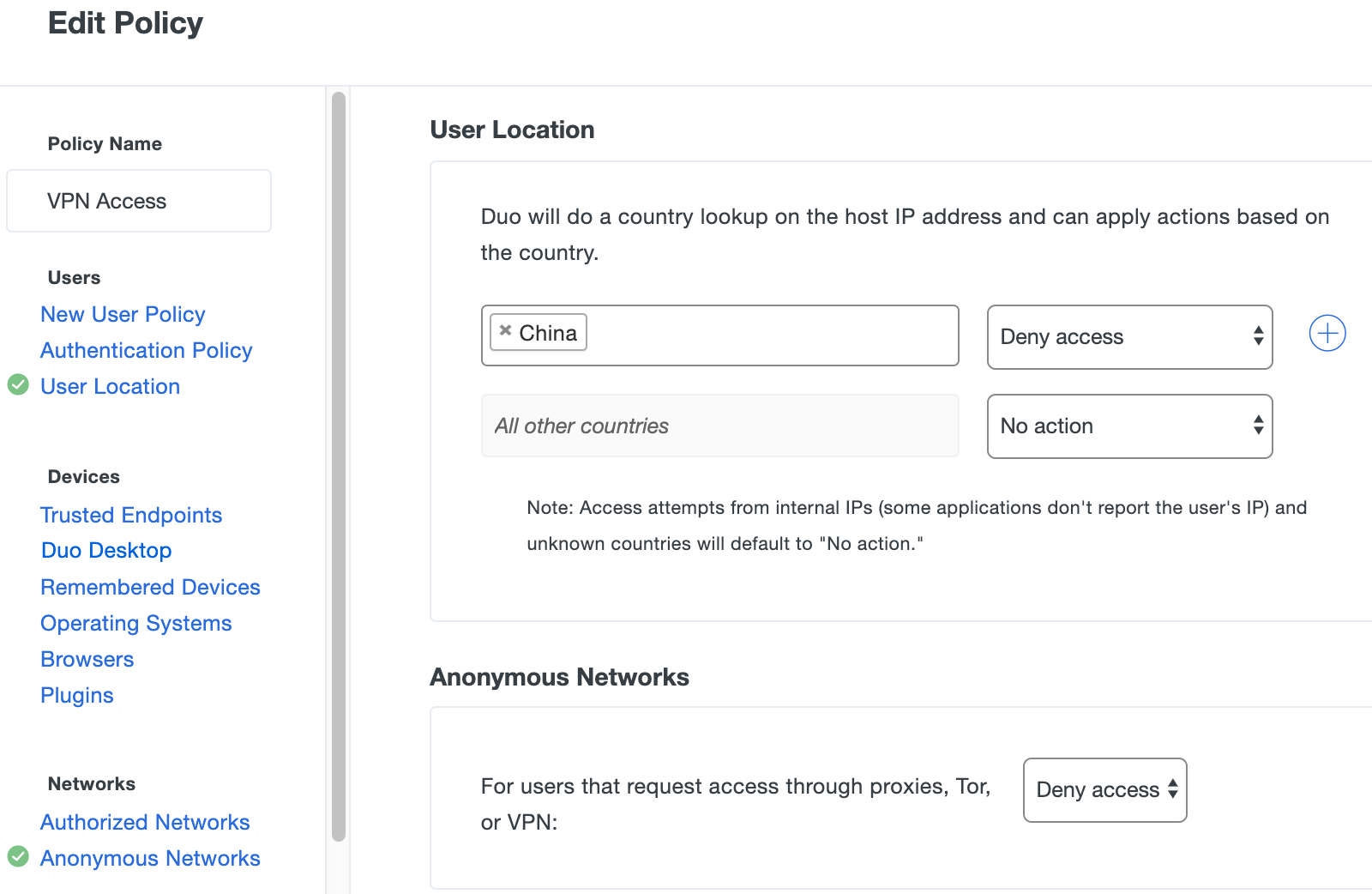

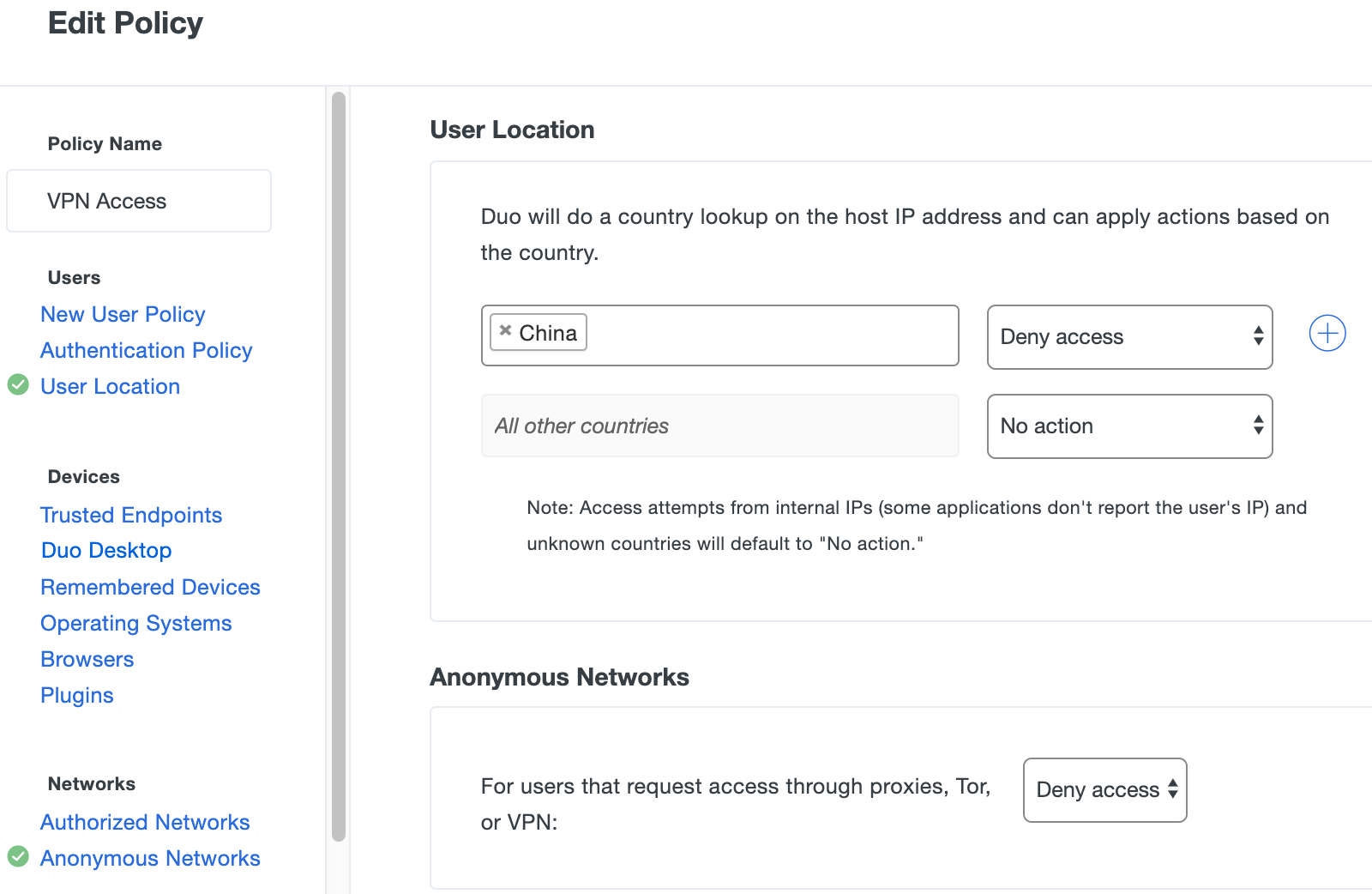

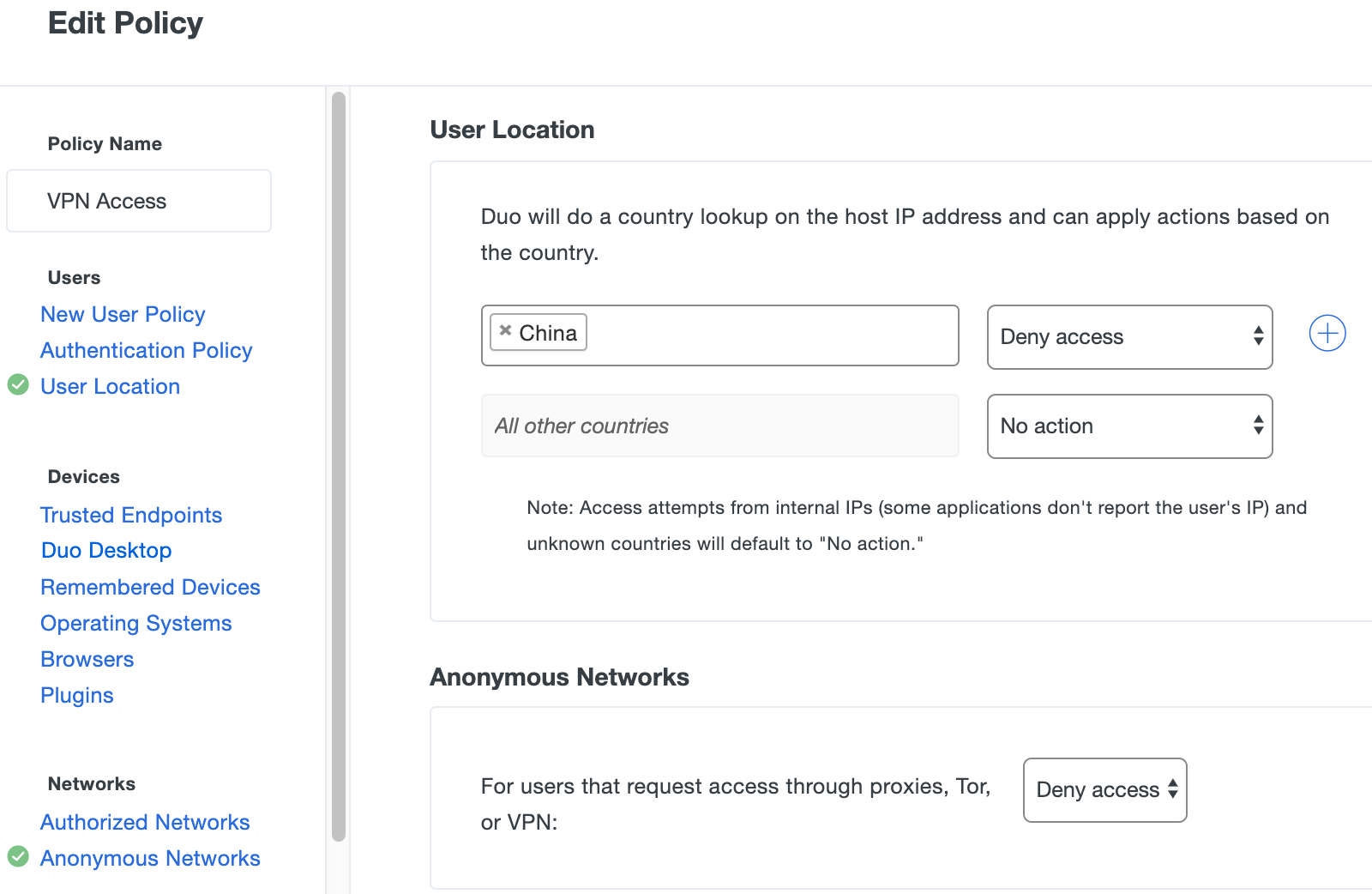

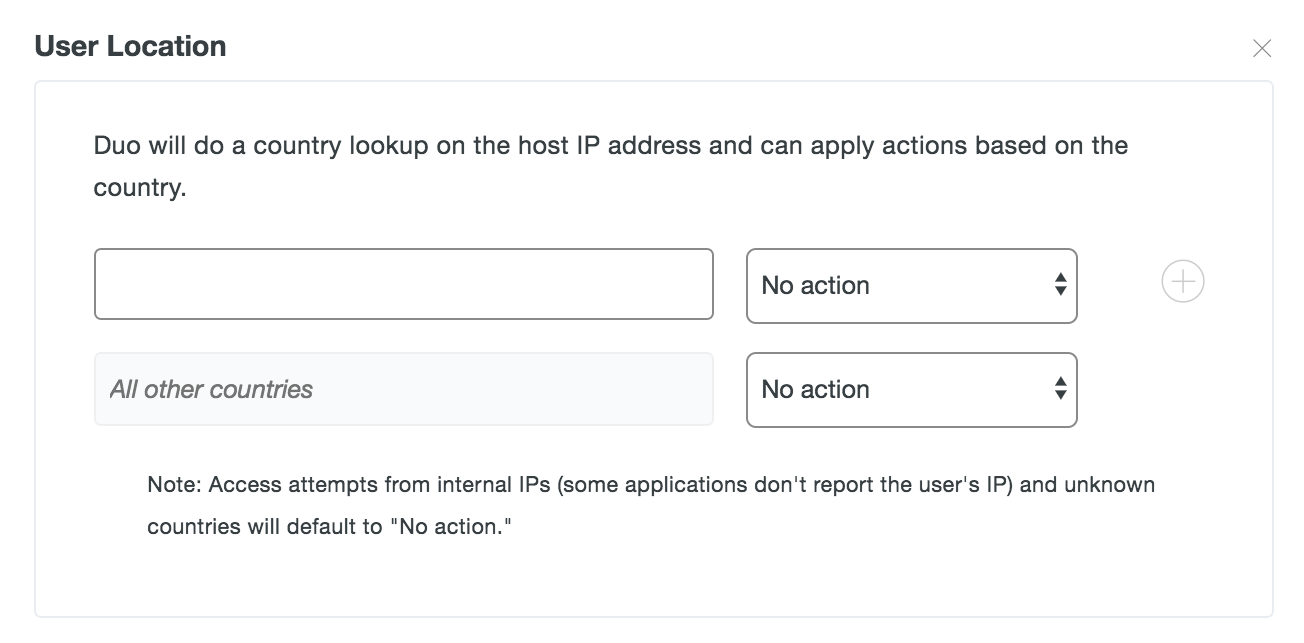

Localisation de l'utilisateur

Disponible dans: Duo Access et Duo Beyond

L'emplacement de l'utilisateur recherche l'origine géographique de l'adresse IP du périphérique d'accès d'un utilisateur, puis peut appliquer une stratégie basée sur cet emplacement. Vous pouvez refuser tout accès à partir de certains pays ou toujours exiger une authentification à deux facteurs pour les demandes d'accès d'un pays.

Pour modifier la stratégie de localisation de l'utilisateur, commencez par saisir un nom de pays pour le sélectionner dans la liste, puis modifiez le menu déroulant avec le paramètre souhaité pour ce pays. Les paramètres disponibles sont:

- Pas d'action – Autorise l'authentification Duo à partir du pays choisi. Ceci est le paramètre de stratégie par défaut pour tous les emplacements.

- Autoriser l'accès sans 2FA – N'exigez pas d'authentification Duo pour les demandes d'accès du pays nommé.

- Nécessite 2FA – Toujours exiger une authentification à deux facteurs pour les adresses IP provenant du pays sélectionné. Notez que ce paramètre remplace les périphériques mémorisés et les réseaux autorisés.

- Refuser l'accès – Empêche toutes les tentatives d'authentification Duo à partir d'adresses IP provenant du pays spécifié.

Paramètres de stratégie des périphériques

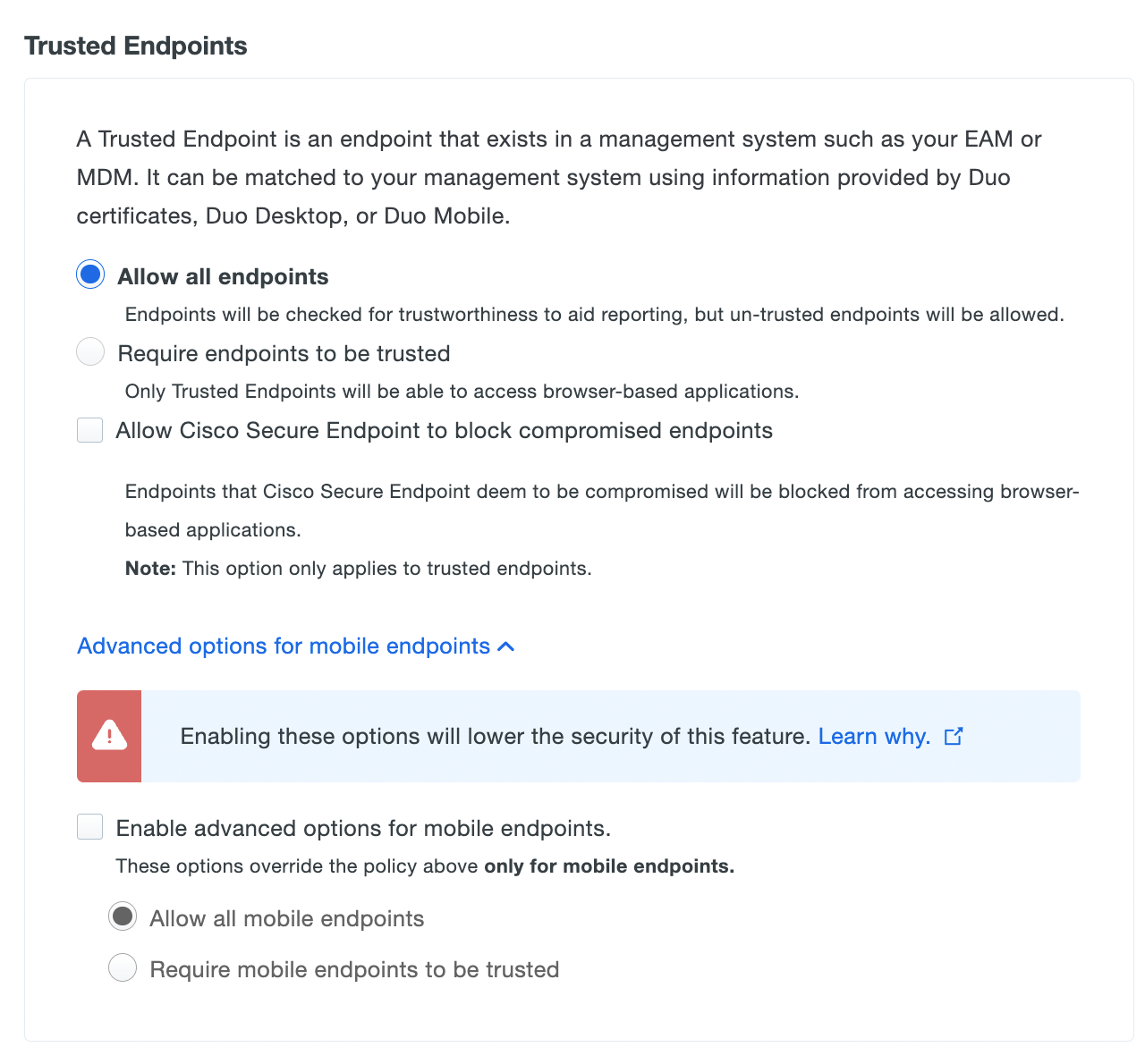

Points de terminaison approuvés

Disponible dans: Duo Beyond

La fonctionnalité des points de terminaison approuvés de Duo détermine si un périphérique d'accès est géré par votre organisation ou s'il s'agit d'un périphérique BYOD non géré ou inconnu. Lorsqu'une application charge l'invite Duo, elle vérifie la présence d'un certificat de périphérique Duo ou d'informations de vérification provenant de votre logiciel MDM ou de l'application Duo Mobile sur ce terminal. Vous pouvez utiliser cette stratégie pour obtenir des informations sur les périphériques utilisés pour accéder à vos applications Web protégées par Duo et éventuellement limiter l'accès aux points de terminaison non gérés.

Les options de stratégie du point de terminaison principal sont les suivantes:

- Autoriser tous les points finaux – Duo recherche sur le terminal un certificat Duo ou la validation du statut de périphérique approuvé auprès d'un MDM ou du Duo Mobile, et enregistre le statut de confiance du terminal. Aucun point final n'est bloqué.

- Exiger que les terminaux soient fiables – Duo empêche l'accès des terminaux qui échouent à la vérification du certificat, du MDM ou de Duo Mobile.

Il est possible d'appliquer des stratégies de point de terminaison approuvé différentes aux périphériques mobiles par rapport aux ordinateurs. Si vous souhaitez activer cette fonctionnalité, cliquez sur Options avancées pour les terminaux mobiles pour exposer ces sélections supplémentaires:

- Autoriser tous les terminaux mobiles – Tous les points d'extrémité mobiles peuvent accéder aux applications Web.

- Exiger que les terminaux mobiles soient dignes de confiance – Duo empêche l'accès depuis les points de terminaison mobiles qui échouent à la vérification du certificat, du MDM ou de Duo Mobile.

L'activation de l'option de point de terminaison mobile approuvé pourrait potentiellement rendre votre déploiement global de points de terminaison approuvés moins sécurisé. En savoir plus sur les implications pour la sécurité de l'activation des options de terminal mobile dans votre stratégie de terminaux fiables.

Consultez notre guide complet des points de terminaison approuvés pour plus d'informations et des instructions de déploiement étape par étape.

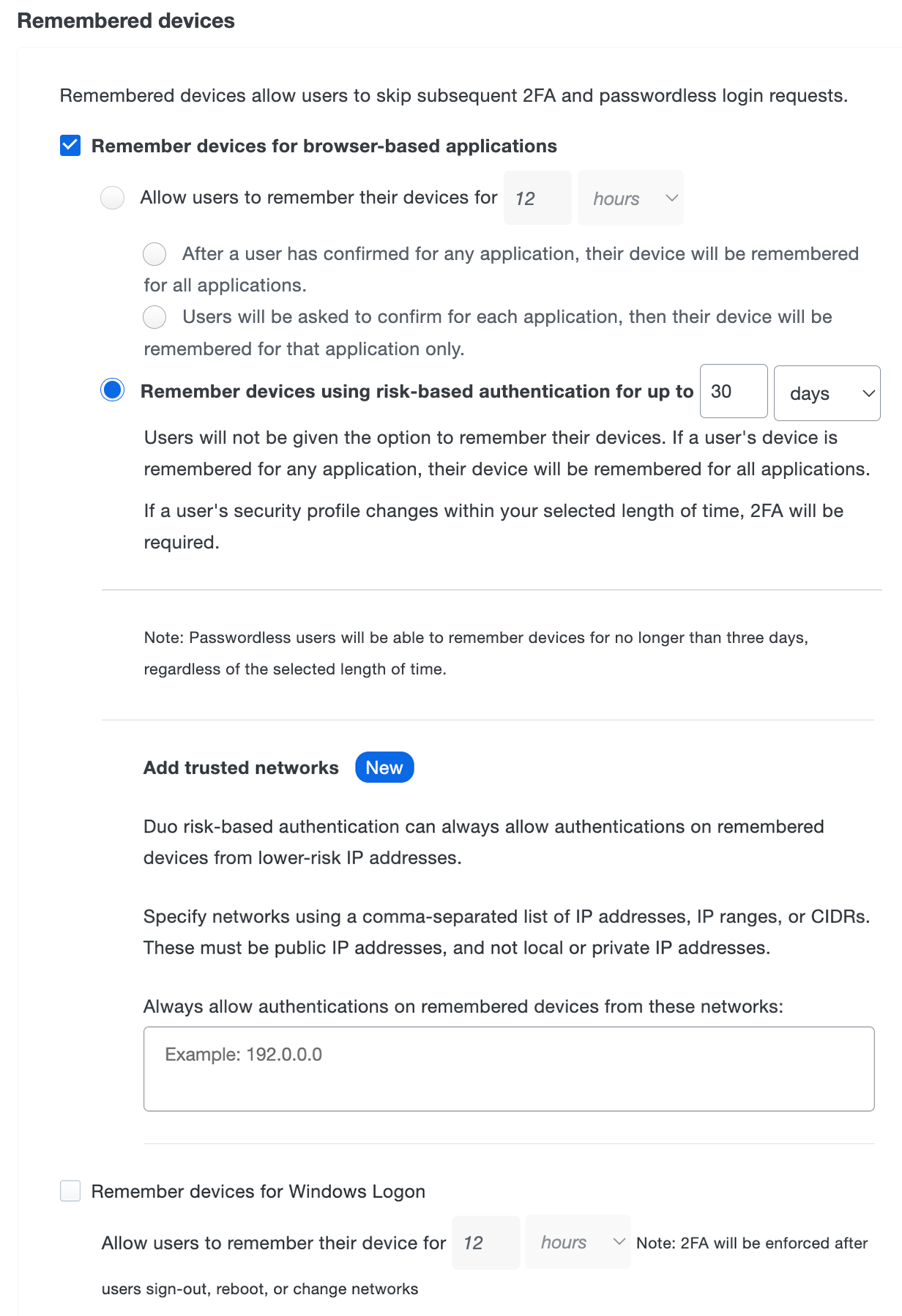

Appareils mémorisés

Disponible dans: Duo MFA, Duo Access et Duo Beyond

La fonctionnalité des périphériques mémorisés de Duo est similaire aux options "rappelez-vous de mon ordinateur" ou "laissez-moi connecté", que les utilisateurs ont l'habitude de voir lors de l'authentification principale sur de nombreux sites Web. Lorsque la fonctionnalité de périphériques mémorisés est activée, une case à cocher «Ne plus me demander sur ce périphérique» sera proposée à l'utilisateur lors de la connexion. Lorsque les utilisateurs cochent cette case, ils ne seront pas sollicités pour une authentification secondaire lorsqu'ils se reconnecteront à partir de ce périphérique pendant une période définie. Ce paramètre ne fonctionne qu'avec les applications qui affichent l'invite Duo dans un navigateur.

Pour activer les périphériques mémorisés, sélectionnez le Les utilisateurs peuvent choisir de garder leur appareil en mémoire pendant _ jours réglage et entrez le nombre de jours ou d’heures souhaité (jusqu’à 365 jours) dans l’espace prévu à cet effet (la valeur par défaut est 30 jours).

Vous avez également la possibilité d'activer les périphériques mémorisés Par chaque application ou Pour toutes les applications Web protégées. Lorsque ce paramètre est activé par application, il ne s'applique qu'à un service individuel protégé par Duo. Les accès ultérieurs de la même application ne nécessiteront pas 2FA après la première authentification, mais si un utilisateur accède à un différent Si l'application est protégée par le Duo, l'utilisateur devra approuver à nouveau une demande de connexion à Duo pour la deuxième application pour la durée de la session (durée configurée dans le paramètre de stratégie).

Lorsque l'option de périphériques mémorisés est activée pour toutes les applications Web protégées, cela crée une session de confiance, où les applications auxquelles vous liez cette stratégie spécifique ne demanderont pas l'authentification Duo après qu'un utilisateur se soit connecté à l'un de ces applications liées et ait choisi de se souvenir de son périphérique. Ceci est particulièrement utile pour les utilisateurs de Duo Access Gateway. Dans ce scénario, vous créez une stratégie avec des périphériques mémorisés pour toutes les applications, puis appliquez cette même stratégie à chaque application SAML protégée Duo Access Gateway pour laquelle vous ne souhaitez pas d'invites 2FA supplémentaires. Lorsqu'un utilisateur se connecte à l'une des applications SAML protégées avec cette stratégie, telle que Google Apps, et choisit de se souvenir de ce périphérique, il n'est plus invité à accéder à Duo lorsqu'il accède à d'autres applications SAML via Duo Access Gateway avec le même lien. politique de dispositifs mémorisés. L'accès à une application avec une stratégie de périphériques mémorisés différente nécessite l'approbation de Duo 2FA.

Dans la pratique, nous vous recommandons de configurer la stratégie de vos appareils mémorisés au niveau de la stratégie globale, puis de créer des stratégies au niveau de l'application et du groupe afin de remplacer la session de connexion sécurisée pour les applications sensibles ou à accès restreint pour lesquelles vos utilisateurs doivent effectuer à nouveau l'authentification Duo.

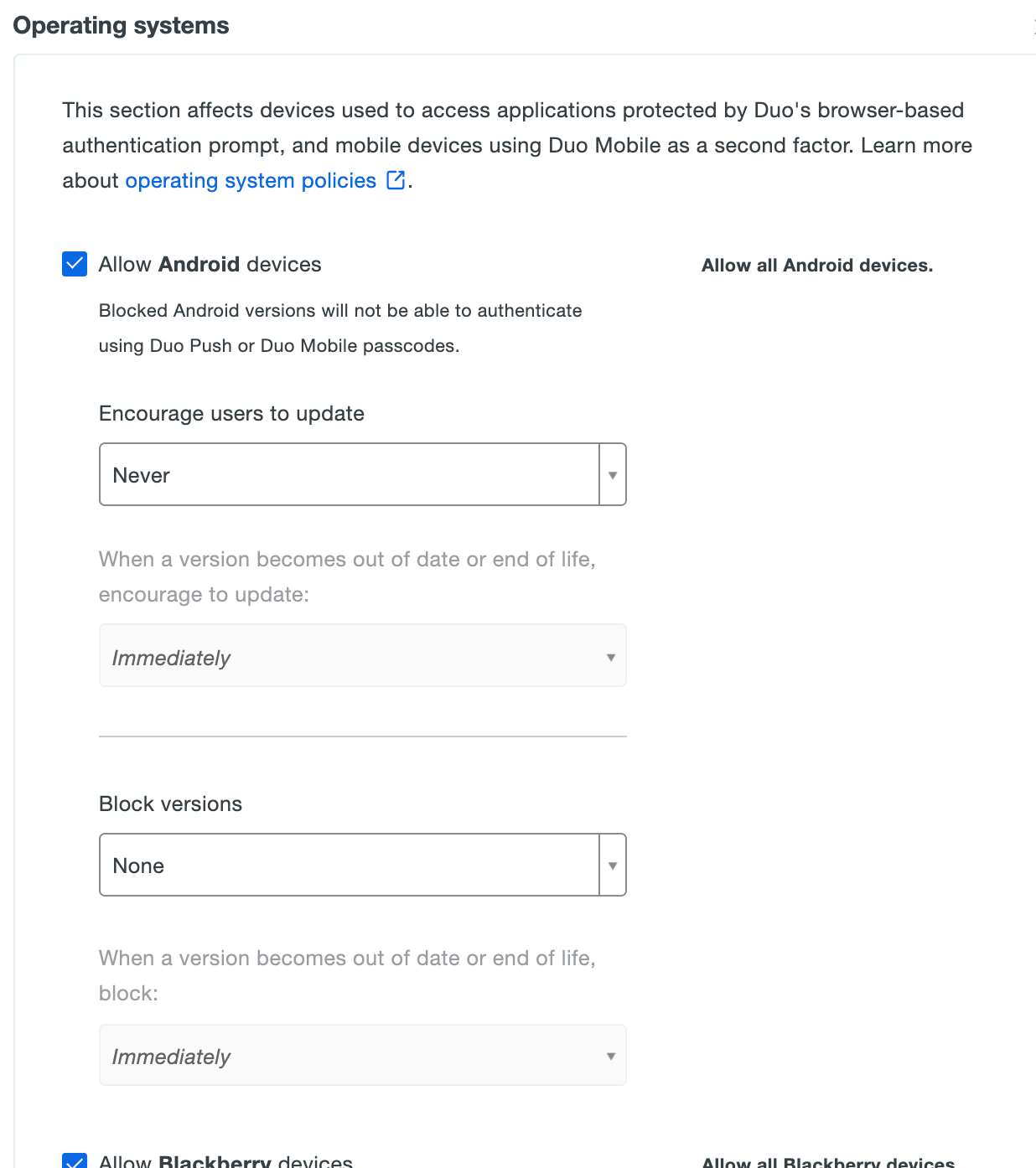

Systèmes d'exploitation

Disponible dans: Duo Access et Duo Beyond

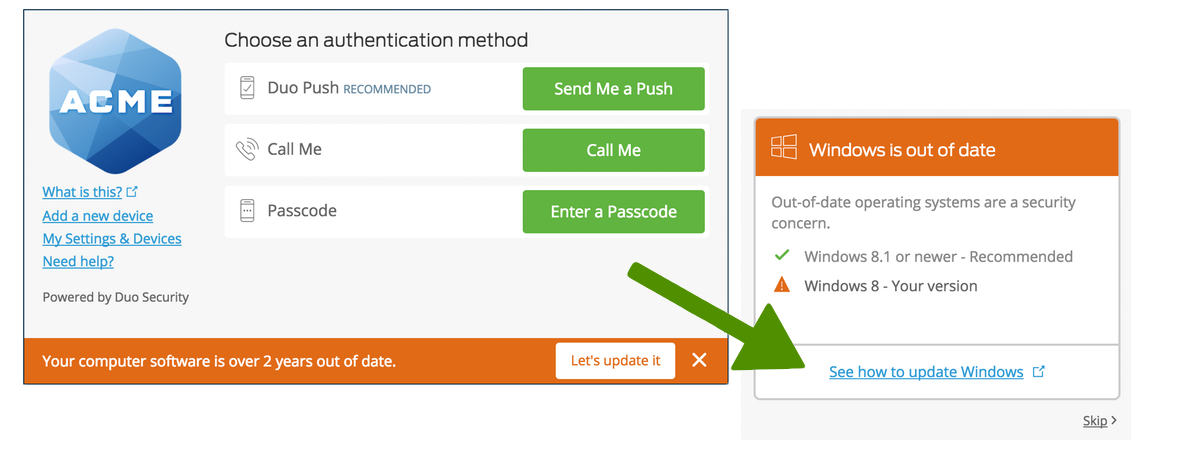

Les paramètres de stratégie des systèmes d'exploitation vous permettent de contrôler les systèmes d'exploitation et les versions autorisés à accéder à vos applications quand ils sont protégés par l'invite d'authentification basée sur le navigateur de Duo, tout en encourageant les utilisateurs de systèmes d'exploitation plus anciens à mettre à jour leur version.

Les paramètres par défaut autorisent l'accès, l'authentification et l'inscription à partir des navigateurs sur tous les systèmes d'exploitation, plates-formes mobiles et versions pris en charge par Duo sans avertissements. Vous pouvez bloquer l'accès à partir de toutes les versions des plates-formes de système d'exploitation répertoriées dans l'éditeur de stratégie: Android, BlackBerry, Chrome OS, iOS, Linux, Mac OS, Windows et Windows Phone. Duo offre des options plus granulaires pour les systèmes d'exploitation Android, iOS, macOS et Windows, telles que l'avertissement ou le blocage de l'accès sous une certaine version, avertissant l'utilisateur qu'il doit mettre à jour vers une version approuvée au lieu de bloquer l'accès à période de grâce pour avertir ou bloquer un utilisateur lorsqu'une version devient obsolète.

Faites défiler dans l'éditeur de politique pour voir toutes les options du système d'exploitation.

Activer le Encourager les utilisateurs à mettre à jour option en sélectionnant votre version minimale autorisée du système d’exploitation dans le sélecteur déroulant. Vous pouvez choisir de sélectionner une version spécifique ou laisser Duo déterminer la version la plus récente disponible ou en fin de vie.

Après avoir choisi la version du système d'exploitation, sélectionnez une période de grâce dans le menu déroulant. Quand une version devient périmée ou en fin de vie, encouragez-la à mettre à jour les choix. Le paramétrer sur "Immédiatement" signifie que les utilisateurs voient l'avertissement dès que leur version actuelle est inférieure à la version que vous avez sélectionnée. Vous pouvez retarder l’avertissement Duo jusqu’à un an.

Une fois configuré, Duo affiche une notification lors de l'authentification ou de l'inscription à vos utilisateurs, les informant qu'ils doivent se mettre à jour lorsqu'ils accèdent à votre ressource protégée Duo à partir d'un périphérique exécutant une version du système d'exploitation antérieure à votre sélection.

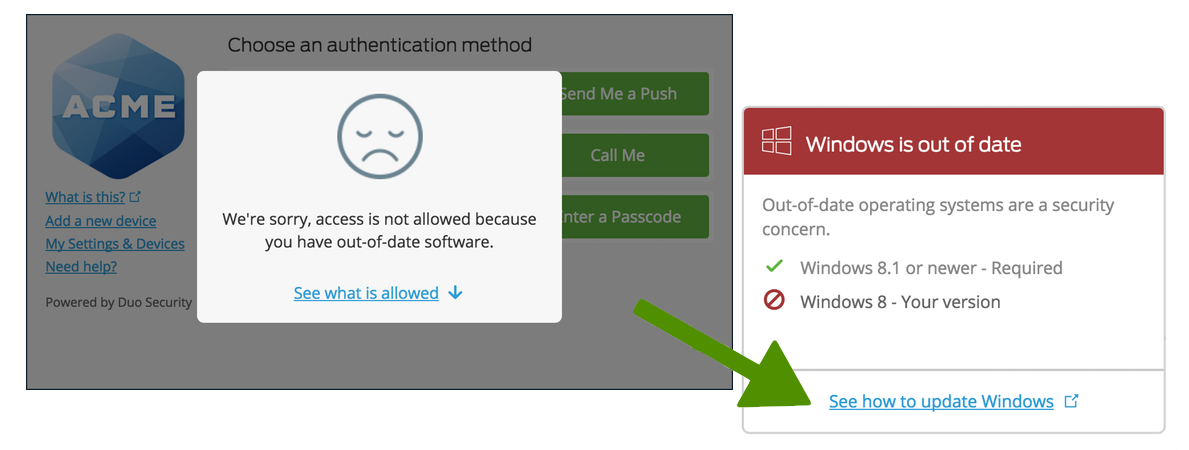

L'utilisateur peut ignorer l'avertissement et poursuivre l'authentification. Par exemple, vous pouvez encourager les utilisateurs Windows à mettre à jour la version "inférieure à 8.1" et à les avertir "Immédiatement". Un utilisateur accédant à votre application depuis un ordinateur Windows 8 voit un avertissement au bas de l’invite Duo. En cliquant sur "Mettons à jour", nous fournissons à l'utilisateur des informations sur la mise à jour du système d'exploitation. Les utilisateurs peuvent passer l’avertissement en cliquant sur "Ignorer".

Limitez l’accès aux applications aux versions que vous avez autorisées en effectuant une sélection dans la Bloquer les versions option pour un système d'exploitation, avec une période de grâce correspondante. Le blocage de toute version du système d'exploitation empêche les utilisateurs d'effectuer l'authentification ou l'inscription de nouveaux utilisateurs à partir de ce système d'exploitation (ou de sa version) non autorisé. Pour continuer l’exemple précédent, choisir de bloquer les utilisateurs avec les versions de Windows "inférieures à 8.1" interdit l’authentification ou l’inscription de tout utilisateur essayant d’accéder à votre application à partir d’un ordinateur Windows 8. Les utilisateurs ne peuvent pas continuer au-delà de la notification logicielle obsolète.

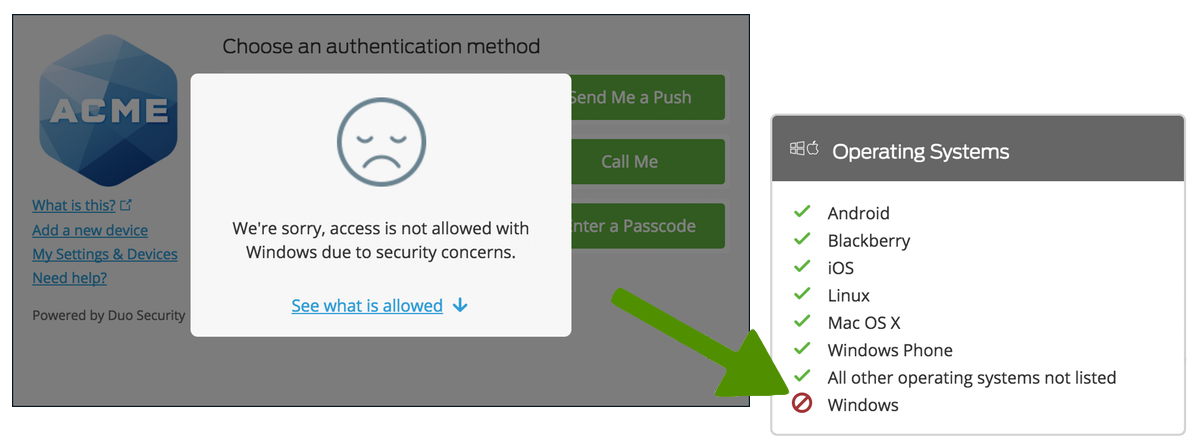

Décochez la case "Autoriser" pour un système d'exploitation afin d'empêcher totalement l'accès, c'est-à-dire si vous décochez la case Autoriser les périphériques Windows dans l'éditeur de stratégie, les utilisateurs accédant à votre application à partir de n'importe quelle version de Windows sont bloqués.

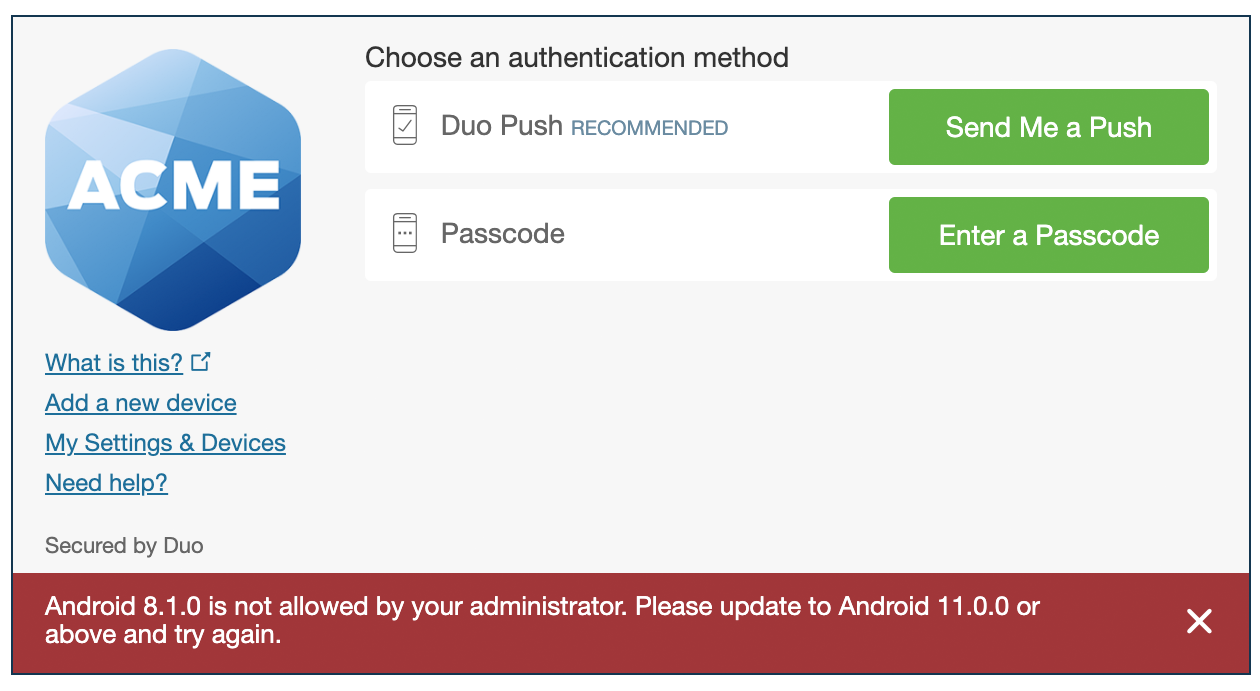

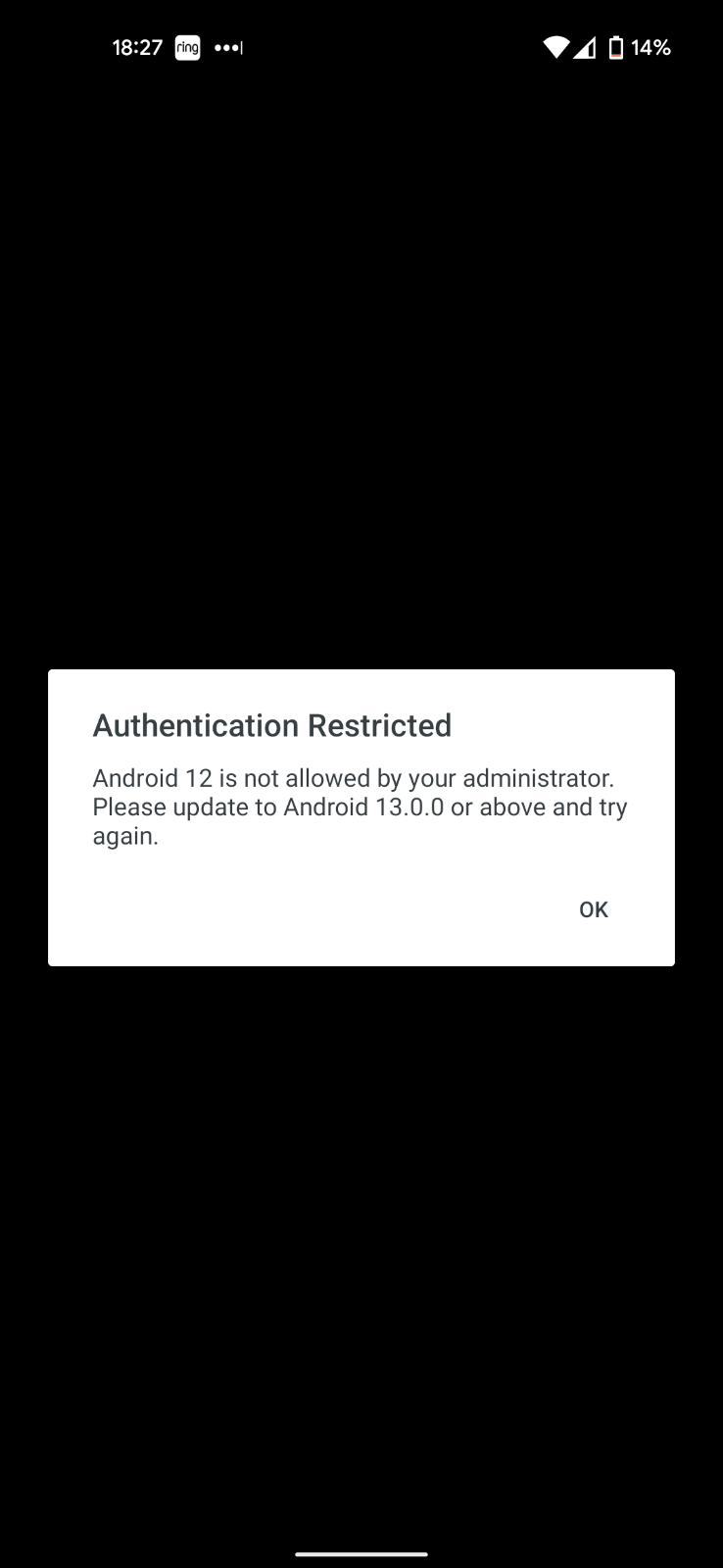

Les plates-formes mobiles Android et iOS peuvent également être limitées à une version minimale autorisée ou entièrement bloquées. Blocage de toute version d'une plate-forme de système d'exploitation mobile, par ex. iOS ou Android, non seulement restreint l'accès aux ressources des navigateurs sur ces plates-formes ou versions de système d'exploitation, mais empêche également l'utilisation de requêtes Duo Mobile vers Duo Push ou ne génère pas de codes d'authentification utilisables sur les périphériques exécutant le système d'exploitation restreint. Si vous bloquez les versions d'iOS "inférieures à 9.0", les utilisateurs de périphériques Apple dotés d'iOS 8.0 ou version ultérieure ne peuvent plus utiliser les codes d'authentification Duo Push ou générés par l'application. Si un utilisateur possède d'autres périphériques activés exécutant une plateforme mobile différente, les fonctionnalités des autres périphériques ne sont pas affectées.

Lorsqu'un système d'exploitation ou une version de périphérique mobile est restreint, les utilisateurs voient un message dans l'invite Duo basée sur un navigateur.

Duo Mobile informe également l'utilisateur que la plate-forme ou la version mobile n'est pas autorisée lors de la tentative d'approbation de la demande Duo Push.

Les codes d'accès provenant d'un jeton matériel ou reçus par SMS sont autorisés, de même que les authentifications d'appels téléphoniques, mais la saisie d'un code généré par Duo Mobile sur tout appareil exécutant la plate-forme restreinte entraîne une erreur indiquant que celle-ci n'est pas autorisée.

Comme exemple de scénario, si vous interdisez les appareils Windows Phone, vos utilisateurs iOS, Android et BlackBerry continuent à recevoir et à approuver les demandes Duo Push et peuvent également s'authentifier à l'aide de codes d'accès SMS, d'applications, de jetons matériels ou par téléphone. Les utilisateurs de votre Windows Phone ne peuvent utiliser les codes d'accès SMS que pour s'authentifier, approuver une connexion via un appel téléphonique ou utiliser un code d'accès à un jeton matériel. Si vous souhaitez empêcher complètement l'utilisation de Windows Phone pour approuver les authentifications, vous devez également désactiver les options "Rappel téléphonique" et "Codes d'accès SMS" dans le paramètre de stratégie Méthodes d'authentification. N'oubliez pas que la désactivation de l'authentification par téléphone et par SMS affecte l'authentification pour tout utilisateurs, quel que soit le système d'exploitation mobile utilisé.

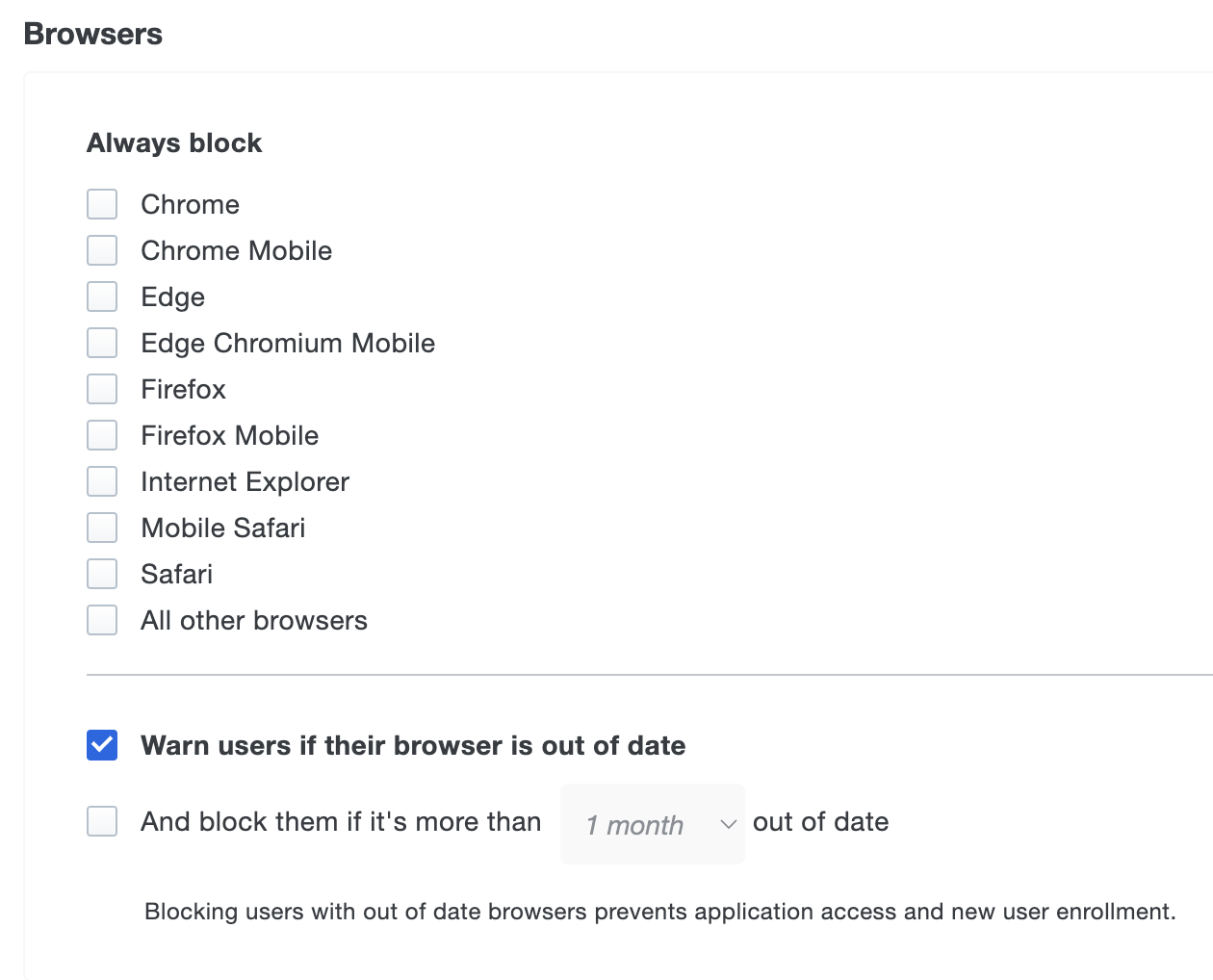

Les navigateurs

Disponible dans: Duo Access et Duo Beyond

Activez cette fonctionnalité pour informer vos utilisateurs lorsque leur navigateur Web est obsolète et bloquez éventuellement l'accès à vos ressources protégées par Duo à partir de clients dotés de versions de navigateur plus anciennes ou de toute une famille de navigateurs. Cette stratégie prend en charge Chrome, Chrome Mobile, Edge, Firefox, Internet Explorer, Safari mobile, Safari et d'autres navigateurs (y compris Firefox Mobile). Le paramètre par défaut est d'autoriser toutes les versions de tous les navigateurs sans aucune notification.

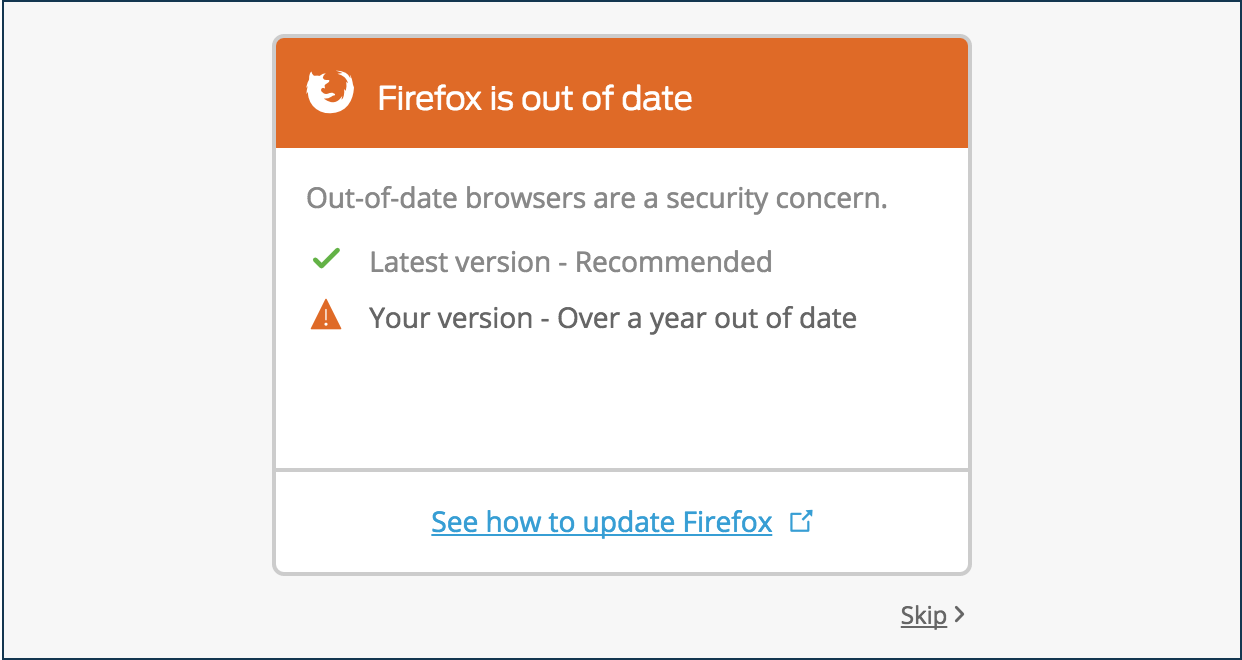

Lorsque l'option "Avertir les utilisateurs si leur navigateur est obsolète" est activée, les utilisateurs qui s'authentifient via l'invite Duo voient une notification lorsque la version du navigateur Web utilisée est antérieure à la version actuelle. Des instructions pour la mise à jour ou un lien vers le site Web du fournisseur du navigateur sont fournies, le cas échéant. Si vous avez uniquement choisi d'avertir les utilisateurs, ils peuvent ignorer la mise à jour logicielle et procéder à l'authentification. La notification obsolète continue d'apparaître pendant les tentatives d'authentification jusqu'à ce que l'utilisateur final mette à jour la version actuelle.

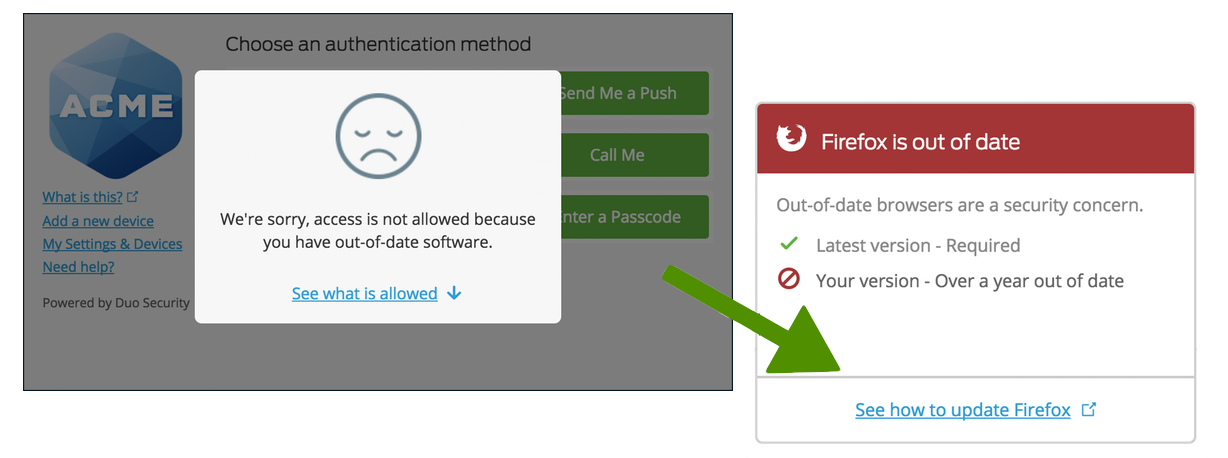

Vous pouvez également choisir de bloquer l'accès des utilisateurs lorsque les navigateurs Web sont obsolètes et spécifier un délai de grâce au cours duquel les utilisateurs peuvent continuer à s'authentifier avec des versions plus anciennes (0 jour à un an après la version actuelle).

Si vous définissez votre stratégie pour bloquer l'accès à partir de navigateurs obsolètes, les utilisateurs peuvent ignorer l'avertissement de mise à jour logicielle jusqu'à la fin de la période de grâce spécifiée dans la stratégie. Après cela, les utilisateurs ne peuvent plus continuer à s'inscrire et à s'authentifier. Seule la mise à jour du navigateur vers une version actuelle permet à un utilisateur de compléter l'authentification ou l'inscription Duo.

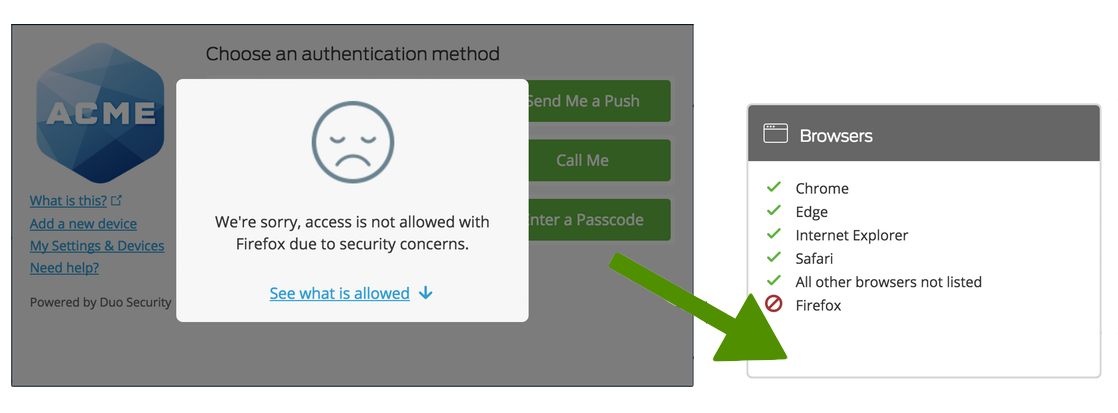

Limitez complètement l'accès des utilisateurs à partir de certains navigateurs Web en sélectionnant le navigateur sous "Toujours bloquer".

Voir Mise à jour de logiciels dans le guide de l'utilisateur pour plus d'informations.

Plugins

Disponible dans: Duo Access et Duo Beyond

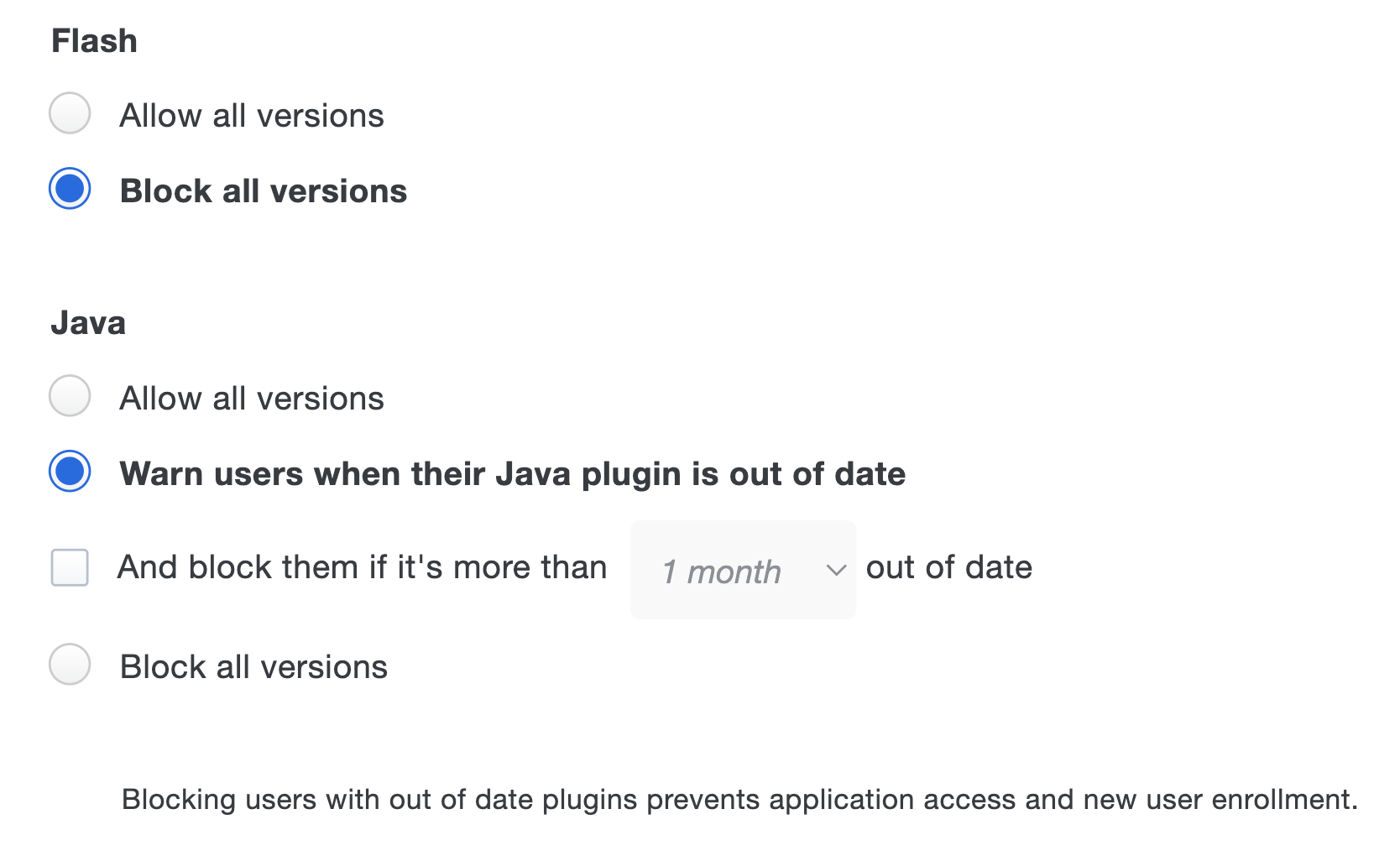

Activez cette fonctionnalité pour informer vos utilisateurs lorsque les plug-ins sélectionnés sont obsolètes ou bloquez l'accès à vos ressources protégées par Duo à partir de clients dotés de plug-ins obsolètes (ou bloquez totalement un plug-in). Le paramètre par défaut consiste à autoriser toutes les versions de plug-ins Flash et Java sans aucune notification.

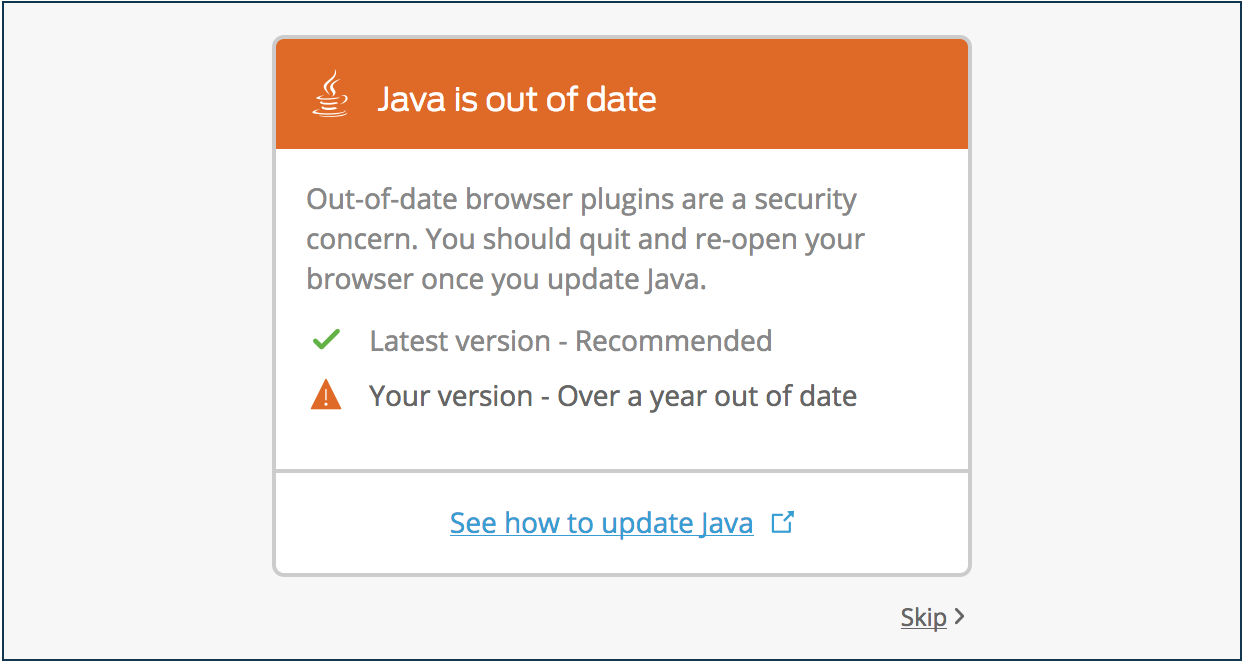

Lorsque l'option "Avertir les utilisateurs" est activée, les utilisateurs qui s'authentifient via l'invite Duo voient une notification lorsque les plug-ins sélectionnés sont plus anciens que la version actuelle. Si vous avez uniquement choisi de notifier les utilisateurs du logiciel obsolète, ils peuvent ignorer la mise à jour logicielle. La notification de mise à jour logicielle continue à apparaître pendant les tentatives d’authentification, jusqu’à ce que l’utilisateur final mette à jour le plug-in concerné.

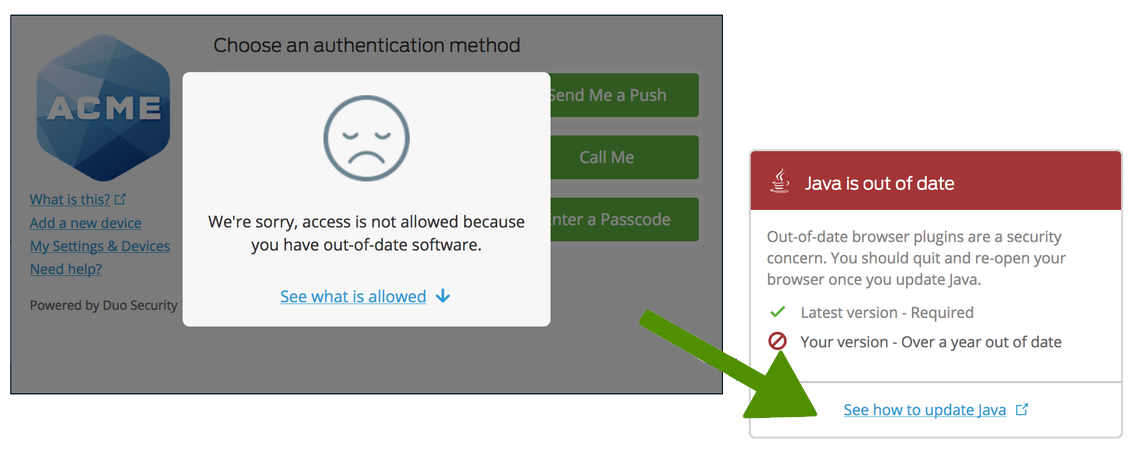

Vous pouvez également choisir de bloquer l'accès des utilisateurs lorsque les plugins sont obsolètes et spécifier un délai de grâce au cours duquel les utilisateurs peuvent continuer à s'authentifier avec des versions plus anciennes (0 jour à un an après la version actuelle).

Si vous définissez votre stratégie pour bloquer l'accès aux plug-ins obsolètes, les utilisateurs peuvent ignorer l'avertissement de mise à jour logicielle jusqu'à la fin de la période de grâce spécifiée dans la stratégie. Après cela, les utilisateurs ne peuvent plus continuer à s'inscrire et à s'authentifier. Seule la mise à jour des plug-ins affectés permet à un utilisateur de compléter l'authentification ou l'inscription Duo.

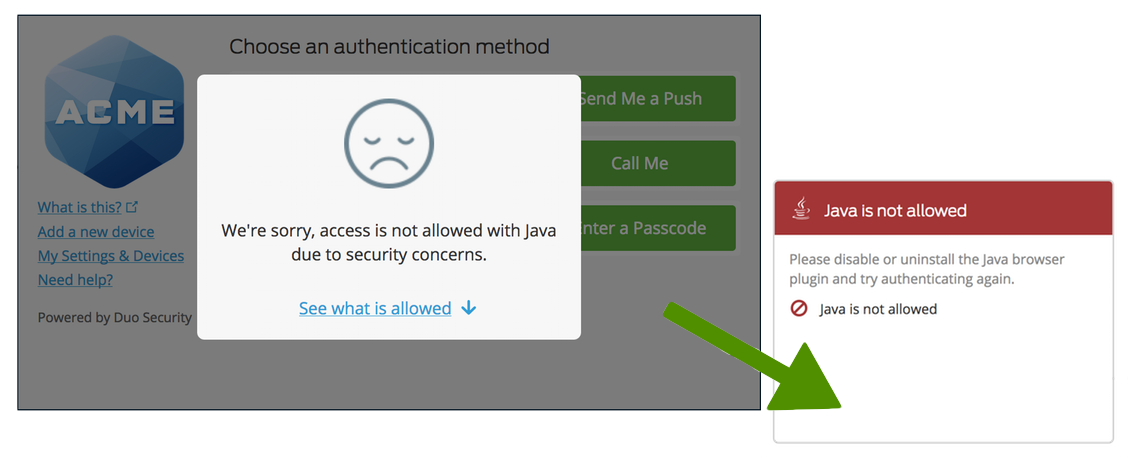

Restreignez complètement l'accès de certains plugins à certains utilisateurs en sélectionnant "Bloquer toutes les versions".

Configurez les notifications logicielles pour un ou tous les plugins suivants:

- Flash – Vérifie la version du plug-in Flash utilisée par le navigateur actuel et informe l'utilisateur si elle est obsolète. If the standalone Flash player is detected and out of date, a link is provided to the Adobe Flash download site. Flash is built-in to Chrome, Internet Explorer 11 (on Windows 8 and later), and Edge browsers, so the recommended remediation action for outdated Flash in those browsers is to update the browser itself.

- Java – Checks the version of the Java plugin used by the current browser and notifies the user if it is out of date. A link is provided to the Oracle Java download site.

See Software Update in the user guide for more information.

Networks Policy Settings

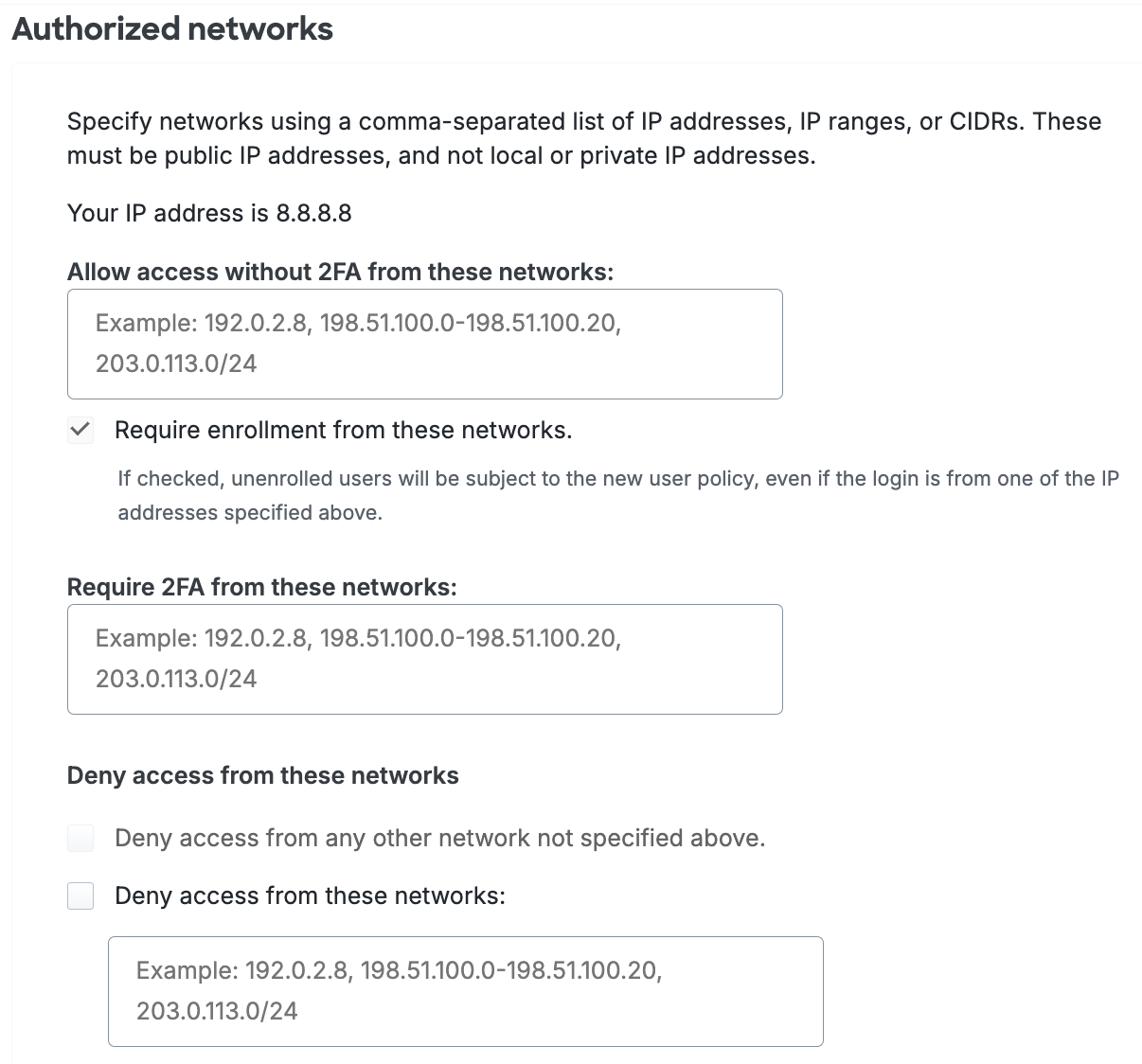

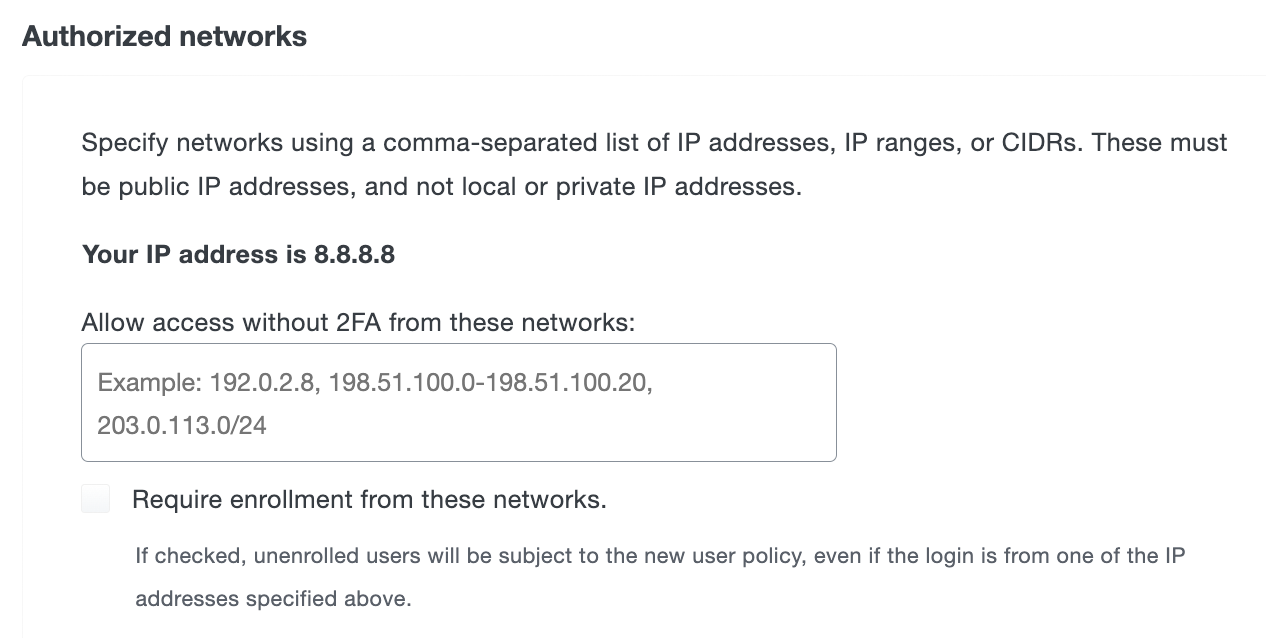

Authorized Networks

Available in: Duo MFA, Duo Access, and Duo Beyond

Define global or application 2FA policies for different networks with Duo's authorized networks politique. MFA customers can minimize Duo prompts for specific networks, while Access and Beyond customers have additional options to require Duo authentication or block access entirely on a per network basis.

The authorized policy options are:

-

Allow access without 2FA from these networks – Users accessing Duo-protected resources from these networks sauter Duo secondary authentication. Specify a block of IP addresses, IP ranges, or CIDRs as a comma-separated list.

By default, Duo prompts users to enroll when logging in from an authorized network when the new user policy is set to require enrollment. To prevent unenrolled users from receiving the Duo enrollment prompt when connecting from an authorized network, uncheck the Require enrollment from these networks setting.

- Require 2FA from these networks – Users accessing Duo-protected resources from these networks must toujours complete Duo secondary authentication, even when another policy that permits bypassing Duo applies. Specify a block of IP addresses, IP ranges, or CIDRs as a comma-separated list.

- Deny access from all other networks – Use this option to bloc user access from any network not configured in the "allow access" or "require 2FA" options. At least one network must be defined for 2FA bypass or enforcement to enable this setting.

WARNING

Enabling the deny access option blocks access from Duo applications that don't report client IP! This prevents connections for any Duo application that shows the client IP as 0.0.0.0. Before configuring the setting please review your authentication logs in the Admin Panel to verify your Duo-protected applications report the client IP.

If there is any overlap between the network segments or IP addresses defined in the "allow access" and "require 2FA" options, then the more restrictive policy setting applies and access requires Duo authentication.

The Duo MFA plan authorized networks policy only permits whitelisting a network to bypass Duo MFA.

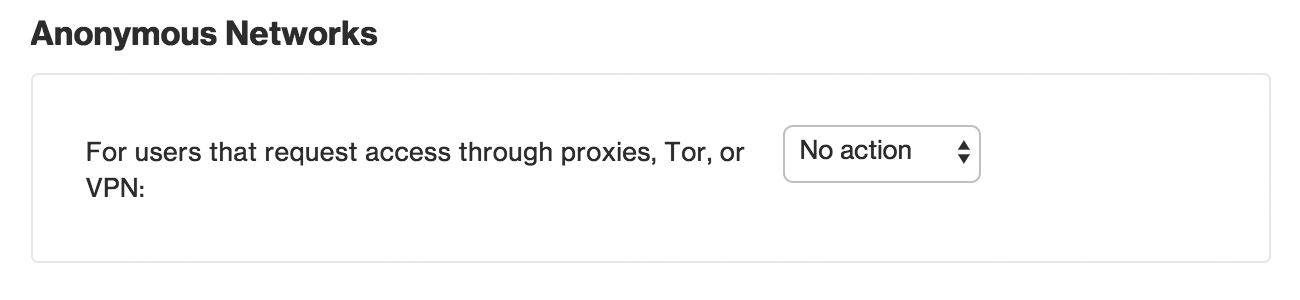

Anonymous Networks

Available in: Duo Access and Duo Beyond

Duo can help you monitor and optionally prevent authentication attempts originated from known anonymous IP addresses, such as those provided by TOR and I2P, HTTP/HTTPS proxies, or anonymous VPNs.

- No action – Permits Duo authentication or bypass from anonymous IP addresses. This is the default policy setting.

- Require 2FA – Always require two-factor authentication for requests from anonymous IP addresses.

- Deny access – Prevents all Duo authentication attempts from anonymous IP addresses.

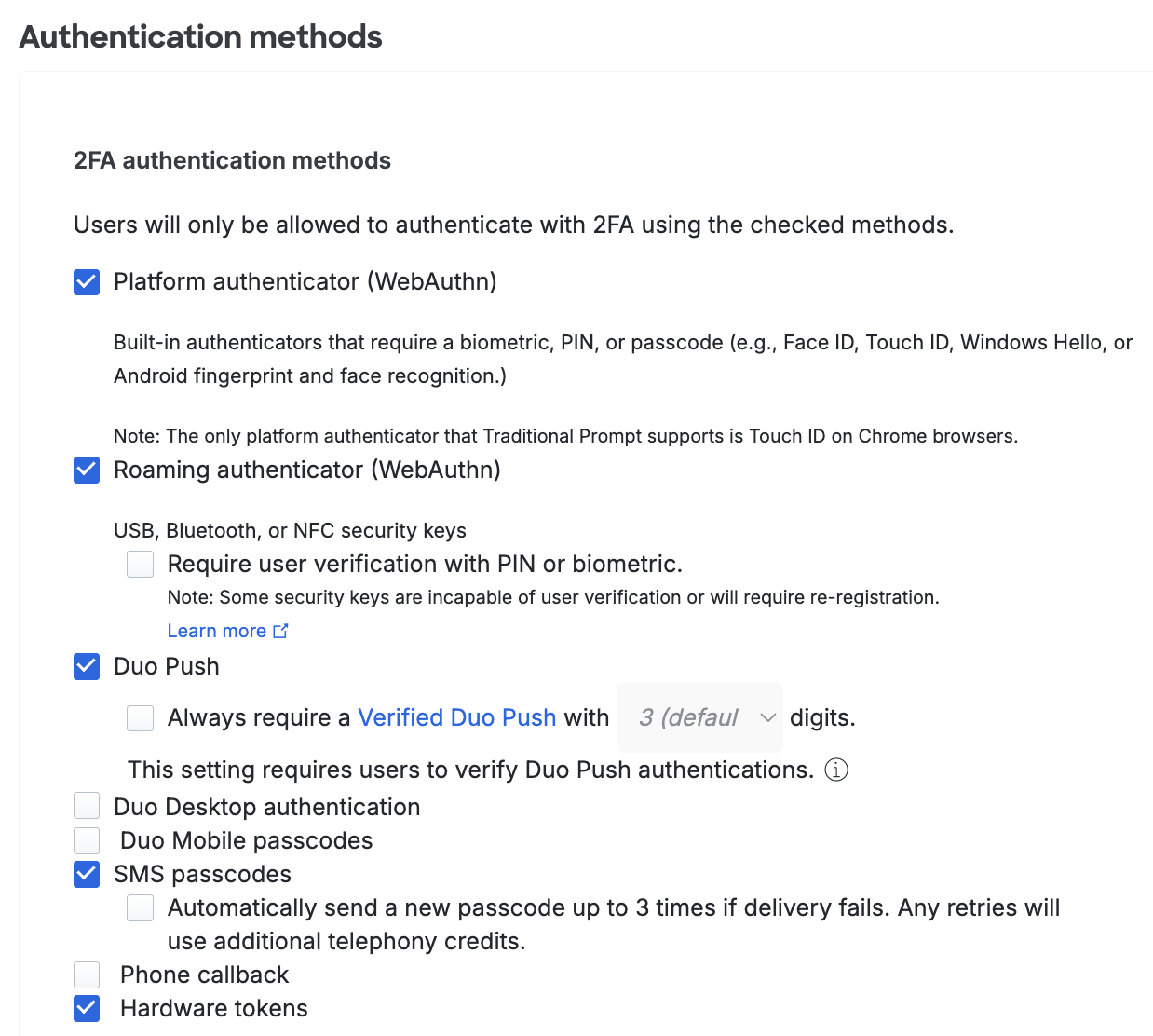

Authenticators Policy Settings

Authentication Methods

Available in: Duo MFA, Duo Access, and Duo Beyond

Duo offers a variety of ways that users can receive their second authentication factor: one-tap authentication with Duo Push, a passcode sent via SMS, an automated voice call, and so on (see our detailed explanation of all authentication methods).

WebAuthn security keys can be used with the browser-based Duo Prompt when accessing applications with Chrome 70 and later or Firefox 60 and later on macOS and Windows. WebAuthn Touch ID support is available only in Chrome 70 or later on a Touch ID compatible MacBook.

To restrict authentication methods, just deselect the methods you don't want used.

For example, you can uncheck the "Phone callback" authentication method. Phone call no longer appears as an option in Duo Prompt.

The default setting allows all of Duo's authentication methods. If all methods are deselected, then only bypass codes may be used to authenticate.

Remarque: Even if Duo Push is disabled, users will still be able to use Duo Mobile to generate a one-time passcode (much as they might with a hardware token). You can prevent users from using the app to generate one-time passcodes by unchecking the Duo Mobile passcodes authentication method.

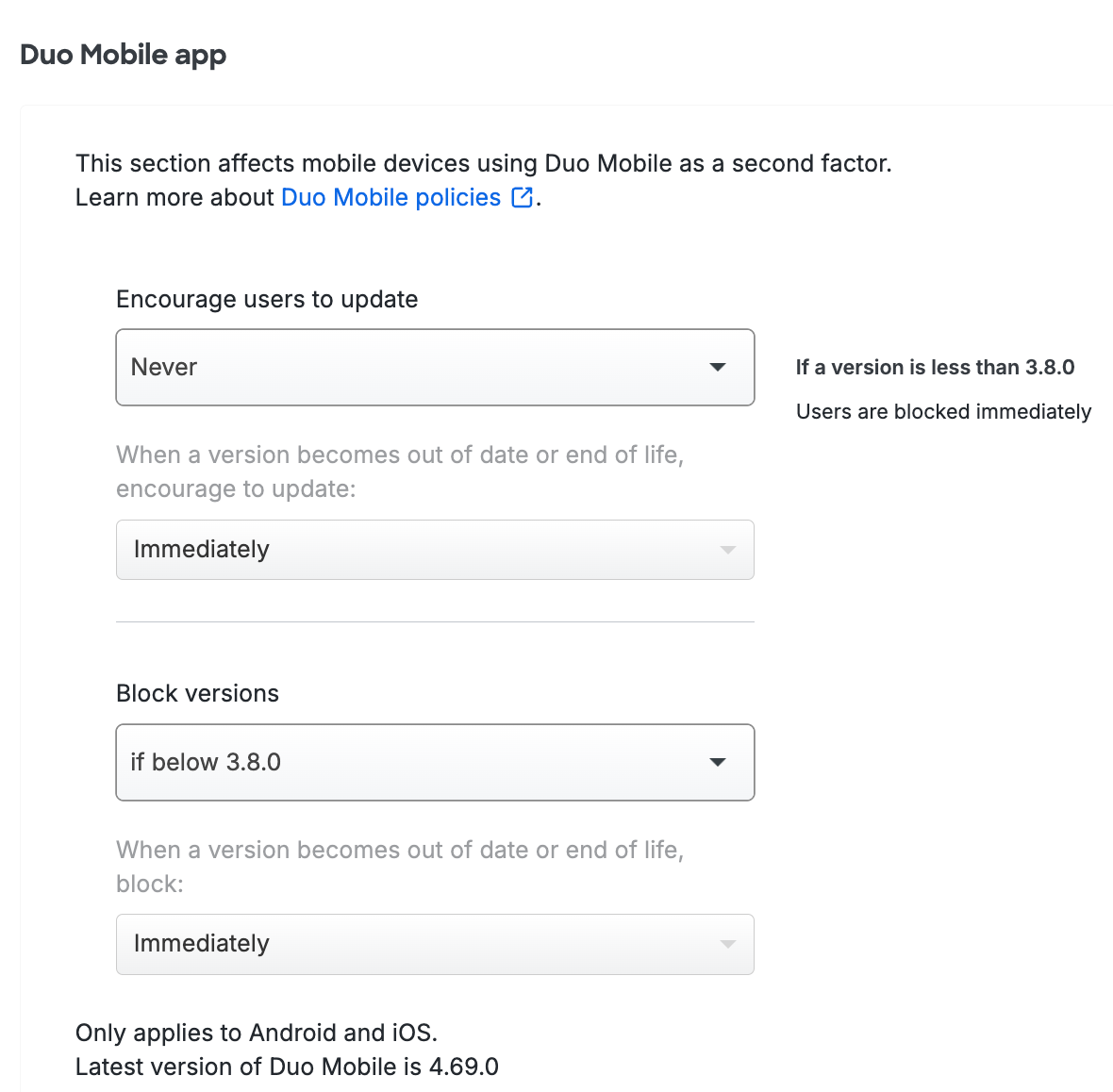

Duo Mobile App

Available in: Duo Access and Duo Beyond

The Duo Mobile smartphone app is an essential part of most organizations' two-factor deployment. We may need to issue app updates to address security vulnerabilities should any be discovered. le Require up-to-date security patches for Duo Mobile policy setting allows Android and iOS authentication from devices running the minimum secure Duo Mobile version (currently version 3.8 for both iOS and Android) or later while preventing authentication from Duo Mobile versions prior to the minimum secure version. Enable this setting to ensure that users can't authenticate from older Duo Mobile versions with security issues corrected by a later Duo Mobile version.

The default setting allows authentication from Android and iOS devices running any version of Duo Mobile.

Tampered Devices

Available in: Duo Access and Duo Beyond

It is possible to gain privileged access to the operating system of a mobile device. This is known as "rooting" on Android, and "jailbreaking" on iOS. Duo can verify whether a device is rooted or jailbroken and prevent authentication from those devices. Duo also utilizes Google's SafetyNet device attestation to identify tampered-with devices. Tampered, rooted, and jalbroken devices may be considered a security risk because they are more vulnerable to exploit by malware and malicious apps.

You can prevent Duo authentication approvals from tampered-with or rooted Android and jailbroken iOS devices by enabling the Don't allow authentication from tampered devices policy setting. This setting has no effect on other mobile platforms.

The default setting allows authentications from all iOS and Android devices.

Screen Lock

Available in: Duo Access and Duo Beyond

Enabling screen lock with passcode on iOS or with PIN on Android secures devices by requiring input of a numeric code when turning on your device or unlocking the screen. If the screen is locked when a Duo Mobile push authentication request is received, then the screen must be unlocked before approving the authentication request.

Require your users to set a PIN or passcode on their devices by enabling the Don't allow authentication from devices without a screen lock option in the "Screen Lock" policy. With this option enabled, users must have screen lock enabled on their devices to approve Duo Push authentication requests or log in with a passcode generated by the Duo Mobile app. Users may still approve phone call login requests and use SMS passcodes texted to a device without screen lock. If you wanted to completely prevent authentications from phones without screen lock configured, you'd also need to disable the "Phone callback" and "SMS passcodes" options in the Authentication Methods policy setting.

This setting applies to all supported Android versions (2.2 and up). For iOS devices, this setting is only enforced on version 8 and higher. Devices running iOS 7 and lower can still authenticate without enabling screen lock. To ensure that Apple devices used to authenticate comply with the screen lock requirement, you may change the Operating Systems policy for iOS to "Block users if their version is below 8.0".

The default setting does not require screen lock enabled to approve a Duo authentication request received via push or use a Duo Mobile generated passcode.

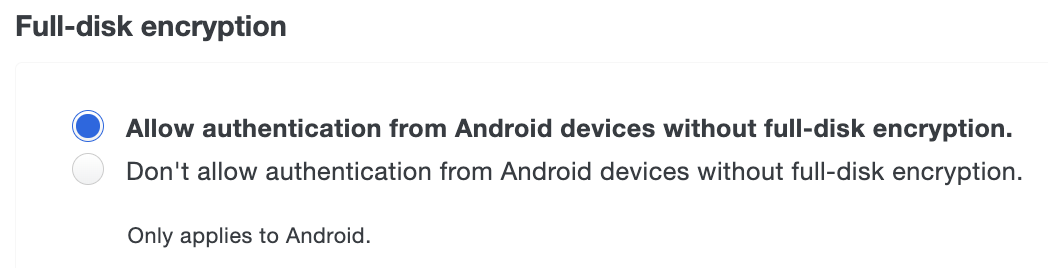

Full-Disk Encryption

Available in: Duo Access and Duo Beyond

Disk encryption protects device data from unauthorized access. Booting an encrypted device requires entering a passcode or PIN at device boot. Apple devices automatically encrypt the filesystem, but on Android devices encryption is enabled by the end user separately after enabling screen lock.

Prevent Duo authentication from Android devices without disk encryption by enabling the Don't allow authentication from devices without full-disk encryption option in the "Full-Disk Encryption" settings. Note that a PIN is required at startup in order for a device's status to show as encrypted.

The default setting does not require full-disk encryption to approve a Duo authentication request from an Android device. This setting has no effect on iOS.

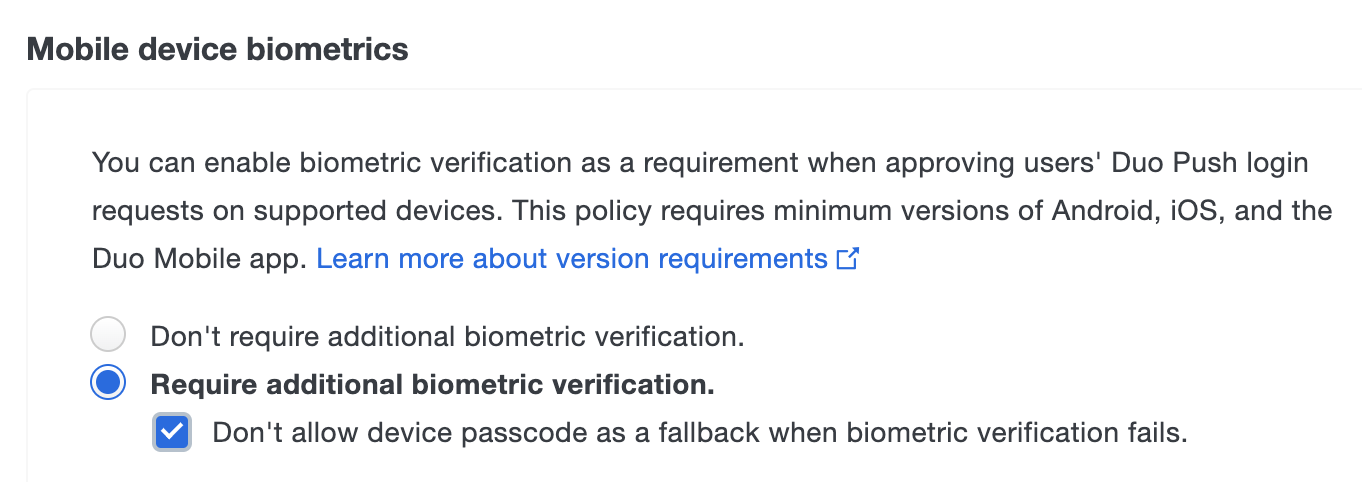

Mobile Device Biometrics

Available in: Duo Access and Duo Beyond

Biometric identity verification, like Apple's Touch ID and Face ID or and Android Fingerprint, makes two-factor authentication even more secure.

In the policy editor, select the Require additional biometric verification option to require biometric approval for Duo Push from supported devices. Use of Duo Mobile generated or SMS passcodes remains unaffected, as well as authentication via phone call.

Fingerprint and Touch ID authentication requires Duo Mobile app versions 3.7 or above for iOS and version 3.10 or above for Android and minimum OS versions iOS 8 or Android 5.0 Lollipop. Face ID requires iOS 11 and Duo Mobile 3.19. Devices running earlier versions of Duo Mobile, iOS, and Android can not authenticate without biometric verification when you enable this policy setting.

Requiring biometric verification changes the Duo Push workflow. Users may no longer approve an authentication request from the app notification. Tapping the Duo notification opens the Duo Mobile app. After you tap "Approve" on the authentication request, scan your enrolled finger at the Touch ID or Android PIN prompt or perform Face ID verification to confirm the authentication approval. If you are unable to authenticate with a biometric factor you can fall back to your device's passcode.

The default setting does not require any biometric verification to approve a Duo Push authentication request from any device. All Duo Mobile, Android, and iOS versions may authenticate (subject to any other version restriction policy settings you may configure).

Plus d'information

Please refer to the Duo Policy Guide for supplemental information about constructing effective custom policies and assigning them to your Duo applications and users.

Dépannage

Need some help? Try searching our Knowledge Base articles or Community discussions. For further assistance, contact Support.

Ready to Get Started?

Sign Up Free

Commentaires

Laisser un commentaire